标签:渗透测试 web渗透 blank hat 控制 bar 英语 指纹识别 平台

HTTP响应码

200 存在文件

403 存在文件及

3xx可能存在

404 不存在文件及文件夹

500 均可能存在

burpsuite抓取https

墨者学院网址

火狐浏览器,添加插件 hackbar2

php投票伪造

修改forward

burpsuite 抓包——右键——send to intruder——把要修改的值设为变量(127.0.$0$.$1$)

选择payloads,设置参数。

域名是网站绝对路径的目录,IP是域名的上一级目录。

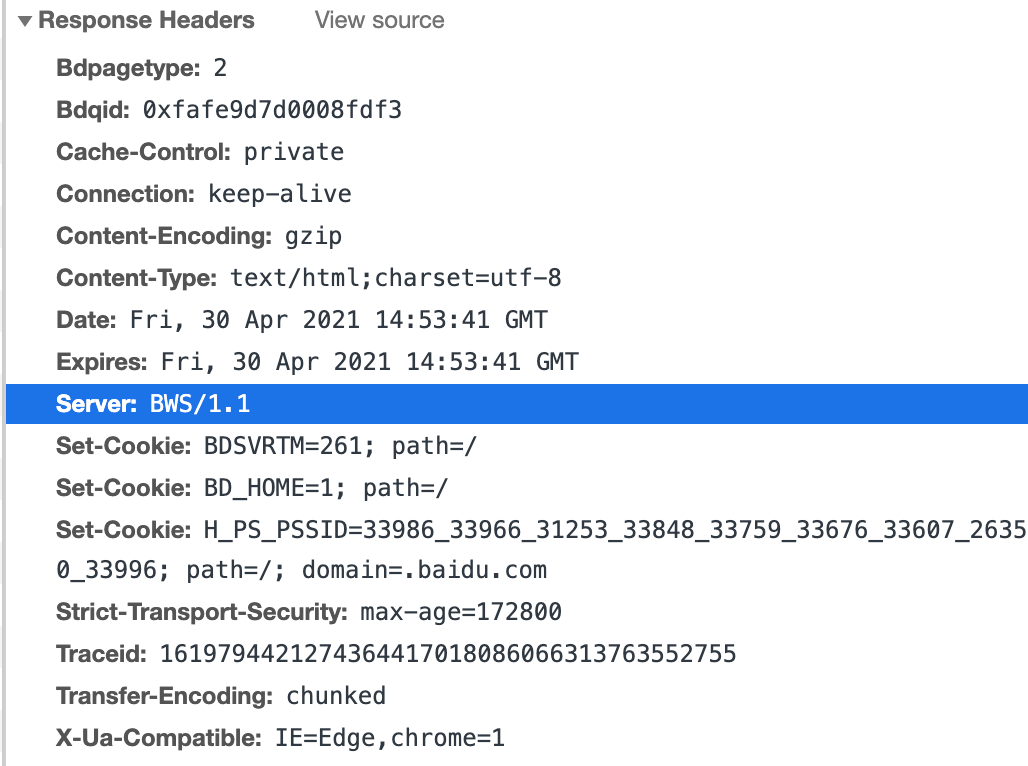

用电脑模仿手机登陆,需要将请求头里的server改成正确能访问的头信息即可。

中间件漏洞靶场

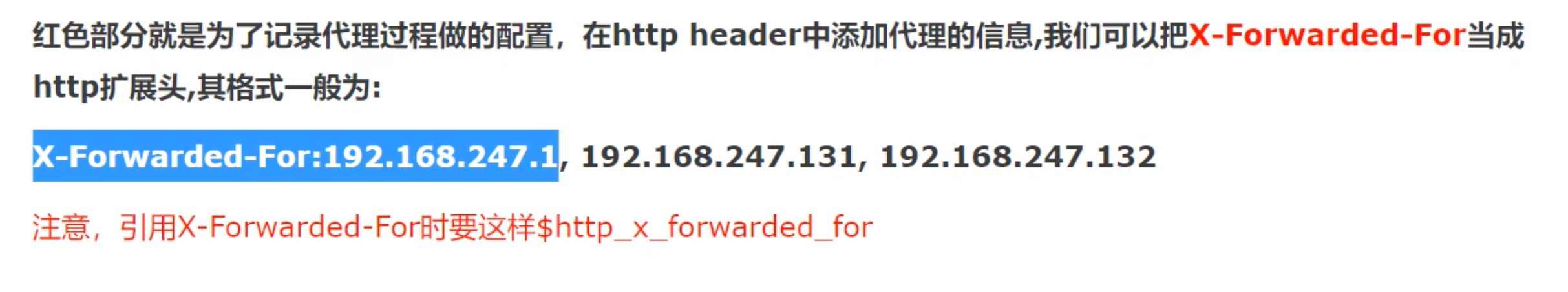

http header Firefox

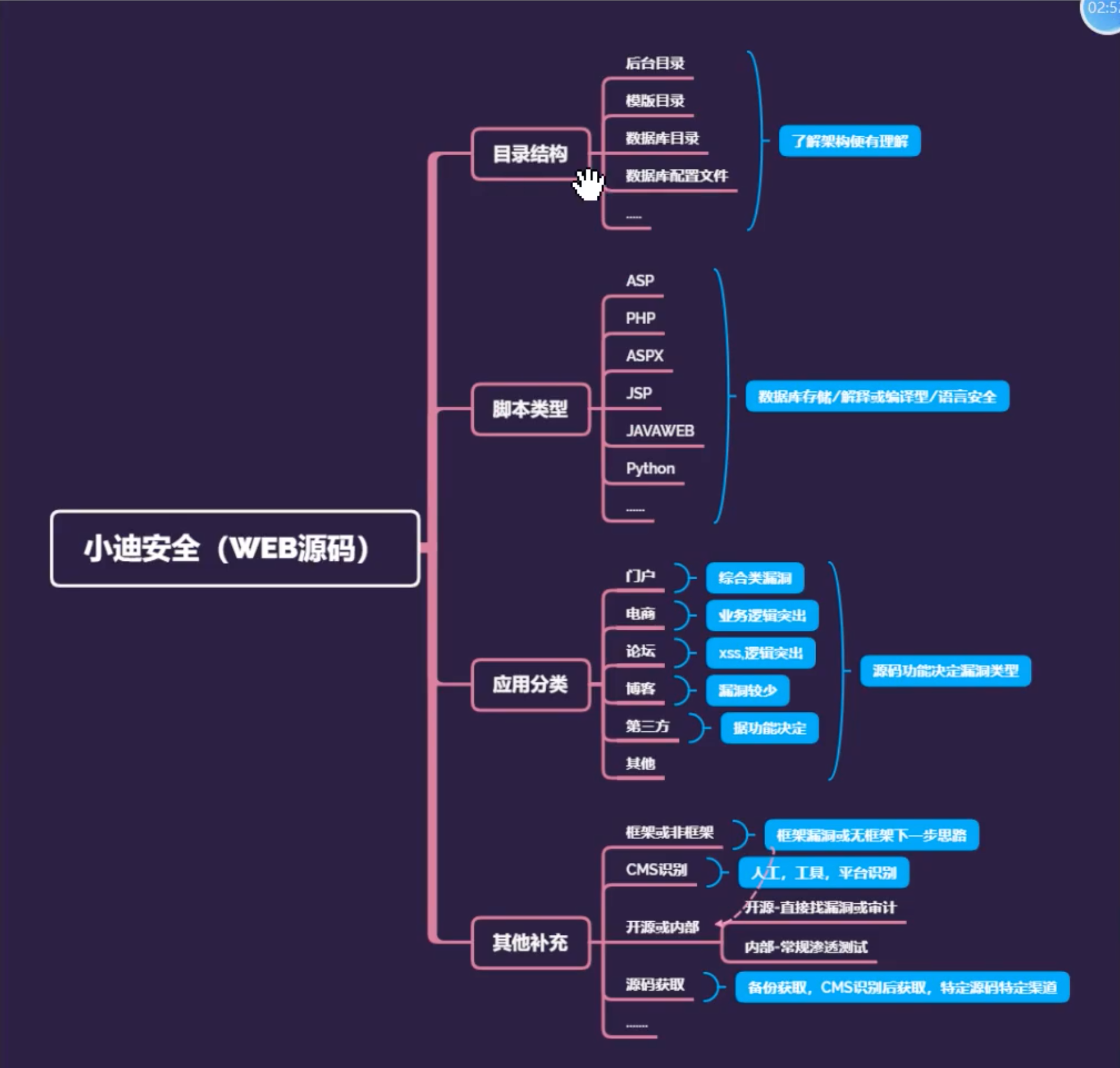

获取代码后,可以对代码进行分析。比如,获取数据库相关信息,获取引用自第三方的代码,分析是否存在已知漏洞等,或者通过代码分析其业务逻辑等,为渗透测试提供很多思路。

数据库配置信息

后台目录

模板目录

数据库目录等

不同业务类型网站所对应的代码机制的源码安全问题(论坛、社交等)

开源、未开源问题,框架、非框架问题(框架可能存在漏洞)。关于CMS识别问题及后续等。

以下内容来源于知乎——https://zhuanlan.zhihu.com/p/355150689

1.什么是CMS

内容管理系统(英语:content management system,缩写为 CMS)是指在一个合作模式下,用于管理工作流程的一套制度。该系统可应用于手工操作中,也可以应用到电脑或网络里。作为一种中央储存器(central repository),内容管理系统可将相关内容集中储存并具有群组管理、版本控制等功能。版本控制是内容管理系统的一个主要优势。

内容管理系统在物品或文案或数据的存储、掌管、修订(盘存)、语用充实、文档发布等方面有着广泛的应用。现在流行的开源CMS系统有WordPress、Joomla!、Drupal、Xoops、CmsTop等。

2.为什么要识别CMS

在web渗透过程中,Web指纹识别是信息收集环节中一个比较重要的步骤,通过一些开源的工具、平台或者手工检测CMS系统是公开的CMS程序还是二次开发至关重要,能准确的获取CMS类型、Web服务组件类型及版本信息可以帮助安全工程师快速有效的去验证已知漏洞。对目标渗透测试过程中,目标的cms是十分重要的信息,有了目标的cms,就可以利用相关bug进行测试,进行代码审计等。

在指纹识别的学习过程中,有很多开源的工具和指纹库,如fofa、WhatWeb、w11scan、WebEye.

未开源代码可通过某鱼、某宝等网站进行购买。

根据网站的特性,分析其代码结构(CMS信息),根据经验或上网查询,获取其默认配置或已知漏洞,并尝试使用。比如默认的数据库配置路径等,根据默认信息,尝试直接通过ip地址加上文件路径进行访问和获取。通过获取数据库配置信息和文件,获取管理员账号密码,实施后台登陆。而并未分析其可能存在的漏洞及利用。

可以根据在线CMS识别网站获取信息。

电商平台

有可能存在业务方面的安全漏洞,比如在购买商品的时候,将商品价格修改为负数或者是0,或者远远低于商品价格的数字来提交,就会产生不付款或少付款就能购买商品的问题。

关注应用分类及脚本类型,猜测可能会出现的漏洞(框架类除外,直接分析该框架存在的相关漏洞即可),在获取源码后,可在本地进行安全测试和代码审计,也可以分析其工作原理(数据库备份,bak文件)。可以通过各种方式获取代码。

标签:渗透测试 web渗透 blank hat 控制 bar 英语 指纹识别 平台

原文地址:https://www.cnblogs.com/liuhuan086/p/14724450.html