标签:

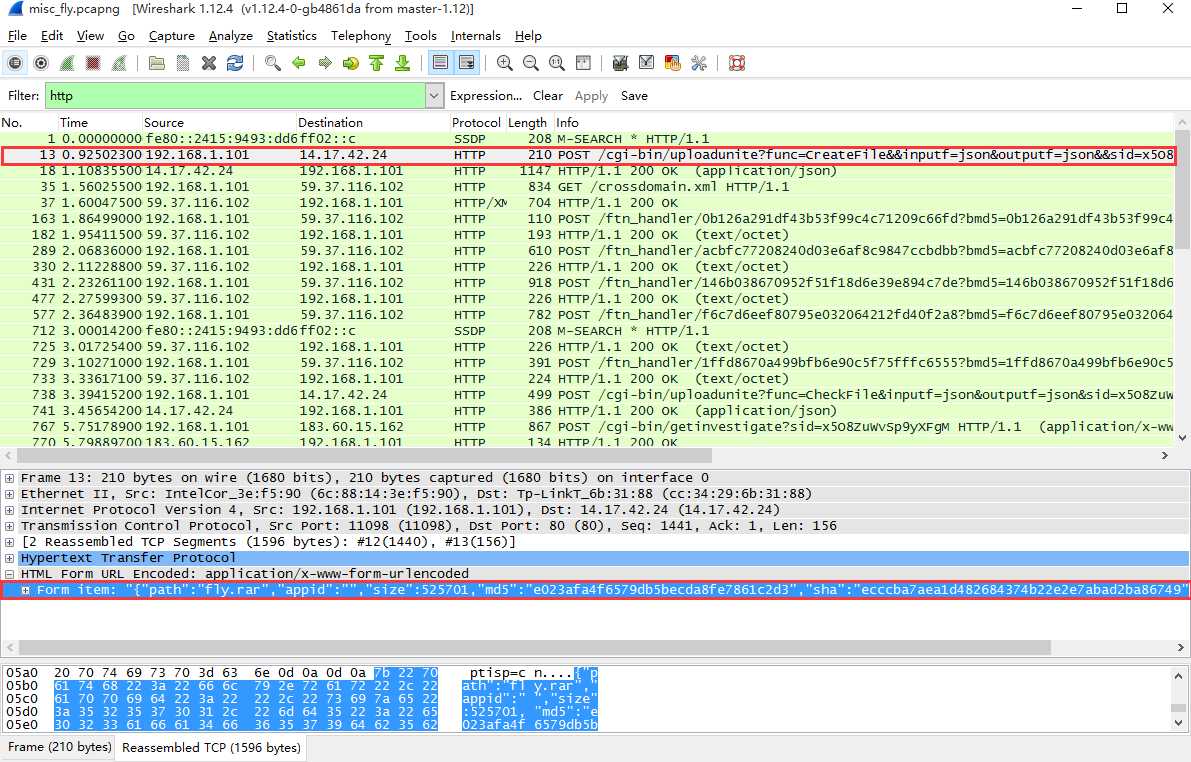

{

"path":"fly.rar",

"appid":"",

"size":525701,

"md5":"e023afa4f6579db5becda8fe7861c2d3",

"sha":"ecccba7aea1d482684374b22e2e7abad2ba86749",

"sha3":""

}

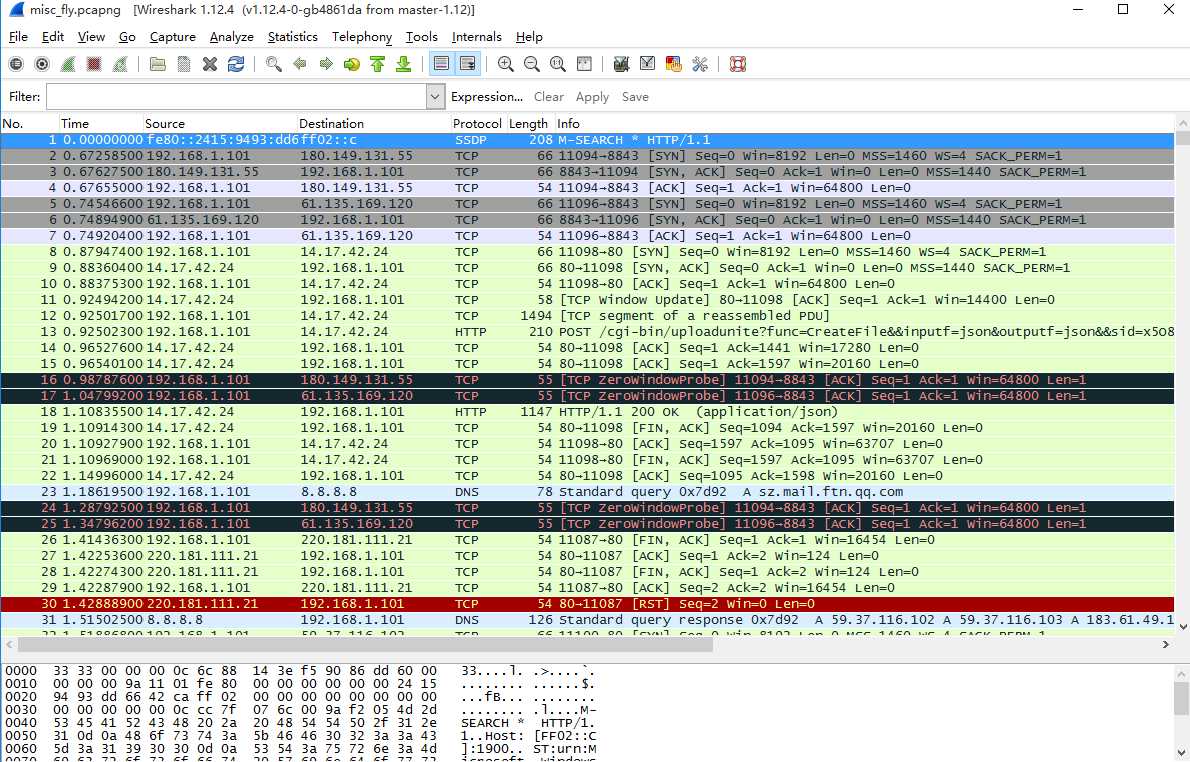

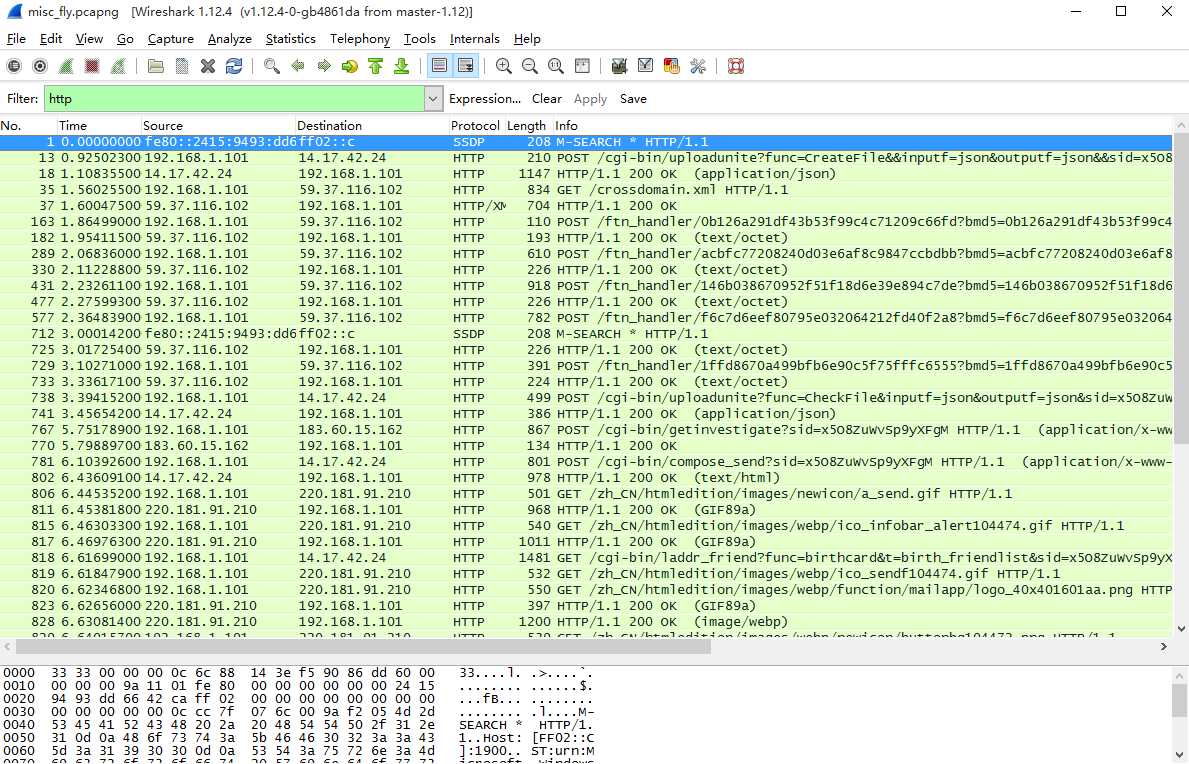

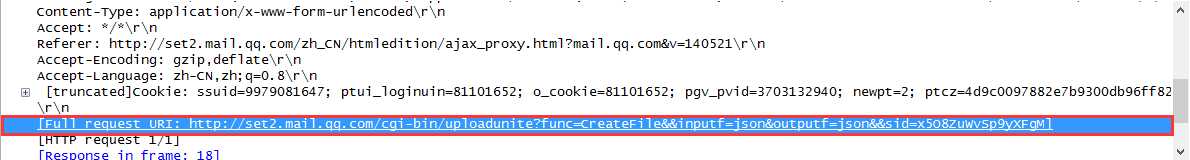

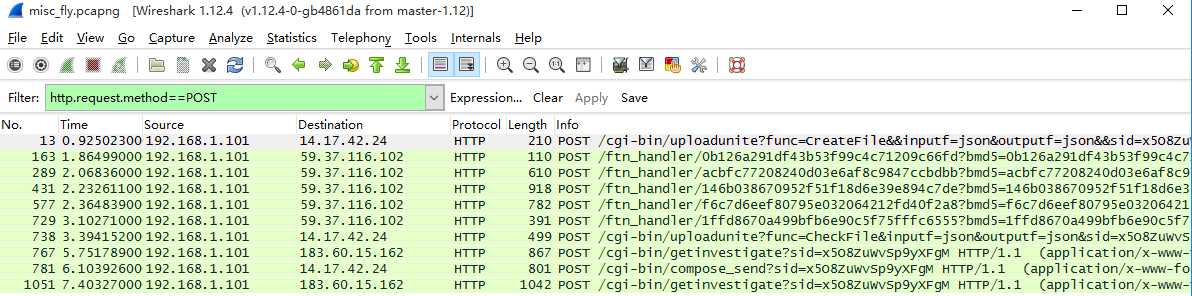

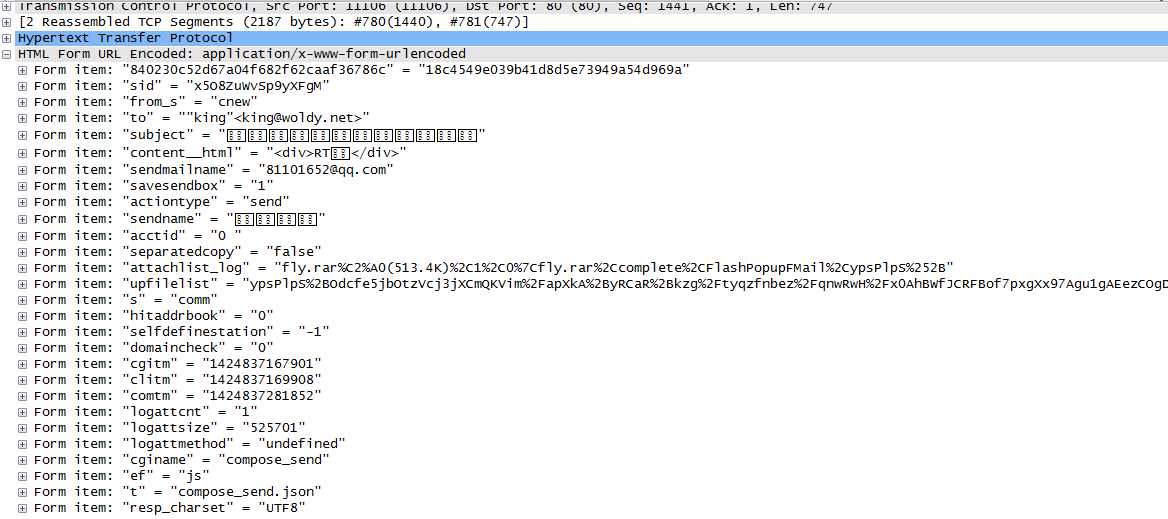

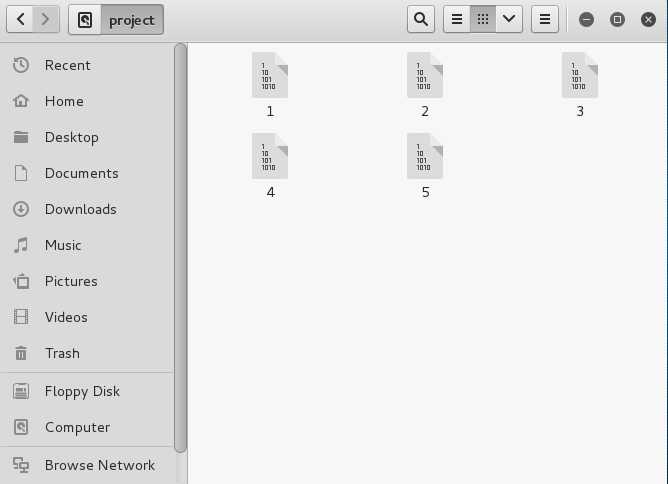

数据包的内容:一封带附件的邮件 发件人:81101652@qq.com 收件人:king@woldy.net 附件:fly.rar 附件大小:525701Bytes

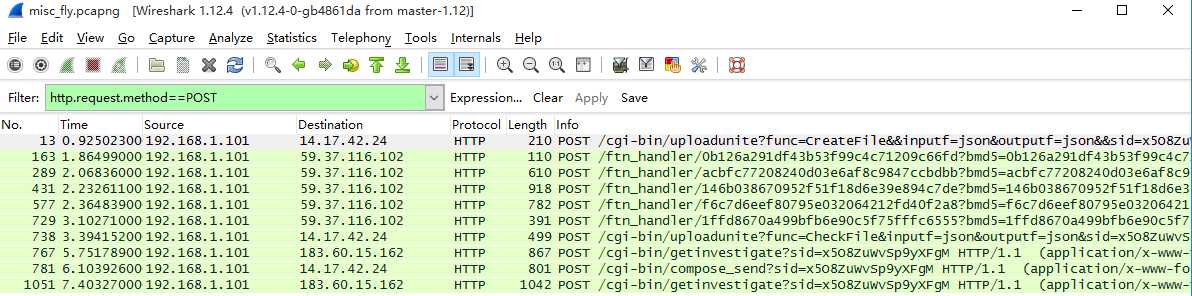

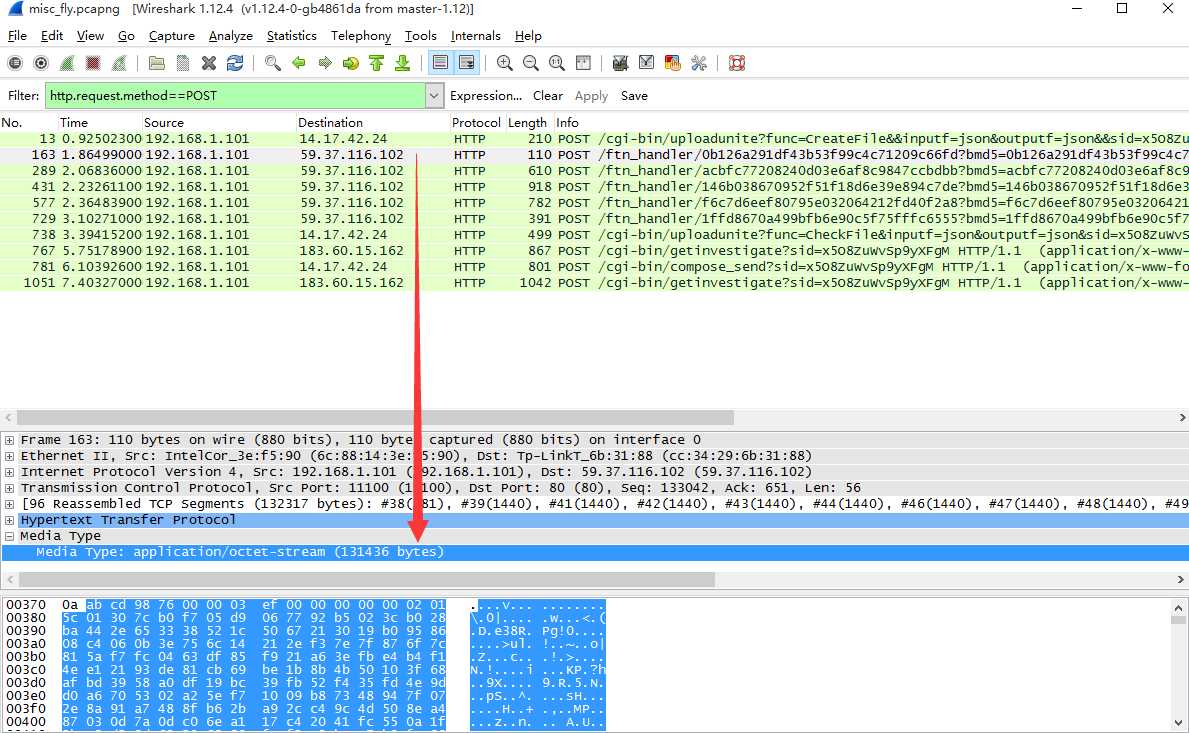

131436 Bytes 131436 Bytes 131436 Bytes 131436 Bytes 1777 Bytes

131436+131436+131436+131436+1777=527521Bytes

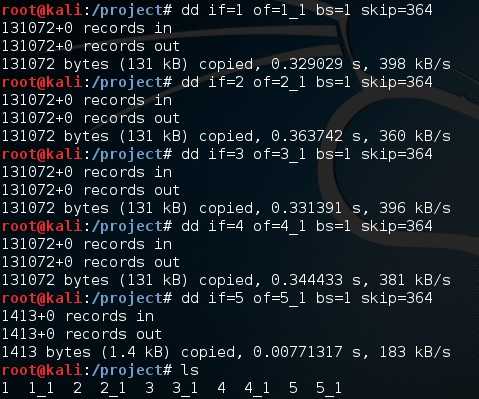

已知: 附件被分成5个部分 5个子部分合计大小为527521Bytes 附件原大小为525701Bytes 求: 每个子部分头部多余的数据 合计大小527521Bytes-原附件大小525701Bytes/5个数据包=364Bytes

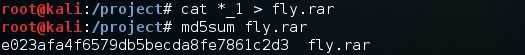

{

"path":"fly.rar",

"appid":"",

"size":525701,

"md5":"e023afa4f6579db5becda8fe7861c2d3",

"sha":"ecccba7aea1d482684374b22e2e7abad2ba86749",

"sha3":""

}

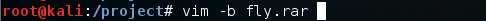

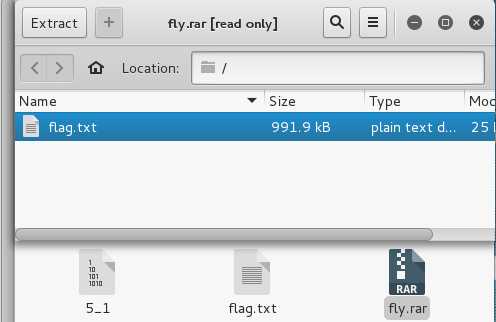

解压rar..... 本以为到这里就完成了,没想到压缩包解压失败

继续分析,首先上面中的MD5值是完全一样的,说明包是没有损坏的可能

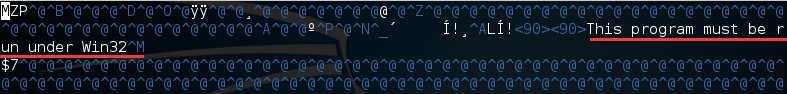

网上搜索了一下,结果说是压缩包有一个伪加密技术

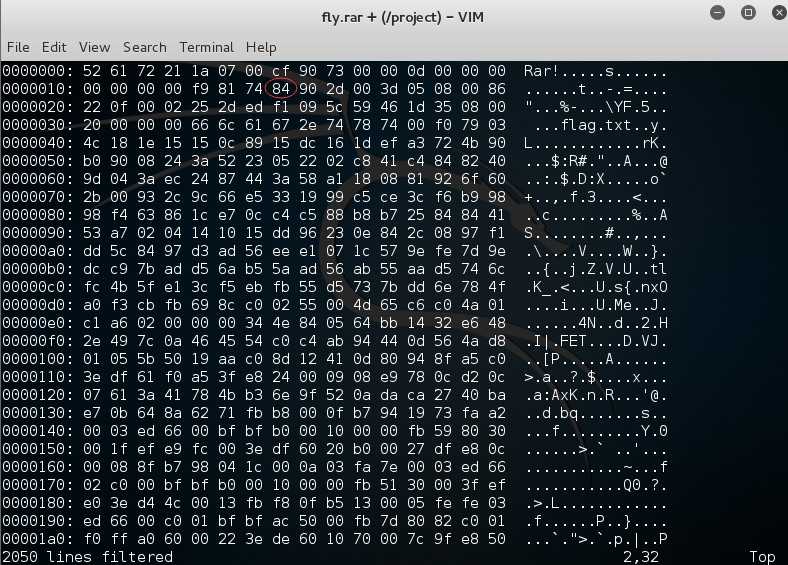

将压缩包用16工具进制打开,(可用hex图形工具)

以二进制打开

以二进制打开 以十六进制显示

以十六进制显示

这并没有什么用呀,先把题目给解出来了吧

继续分析flag.txt文件,以十六进制显示,搜索TXT、RAR、PNG、JPG、JEPG

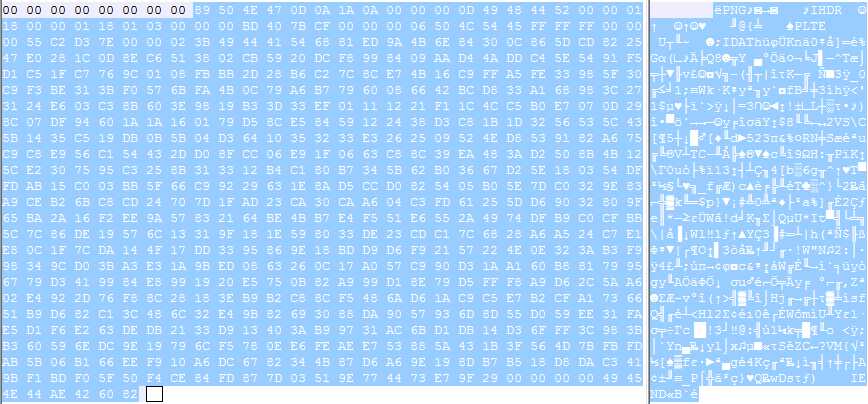

在搜索PNG的时候发现文件末尾有一个含有PNG的

将这段给提取出来保存为PNG文件

标签:

原文地址:http://www.cnblogs.com/vforbox/p/5107587.html