标签:

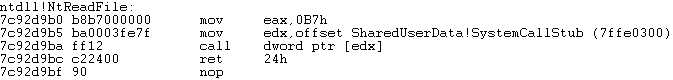

依书上的例子,ReadFile()函数会调用ntdll!NtReadFile(),后者将服务号放到eax之中,然后调用SharedUserData!SystemCallStub(),由此函数执行sysenter指令来切入内核。

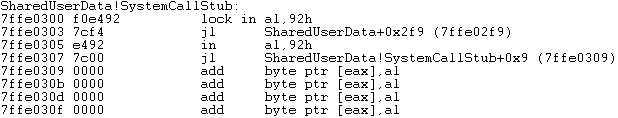

但是实际操作查看反汇编却是这个样子:

指令完全是错乱的,猜测此处应该是不是指令,回看一下ntdll!NtReadFile()处的调用代码:

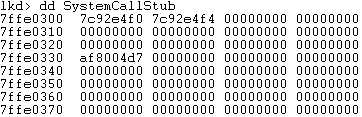

发现是将SharedUserData!SystemCallStub()处的地址写入edx寄存器,再通过edx间接寻址调用,所以推测该处数据应该为函数指针:

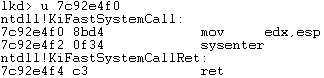

反汇编此地址:

发现是名为ntdll!KiFastSystemCall()的函数,其内部正是执行了sysenter指令来切入内核。

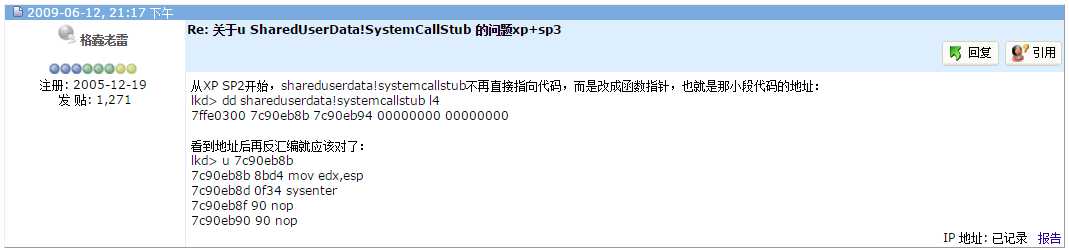

可能由于实际操作的系统为XP SP3,而书中使用的系统为XP SP1,故有所偏差。

最后在网上搜索,找到了《软件调试》作者张银奎老师的本人回答:

疑问解决!

8.3.3 快速系统调用 —— XP SP3上SystemCallStub的奇怪问题

标签:

原文地址:http://www.cnblogs.com/Chameleon/p/5129057.html