标签:

还没有写完,慢慢来

BASIC

BASIC 50

仿射函数

WEB

WEB100

注入

WEB350 double kill

上传问题。测试了一下,上传的代码应该是过滤了后缀并检查了文件头。给php马加了图片头传上去之后,在uploads找到了但是不解析。之后用加了头的JS一句话再传,还是没访问到。最后加了00截断,成功。

WEB350 simple injection

注入问题。测试了可以注入的地方应该是用户名,用户名应该是admin了,有报错。盲注。在freebuf上有一篇类似的文章,用mid()逐位测试。也没有写脚本,用burpsuite上的暴力破解,爆出password字段的32位MD5值,解密,登陆后台即得到flag。

MISC

MISC 100

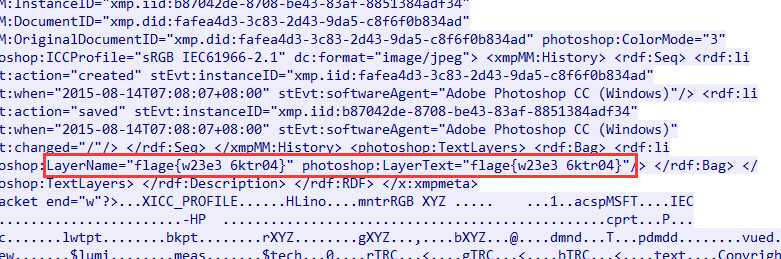

Wireshark打开,查看TCP包,追踪TCP流。看起来应该是一个图片。猜测出题者应该是让提取出文件然后操作的,不过在TCP追踪流中已经可以看到FLAG。

去掉空格提交。flag:w23e36ktr04

MISC 200

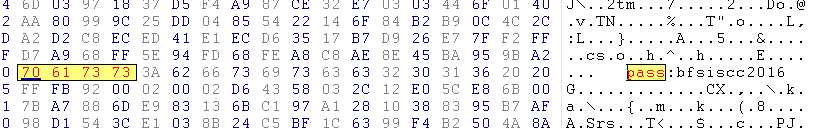

先用16进制编辑器查看一下吧。搜索常见的ASCII,搜到pass时,找到了密码:bfsiscc2016。

应该是MP3stego了,下载相应的工具,解密出隐藏的txt。

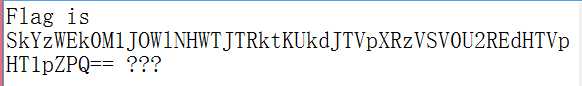

等号结尾一般是base64补位用的,base64解一次,还有等号。再用base64解,出错......实在想不到还有别的加密带=号了,就想着有没有base32。结果真有。在国外网站找到base32解密。最后,是这样解出来的:base64一次,之后用base32再解一次。

base64:SkYzWEk0M1JOWlNHWTJTRktKUkdJTVpXRzVSV0U2REdHTVpHT1pZPQ==

base32:JF3XI43RNZSGY2SFKJRGIMZWG5RWE6DGGMZGOZY=

flag:IwtsqndljERbd367cbxf32gg

MISC 300毕业论文

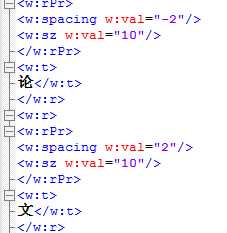

下载得到doc文件,用相应程序打开另保存为docx。改后缀为ZIP,解压,直接找document.xml。用notepad++打开,观察结构:1.spacing有-2和2之分;2.每个spacing之后仅有一个汉字(也就是对应只算一次)

利用正则将<w:spacing w:val="-2"/>变成0,将<w:spacing w:val="2"/>变成1,利用<.*>清除所有括号。统计出来少了一位。然后8位一行排列一下,每行是一个字符。考虑到最后答案是ASCII字符串,必定不会出现大于0x80的字符。但是字符串中出现了大于0x80的字符,于是人工在第一次出现大于0x80字符的那行的最前面增添了一位0,一次延后一位,所有结果合乎逻辑。转换成字符串得到flag。

标签:

原文地址:http://www.cnblogs.com/xiao3c/p/5526656.html