标签:

最近有个案子与勒索病毒有关,证物是个台式机,运行Windows 7 64bit操作系统,委托方是某高科技公司,希望能调查出事发的关键时间点、感染来源及途径、恶意程序文件名等相关信息.

在对证物计算机进行镜像制作后,即可进行调查工作.先以彷真软件(如VFC3或是Live View)将证物镜像文件进行”开机”,其实没有那么玄之又玄…就只是对证物镜像文件产生快照(snapshot),然后将它以虚拟软件如VMWare Workstation开启即可.效果犹如证物计算机在眼前启动一般,就可以进行动态分析了.

也许有人会问”那岂不是会破坏证物???”其实不然,在进行分析的过程中,就算删除任何文件或甚至进行内容修改,影响的仅限于这份快照,对证物镜像文件毫无影响.因此,即使快照有问题或想再次进行分析测试,只要重新再对证物镜像文件产生快照即可.

首先便是要掌握时间线(Timeline),在这类案件中尤重”因果关系”,在文件开始遭到加密的时间点之前,便是感染的关键时段.再根据使用者的活动状况加以判断,有了以下发现.

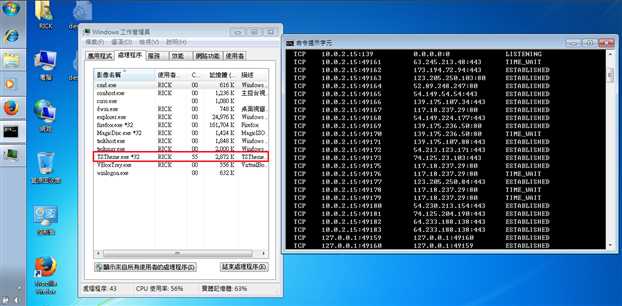

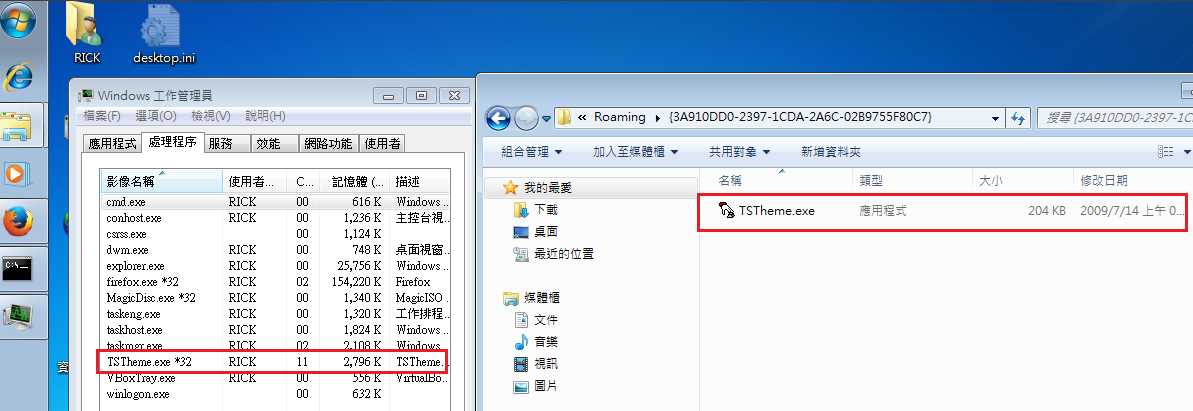

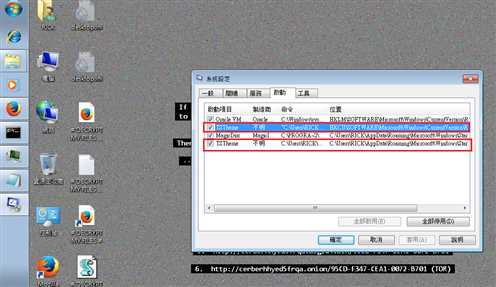

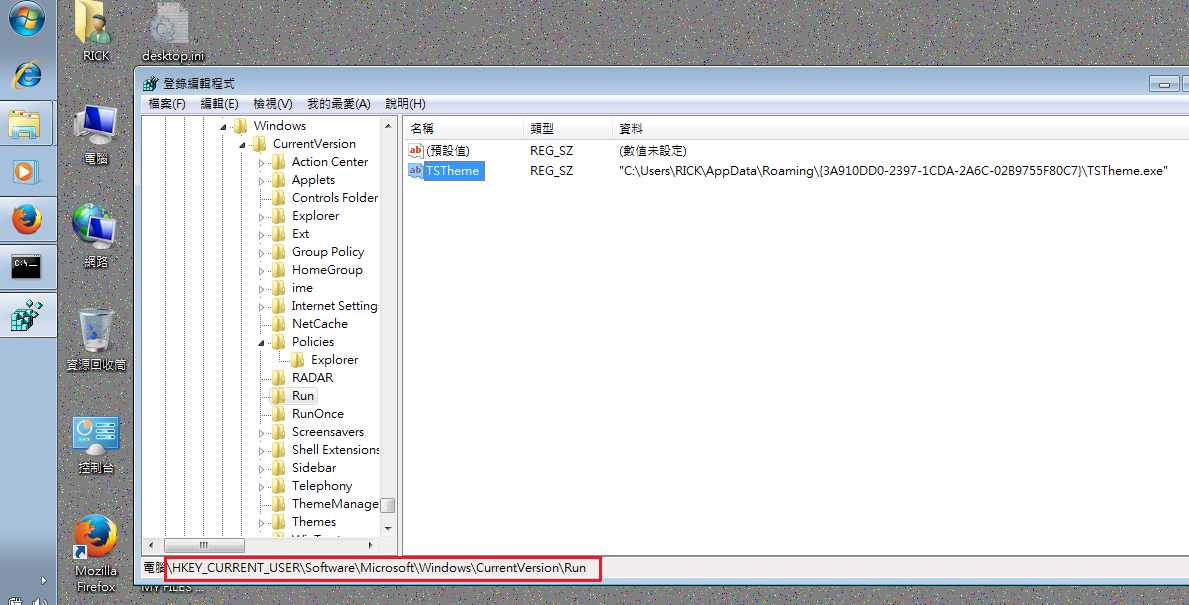

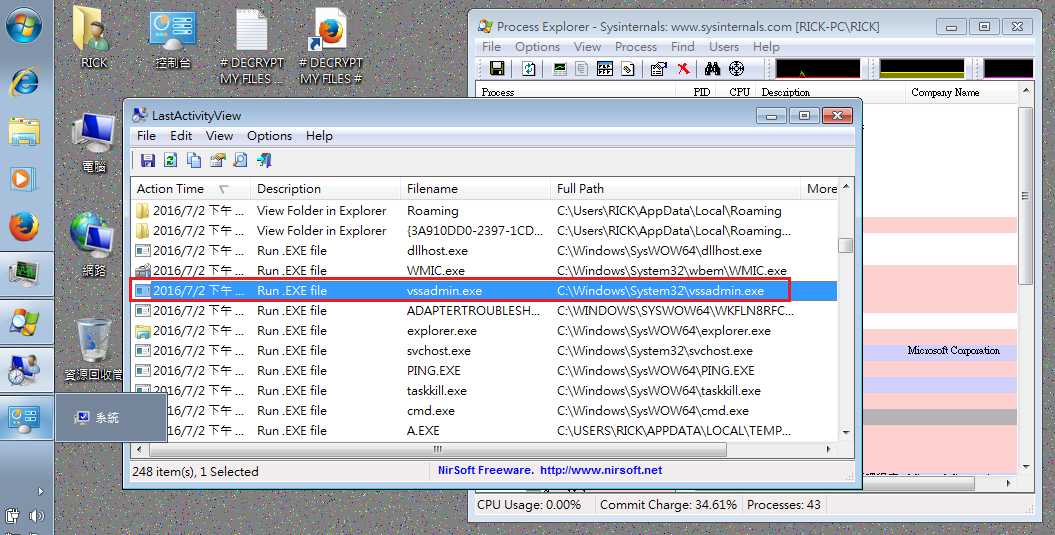

使用者是使用IE浏览器逛色情网站时,因点击了广告之故而触发感染,接着连向达端C&C主机下载主程序,生成位置便是用户个人帐户的temp文件夹.文件名为A.exe,当然了,不是代表文件名必然是A.exe,只是在这个案例中是如此,至于具体是哪个色情网站就不方便说了.

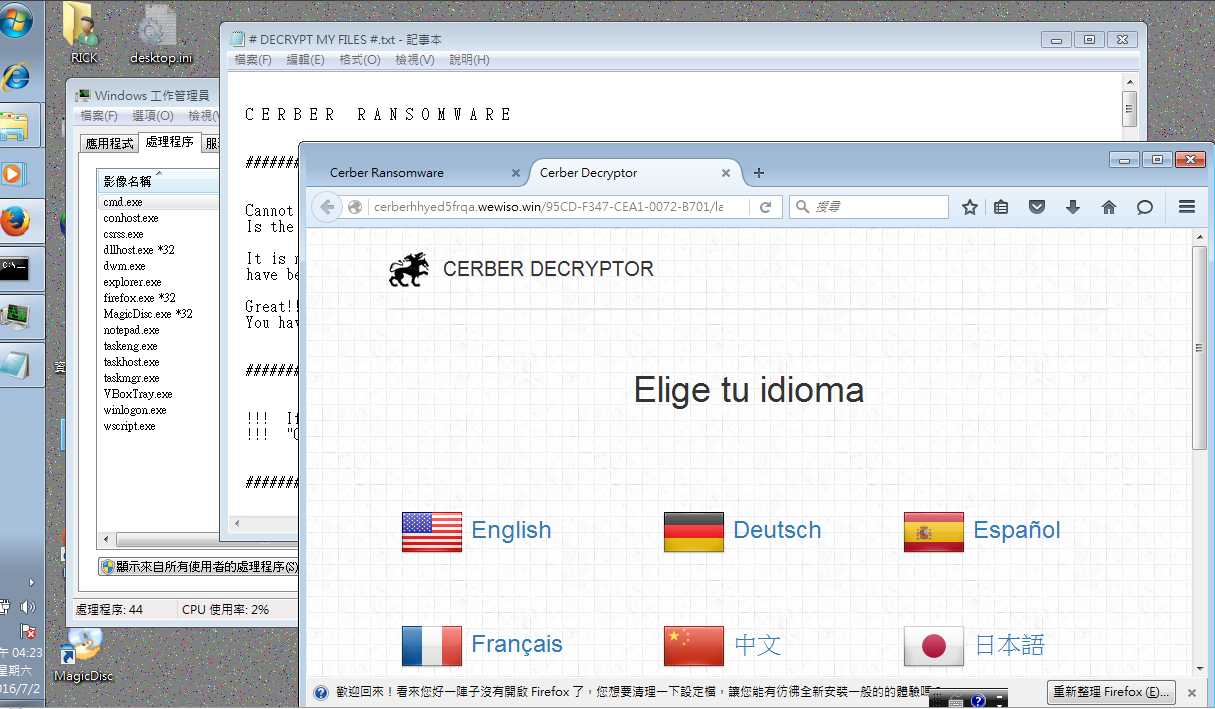

也许你/妳会问,怎我就敢肯定A.exe必然就是勒索病毒???当然这是经过验证的结果,取证分析其实不如各位想的玄之又玄,说穿了是可以以科学方法验证的。以下是我对该恶意程序A.exe于分析平台的实测状况。

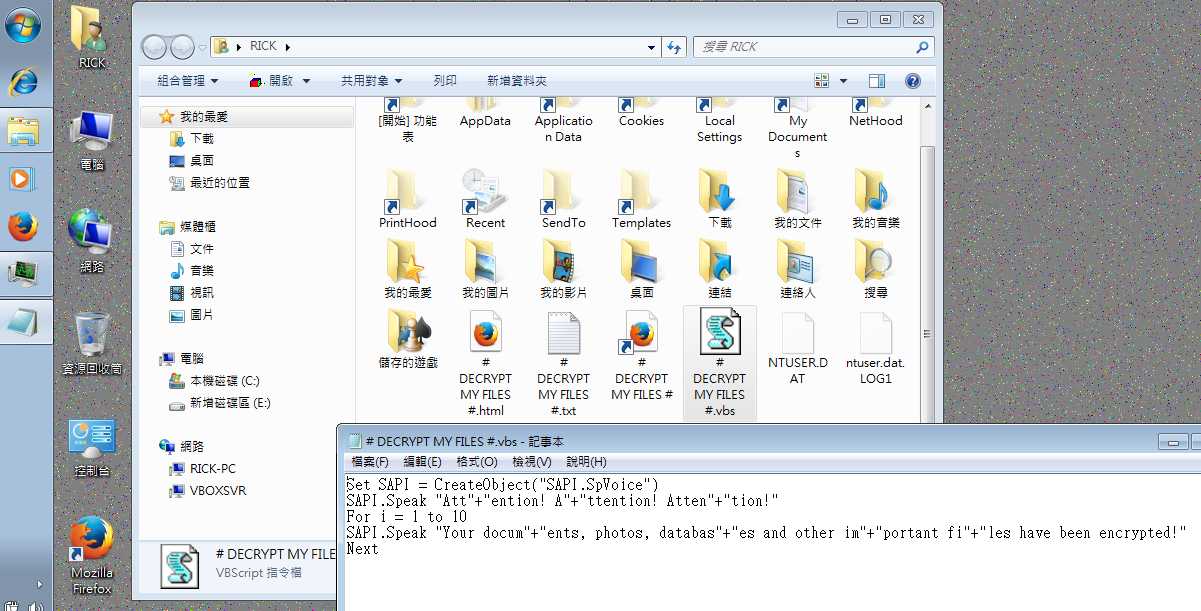

这Cerber还会说话哦~一旦完成加密,便会用语音告知您的文件已遭到加密…尤其狠的是,还会执行vssadmin将还原点全数破坏,最后一线生机也不留下…

标签:

原文地址:http://www.cnblogs.com/pieces0310/p/5637955.html