标签:

1、简介

参考:

http://www.coin163.com/java/cas/cas.html

CAS主要用于多系统单点登录,属于WEB SSO。SSO体系主要角色有三种:User(多个),WEB应用(多个),SSO认证中心。

CAS结构体系,包括两部分:CAS Server和CAS Client. CAS Servier负责完成对用户的认证工作,需要独立部署,CAS Server会处理用户名/密码等凭证。

CAS Client处理对客户端受保护资源的访问请求,需要对请求方进行身份认证时,重定向CAS Server进行认证。(原则上,客户端应用不再接受任何的用户名和密码等).

CAS Client与受保护的客户端用户部署在一起,以Filter方式保护受保护的资源。

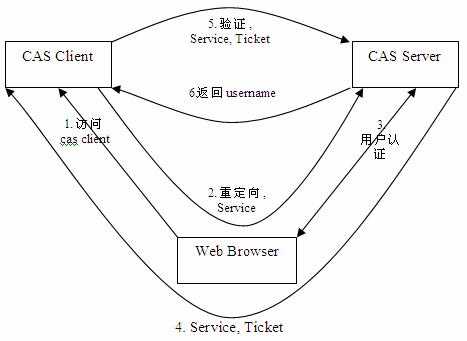

基础模式SSO访问流程主要有以下步骤:

1.访问服务:SSO客户端发送请求访问应用系统提供的服务资源。

2.定向认证:SSO客户端会重定向用户请求到SSO服务器。

3.用户认证:用户身份认证。

4.发放票据:SSO服务器会产生一个随机的Service Ticket。

5.验证票据:SSO服务器验证票据Service Ticket的合法性,验证通过后,允许客户端访问服务。

5.传输用户信息:SSO服务器验证票据通过后,传输用户认证结果信息给客户端。

协议过程:

介绍:CAS Client与受保护的客户端应用部署在一起,以Filter方式保证WEB应用的受保护资源,过滤从客户端过来的每一个WEB请求,同时,CAS Client会分析HTTP请求中是否包含请求Service Ticket(ST 上图中的Ticket),如果没有,则说明该用户是没有经过认证的;于是CAS Client会重定向用户请求到CAS Server(2),并传递Service(要访问的目的资源地址)。step 3是用户认证过程,如果用户提供了正确的身份,CAS Server随机产生一个相当长度、唯一、不可伪造的Service Ticket,并缓存以待将来难,并且重定向到用户到Service所在地址(附带刚才产生的Service Ticket),并为客户端浏览器设置一个Ticket Granted Cookie(TGC);CAS Client在拿到Service和新产生的Ticket过后,在5和6中与CAS Service进行身份核实,以确保Service Ticket的合法性。

在该协议中,所有与CAS Service的交互均采用SSL协议,以确保ST和TGC的安全性。协议工作过程中会有2次重定向的过程。但是CAS Client和CAS Service之间进行Ticket验证的过程对于用户是透明的.

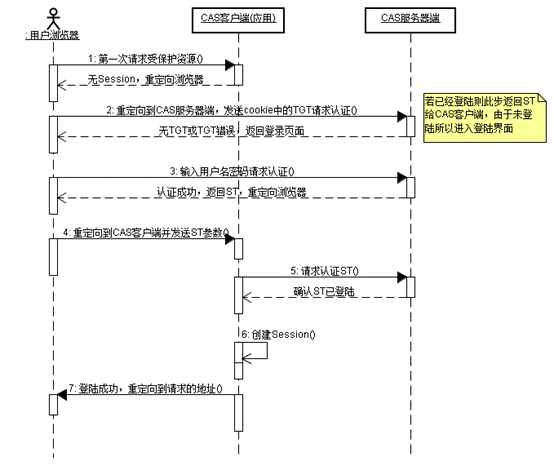

CAS 请求时序图:

当用户访问另一个应用的服务再次被重定向到CAS Service的时候,CAS Service会主动获到这个TGC cookie,然后做这个事情:

I.如果User持有TGC且其还没失效,那么就走协议图4

II.如果TGC失效,那么用户还是要重新认证。

2.安装CAS 服务器

2.1 下载CAS 服务器

地址:http://pan.baidu.com/s/1o8D3hEE

下载,解压后找到modules文件夹下cas-server-webapp-3.5.2.1.war 改名为ROOT.war 放到tomcat下的webapps下。

2.2 创建CAS密钥库

使用JDK的keytool命令生成密钥库(keystore),其中就是一份keystore文件(在系统用户目录下),keystore必须通过密码才能访问。

keystore里包含了多个密钥对(keypair),每个keypair都有一个别名(alias),alias必须保证唯一性,而且都有一个密码,有此可知,keystore与keypair都有自己的密码。

JDK也有自己的keystore 位于%JAVA_HOME%\jre\lib\security\cacerts 密码是changeit 当然也可以通过keytool命令来修改。

我们首先生成 keppair及其存放keypair的keystore,然后从keystore时导出证书,最后将证书导入jDK的keystore里,Tomcat在运行时就会自动读取JDK的keystore,以确保所部署的应用可以享受HTTPS协议(SSL通道)带来的安全性。

2.3 生成keystore

2.3.1 keytool -genkeypair -alias cas -keyalg RSA -storepass changeit

在当前的用户目录下会生成一份.keystore文件

其中的名称与姓氏写跳转的域名.(在这里在hosts文件写127.0.0.1 cas) hosts文件路径为C:\Windows\System32\drivers\etc

2.3.2 查看keypair keytool -list -storepass changeit

删除 keypair keytool -delete -alias <别名> -storepass changeit

2.3.3 导出证书

keytool -exportcert -alias cas -file cas.crt -storepass changeit

生成的证书文件为cas.crt,位于运行该命令所有的当前目录下。

可双击该证书文件,将该证书安装到"受信任的根证书颁发机构"中,这样在浏览器中就不会出现红叉叉。

2.3.4 导入到JVM中

keytool -importcert -alias cas -file cas.crt -keystore "%JAVA_HOME%"\jre\lib\security\cacerts -storepass changeit -noprompt

PS:ps:该命令中输入的密码和上面输入的不是同一个密码;如果是多台机器演示,需要在每一台客户端导入该证书。

2.3.5 使Tomcat支持HTTPS

tomcat 下的conf\server.xml

修改:

<Listener className="org.apache.catalina.core.AprLifecycleListener" SSLEngine="off" />

禁用 HTTP 8080 端口,开启 HTTPS 8443 端口,禁用 AJP 8009 端口,以确保只能通过 HTTPS 协议访问 CAS 服务器。

若将 HTTPS 端口号配置为 443,则可以使用无端口方式发送 HTTPS 请求。

2.3.6 运行CAS服务器

https://cas:8443/login

https://cas:8443/logout

标签:

原文地址:http://www.cnblogs.com/fanruili/p/5634138.html