标签:

上来居然有选择题,每人100道选择题,有多选,还有错字,真坑。刚开始比赛有人在传选择题题库,难道和主办方做了PY交易,他们怎么预料到的......(最后有题库的那一队居然高了我们100多分)

解题+渗透公共主机模式,我负责解题,其他两个人渗透主机。最后一共拿了两台公共主机,学弟一人拿的,一个是上传漏洞,另一个是成功利用CVE-2014-6271。

第一题

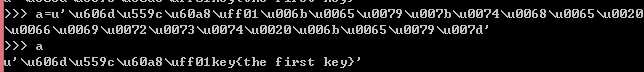

给了字符串\u606d\u559c\u60a8\uff01\u006b\u0065\u0079\u007b\u0074\u0068\u0065\u0020\u0066\u0069\u0072\u0073\u0074\u0020\u006b\u0065\u0079\u007d

不用想,Unicode编码

key{the first key}

第二题

提示共济会了,猪圈密码

对应下图解密

key{this is iscc}

第三题

异或加密

00000100001000001101000001100001010

然后密钥large,转换成7位的ASCII:11011001100001111001011001111100101

异或操作

0110111001101001011010000110000101101111

ASCII转换成字符:nihao

key{nihao}

第四题

凯撒密码

e6Z9i~]8R~U~QHE{RnY{QXg~QnQ{^XVlRXlp^XI5Q6Q6SKY8jUAA

都是可显示的字符串,应该是凯撒

前面写过127次移位的凯撒脚本,丢进去python直接爆出来一个base64(应该是前移2次得到的)

a2V5ezY4NzQzMDAwNjUwMTczMjMwZTRhNThlZTE1M2M2OGU4fQ==

解密

key{68743000650173230e4a58ee153c68e8}

第五题

小明入侵网站后获得了管理员的密文,由于太高兴了手一抖把密文删除了一部分,只剩下前10位d9ddd1800f,小明根据社工知道管理员的密码习惯是4位的数字加字母,你能帮小明恢复密码的哈希值吗?答案提交格式:key{xxxxxx}---分值100

(没做出来)思路有的,构造一个4位字母+数字的字典,批量MD5加密,碰撞前10位是否相符的。当时网速太渣python下载hashlib下不动,搁浅了。

第六题

题目说是破解了一个文件,附件打开之后是一个APK结构。尝试复原为APK,安装不上(后来发现模拟器坏了)。

主要看了一下layout目录,发现help.xml的修改时间都比其他的要晚一年,notepad打开找到了flag

key{2016_key_help}

第七题

“不会画画的我画了个这是,谁知道这是什么?”

二进制查看器打开看看,前面很规整,没有被隐写的特征。拖到底部,看到一串字符:key{you are right}

开始是这么想的,提交格式都是key{},k和e字母序数之差是6,e和y的是20,都对应上了,然后先写出字母范围的。其他非字母的根据位置加上空格和{},构成提交格式。

再看的时候就想起来107其实是k的10进制表示的数字,%d变成%c输出。

key{you_are_right}

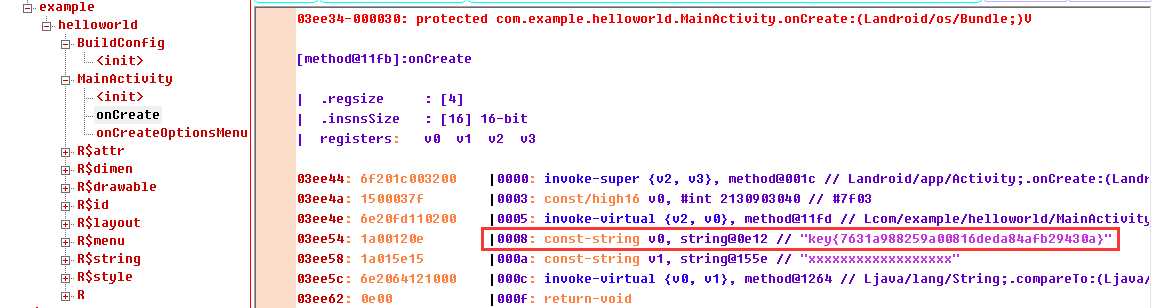

第十题

一个APK逆向。还原了一下,当时模拟器坏了,没法用。丢进GDA里面看看吧。刚看到MainActivity,就找到key了。

感情出题人还是先把密码写进了程序,然后做一个比较,在考察我会不会用工具......

第十九题

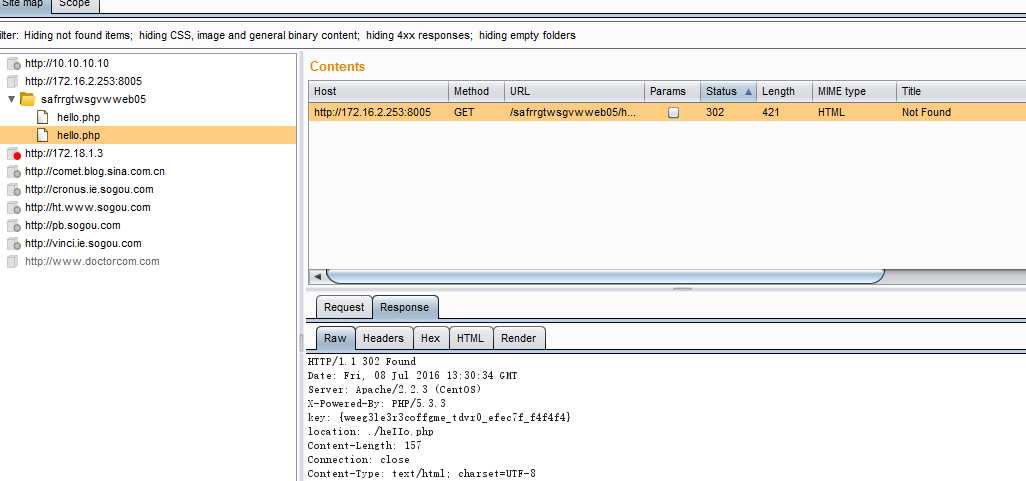

http://172.16.2.253:8005/safrrgtwsgvwweb05/hello.php

这是web签到题,点进去URL里面两个ll会发生变化,改了还是会跳回去。打开burp,再改一下,发现记录站点的地方多了一个hello.php,回应包的包头里有key。

一共12轮,被暴打的一天,运气不好,被人第一个删了网站,宕机时间最长。好不容易恢复了,队友过度加固。一直被算宕机,扣分扣成倒数第一。吃过饭之后加固规则差不多修改好了,但是负责防御的没有清理后门。第10轮的时候找到了WEB4主机上的struts2漏洞,成功利用,开始收割,56个队伍能收割40多个队。一个flag得5分,收割了2轮多,追回500多分,结束前奶了一波,不倒数就好。

经验不足,没有意识到会有人手黑删站搞成宕机。手工太慢,没有准备脚本,吃亏了。

作为兴趣学了一年,第一次打攻防,重在参与。

标签:

原文地址:http://www.cnblogs.com/xiao3c/p/5658918.html