标签:pre 链接 gen 6.2 rest nbsp ror ima isa

题目:魂斗罗

介绍:这个是HCTF里面的杂项,很好玩的,

1,这个看链接可以下载(http://139.224.54.27/gogogo/hundouluo.nes),然后在网上下载一个虚拟器(http://pan.baidu.com/share/link?shareid=3495699238&uk=1343756656)。

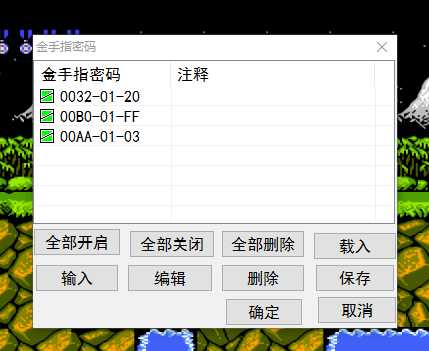

2,这个游戏你有两种玩法,第一种就是你自己凭本事过关,第二张就是作弊,然后在网上找作弊,输入金手指,下面这个金手指是你们iRudy师傅给的,

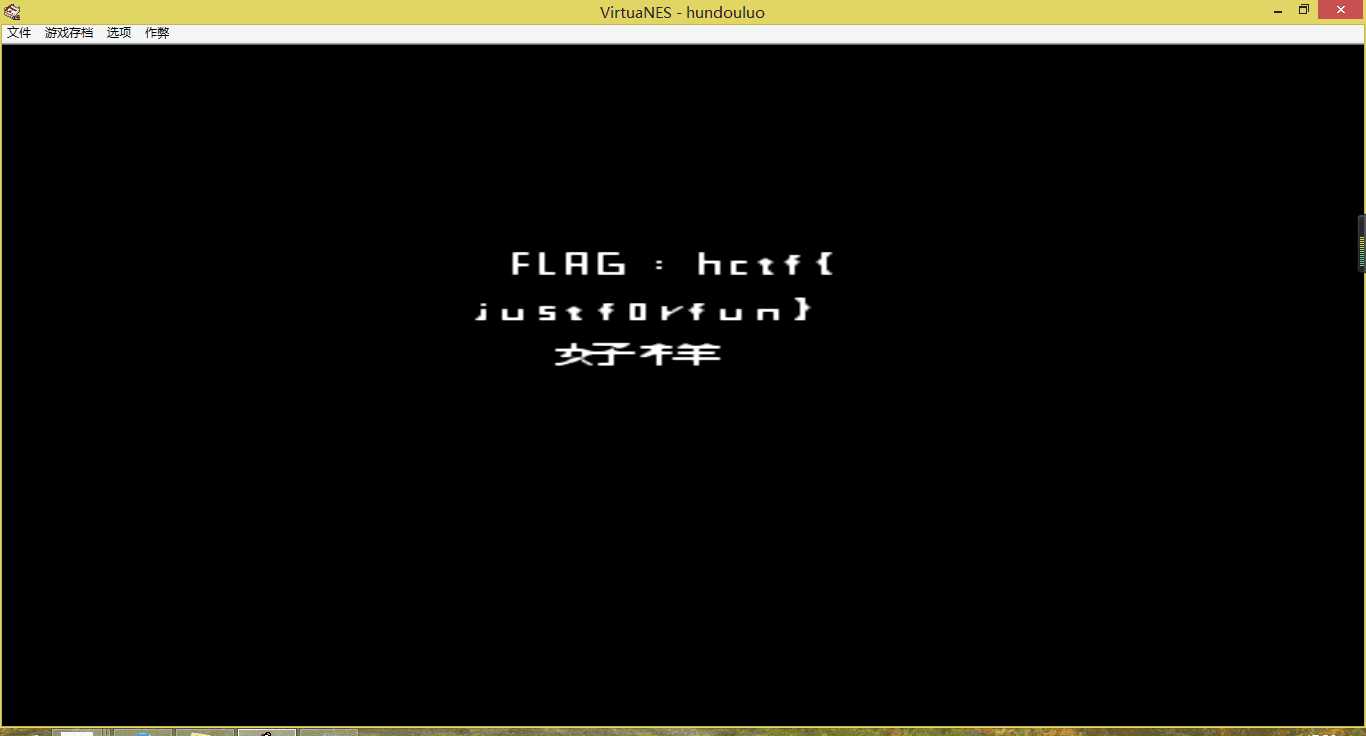

3,1确定,2选择,打通关就可以得到flag了。

题目:2099年的flag

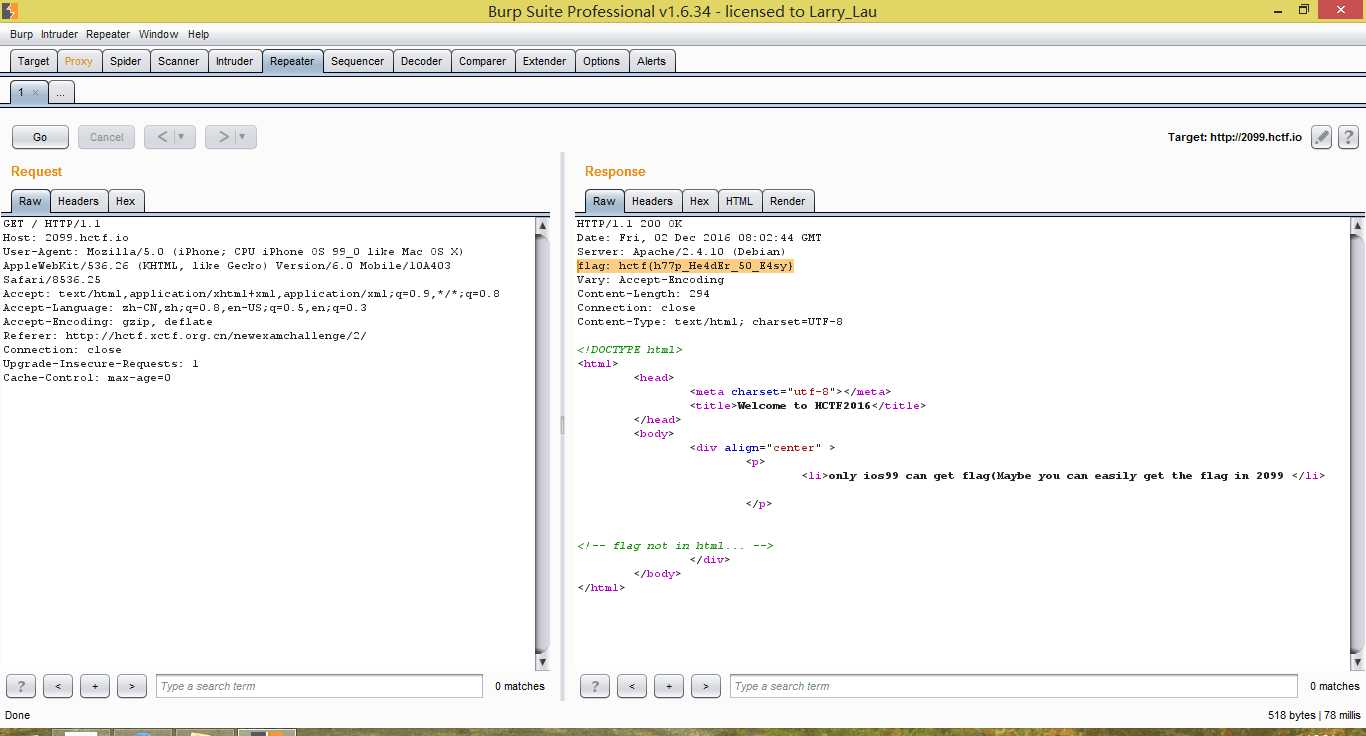

介绍:only ios99 can get flag(Maybe you can easily get the flag in 2099,网址(http://2099.hctf.io/)

1,这个题是个签到题目,难倒了一部分人,提示:only ios99 can get flag(Maybe you can easily get the flag in 2099,ios是苹果系统,因为咱们大部分都是windows系统,所以直接写肯定不行,所以我们就需要改报头,我们在网上搜索一下 ios user-agent 结果会发现很多很多,我们随便选择一个就行了

Mozilla/5.0 (iPhone; CPU iPhone OS 6_0 like Mac OS X) AppleWebKit/536.26 (KHTML, like Gecko) Version/6.0 Mobile/10A403 Safari/8536.25

2,我们知道现在ios不管现在有多少,反正没有99,所以我们需要稍微修改上面的,这又是一个坑,坑到了不少人,以至于好多人签到题都没做出来,

Mozilla/5.0 (iPhone; CPU iPhone OS 99_0 like Mac OS X) AppleWebKit/536.26 (KHTML, like Gecko) Version/6.0 Mobile/10A403 Safari/8536.25

我们改成下面图这样(user-agent处修改):这样就得到了flag了

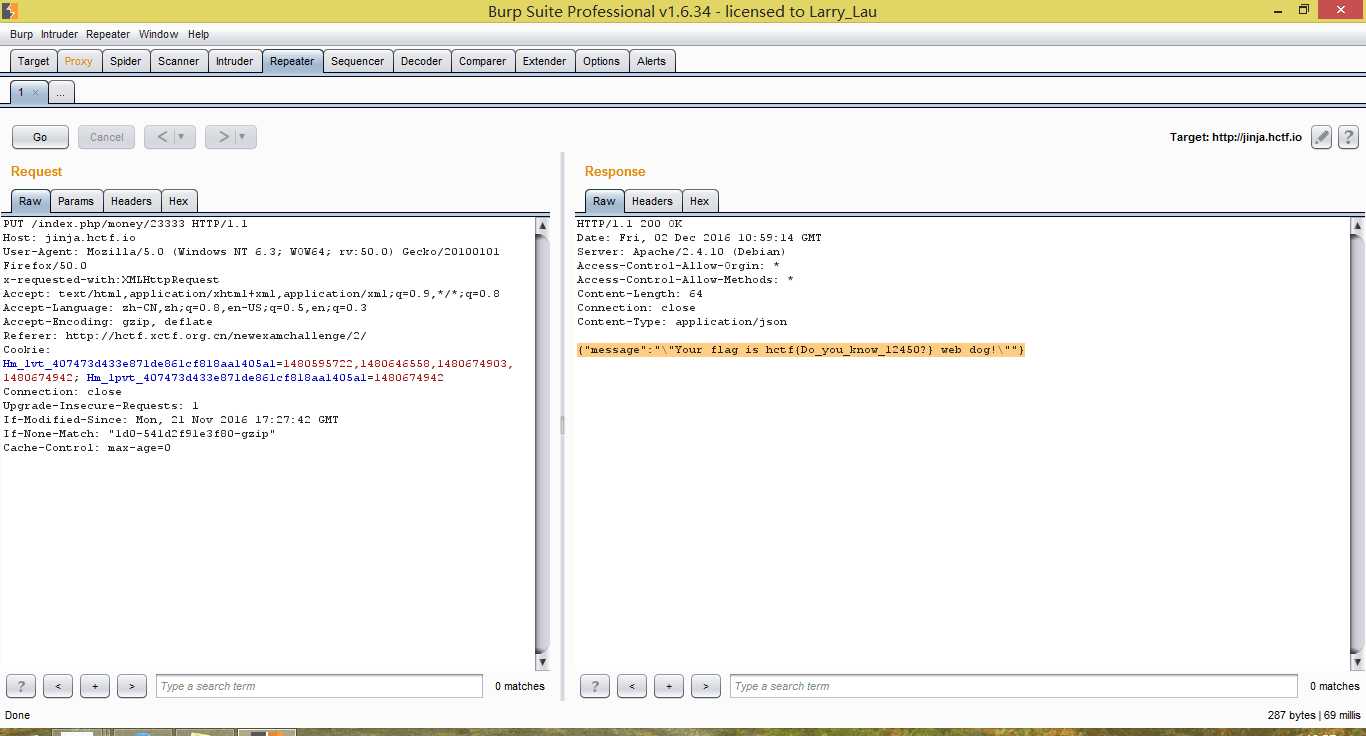

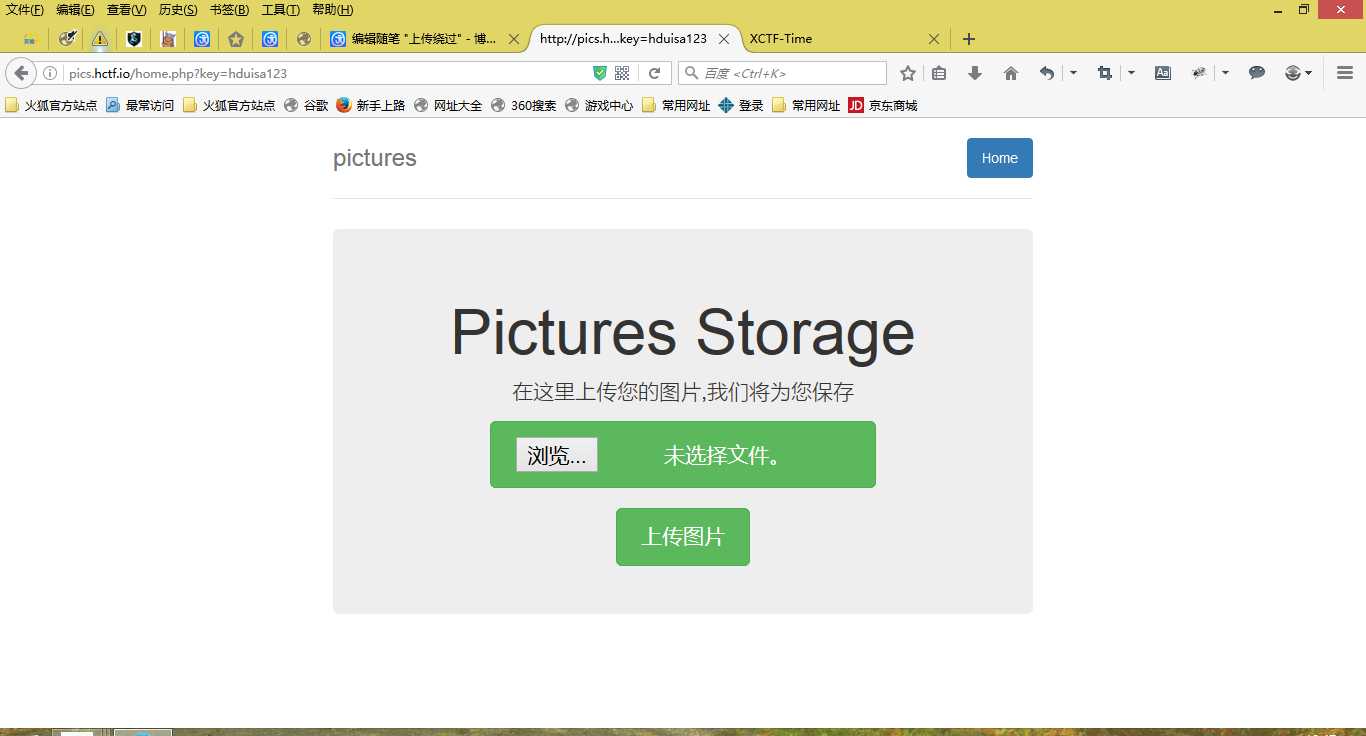

题目:RESTFUL

介绍:博丽神社赛钱箱,可以在网上搜一下什么是RESTFUL,题目链接(http://jinja.hctf.io/)

1,打开之后是一个图片,图片没什么用,下面写着

2,我们先测试一下,很简单的,我们先创建一个php文件,里面输入<?php echo phpinfo(); ?>就行了,接下来我们把php文件压缩成zip文件,

之前测试可以知道只支持上传png文件,所以我们把zip文件改成png,(1.php→压缩→1.zip→重命名→1.png→上传)

这样就会上传成功了,记住文件上传成功的路径,接下来我们在原来的页面测试一下是不是上传成功,

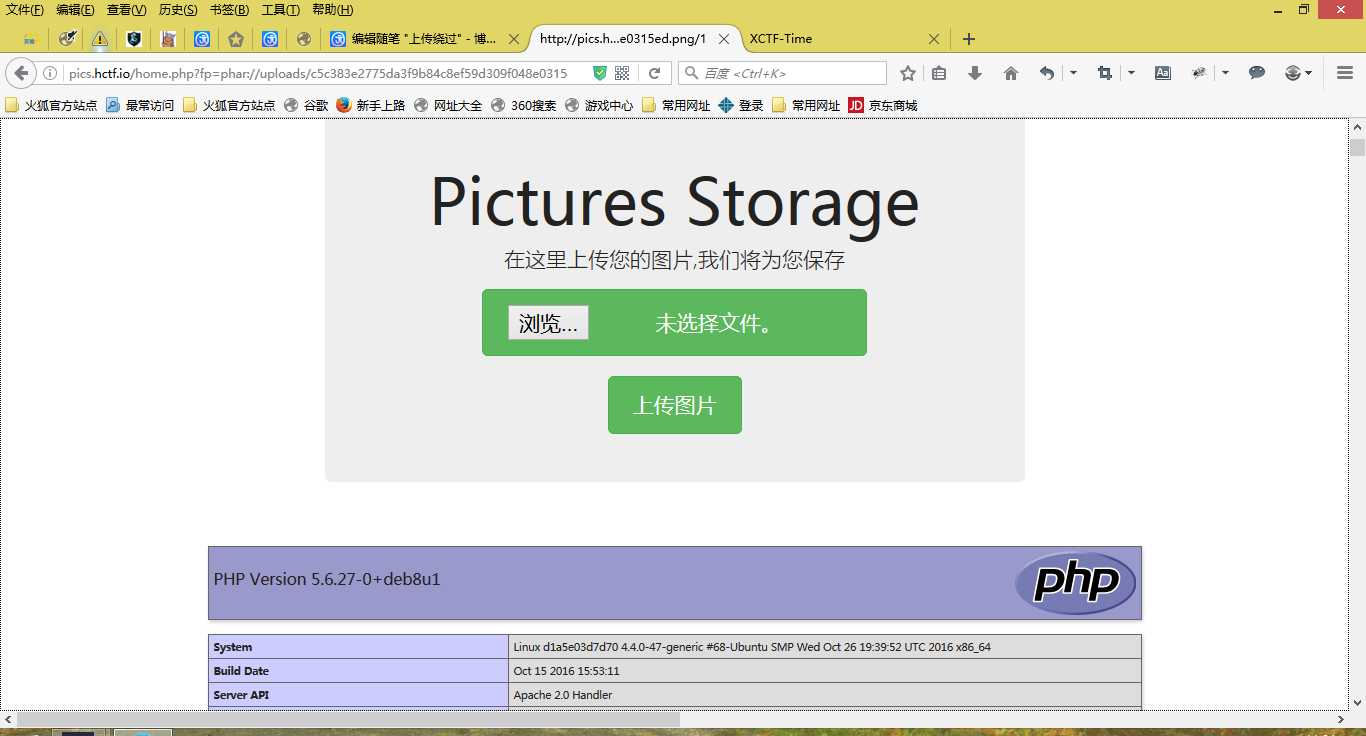

输入?fp=phar://uploads/d6c97df8f7e9453739248070e0ef29edbbab7d5d.png/1111

这里的phar是读zip文件的,这里的1111是你上传的png的文件名,每个人上传的路径都是不一样的,不要直接拿我的试。

因为你刚开始压缩的是1111.php文件,这里的1111的后面不用加.php了,因为fp把本地文件包含进来的时候已经加了.php了。

下面我们看截图

3,可以看到我们测试成功,接下来你们就可以重新上传一句话,然后和上面上传一样,上传成功之后连菜刀,flag就出来了。

标签:pre 链接 gen 6.2 rest nbsp ror ima isa

原文地址:http://www.cnblogs.com/Oran9e/p/6127163.html