标签:style blog http color 使用 文件 数据 ar

本发明公开一种支持跨平台统一管理的自主访问控制系统,包括安全管理中心,安全管理中心管理不同操作系统的服务器和连接服务器的计算机终端,所述的安全管理中心还包括用于管理实施对计算环境、区域边界和通信网络统一的自主访问控制安全策略模块、系统安全策略模块以及审计模块,所述自主访问控制安全策略模块包括主客体标记模块和自主访问控制模块,所述自主访问控制模块调用主客体标记模块判断主体访问请求。本发明通过自主访问控制策略模块使得访问客体的属主决定其他用户对该客体的访问权限,使用户对自己创建的客体具有各种访问操作的权限,可以对文件、记录等细粒度的客体的自主访问控制,适用于安全性要求较高的场合,保障客体访问的安全性的同时,提高访问控制的灵活。

[0001] 本发明涉及安全标记、自主访问控制等领域,尤其涉及支持跨平台统一管理的自主访问控制实现方法。

[0002] 在现有操作系统的计算平台上,从应用层到操作系统层,再到设备层,操作被逐步细化,随之而来的是操作所在的语境被逐渐冲淡,例如在文件系统层只能看到文件的基本读、写、创建等操作,但是这些动作是在什么语境下发起的,相关应用的流程如何,文件系统并不得而知,于是会出现应用层某个安全合理的请求,在文件系统层看来却是不安全的情况,即在操作系统层仅仅给出通用的访问控制机制,难免会出现控制不灵活,影响系统可用性的情况。

[0003] 本发明提供一种支持跨平台统一管理的自主访问控制系统及控制方法,在安全策略控制范围内,提高访问控制的灵活性。

[0004] 本发明是通过下述技术方案解决上述技术问题的:

[0005] 本发明提供一种支持跨平台统一管理的自主访问控制系统,包括安全管理中心,安全管理中心管理的不同操作系统的服务器和连接服务器的数据处理终端,其特征在于,所述的安全管理中心还包括用于管理实施对计算环境、区域边界和通信网络统一的自主访问控制安全策略模块、系统安全策略模块以及审计模块,所述自主访问控制安全策略模块包括主客体标记模块和自主访问控制模块,所述自主访问控制模块调用主客体标记模块判断主体访问请求。

[0006] 如上所述的自主访问控制系统,所述的自主访问控制模块包括全策略执行子模块、管理信息处理子模块和标记管理子模块。

[0007] 如上所述的自主访问控制系统,所述的系统安全策略载入的策略格式包括主体标记和客体标记。

[0008] 如上所述的自主访问控制系统,所述的访问请求中主客体的客体包括进程、文件、段、设备。

[0009] 本发明还进一步提供一种基于上述的支持跨平台统一管理的自主访问控制系统的自主访问控制方法,所述服务器和连接服务器的计算机终端作为安全管理中心管理的受控终端,所述的自主访问控制方法包括如下步骤:

[0010] (I)、主体发出访问控制请求;

[0011] (2)、自主访问控制模块拦截该访问控制请求,并检查访问控制请求是否符合系统安全策略,若是进入下一步骤,若否,禁止访问,并进入步骤(8);

[0012] (3)检查是否是策略修改请求,若是,进入下一步骤,若否,允许访问,并进入步骤

(8);[0013] (4)发送策略更新请求到安全管理中心;

[0014] (5)安全管理中心对策略更新请求的合法性和可用性进行审核,若通过审核,则进入下一步骤,若否,则禁止更新,进入步骤(8);

[0015] (6)更新策略服务器的自主访问控制安全策略并审核;

[0016] (7)要求受控终端更新策略;

[0017] (8)结束。

[0018] 如上所述的自主访问控制方法,所述的步骤(3)中,当用户请求订制策略时,系统所需要进行的策略配置流程包括如下步骤:

[0019] (I)、策略请求处理模块接收到对用户的授权请求信息,发送给授权机构审批;

[0020] (2)、授权机构处理后将授权信息返回给策略请求处理模块;

[0021] (3)、策略请求处理模块将授权信息发送给授权管理模块;

[0022] (4)、授权管理模块根据当前的用户授权列表库对授权请求信息进行检查,保证用户授权信息符合规则,授权管理模块调用策略管理模块更新策略服务器中的用户授权列表;

[0023] (5)、通知策略下发模块重新下发用户授权列表;

[0024] (6)、用户授权列表被发送到节点、区域边界和网络设备,更新各终端的用户授权列表。

[0025] 如上所述的自主访问控制方法,所述的步骤⑴中自主访问控制模块拦截访问请求,并对其进行策略符合性检查时包括系统安全策略载入的步骤。

[0026] 如上所述的自主访问控制方法,所述的系统安全策略载入由一个策略更新请求信号触发时,所述的步骤(7)的受控终端更新策略的载入方法包括如下步骤:

[0027] (I)、安全管理中心向受控终端发出策略更新请求,明确更新的策略版本;

[0028] (2)、受控终端通过安全策略执行模块接收策略更新请求;

[0029] (3)、安全策略执行模块调用标记管理模块检查现有策略版本情况;

[0030] (4)、当标记管理模块返回的现有策略版本低于更新版本时,策略执行模块向管理信息处理模块发送策略申请审计信息,并进入等待更新状态;

[0031] (5)、管理信息处理模块通过内核系统调用向安全管理中心发送策略申请数据包;

[0032] (6)、网络驱动将策略申请数据包发送到安全管理中心;

[0033] (7)、安全管理中心接收到策略申请数据包后,向节点子系统发送对应的安全策略数据包;

[0034] (8)、管理信息处理模块通过内核系统调用获取安全策略数据包,并对其进行解密操作和完整性检查操作;

[0035] (9)、管理信息处理模块通过标记管理模块策略载入接口,将安全策略载入标记管理模块的策略缓存;

[0036] (10)、管理信息处理模块通知安全策略执行模块的策略更新完成;

[0037] (11)、安全策略执行模块再度调用标记管理模块,完成安全策略符合性检查操作;

[0038] (12)、检查通过后、系统恢复正常运行状态,如检查失败,则发送失败的审计信息给安全管理中心,要求安全管理中心进行策略检查,并再次更新。

[0039] 如上所述的自主访问控制方法,所述步骤(2)允许主体对客体内容的访问操作包括系统访问控制执行的步骤。

[0040] 如上所述的自主访问控制方法,所述的系统访问控制执行包括如下步骤:

[0041] (I)、应用程序通过系统调用提出访问控制请求;

[0042] (2)、系统调用入口调用安全策略执行模块;

[0043] (3)、安全策略执行模块调用标记管理模块,执行标记管理判决函数,并返回判决结果;

[0044] (4)、安全策略执行模块将审计信息发送给管理信息处理模块;

[0045] (5)、系统调用入口获取安全策略执行模块的裁决函数后,进入系统调用执行阶段;

[0046] (6)、系统调用执行完成后,返回应用程序。

[0047] 如上所述,本发明通过自主访问控制策略模块使得访问客体的属主能够决定其他用户对该客体的访问权限,使用户对自己创建的客体具有各种访问操作的权限,可以对文件、记录等细粒度的客体的自主访问控制,适用于安全性要求较高的场合,保障客体访问的安全性的同时,提高自主访问控制的灵活。

[0057] 为进一步阐述本发明达成预定目的所采取的技术手段及功效,以下结合附图及实施方式、结构特征,对本发明的具体结构及其功效,详细说明如下。

[0058] 如图1,本发明的跨平台统一管理的自主访问控制系统的整体结构由安全管理中心和Windows数据处理终端、Linux数据处理终端、Windows服务器、Linux服务器等不同的平台以及交换机组成。不同操作系统的服务器和数据处理终端作为安全管理中心的受控终端,安全管理中心实施对计算环境、区域边界和通信网络统一的自主访问控制安全策略,确保系统配置完整可信,确定用户操作权限,实施全程审计追踪。其中,计算环境安全通过受控终端、服务器操作系统、上层应用系统和数据库的安全机制服务,保障应用业务处理全过程的安全;区域边界通过对进入和流出应用环境的信息流进行安全检查和访问控制,确保不会有违背系统安全策略的信息流经过边界;通信网络设备通过对通信双方进行可信鉴别验证,建立安全通道,实施传输数据密码保护,确保其在传输过程中不会被窃听、篡改和破坏。整体结构以受控终端安全为基础,由安全管理中心支撑,对计算环境、区域边界和通信网络三部分进行保护。

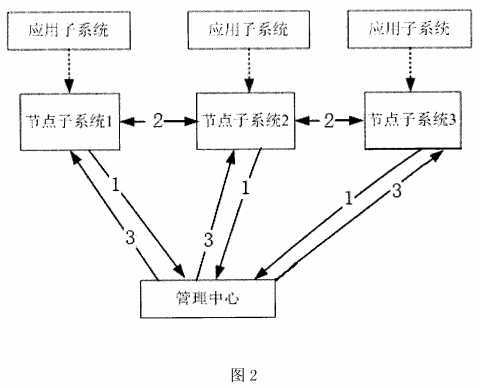

[0059] 如图2,本发明的部件接口及部件之间的关系可以用应用子系统、受控终端和管理中心之间的关系来说明。其中,受控终端是安全管理中心管理的不同操作系统的服务器和计算机终端,应用子系统与受控终端之间通过系统调用接口,受控终端之间、受控终端与管理中心之间则通过可靠的网络传输协议,按照规定的接口协议传输策略数据、审计数据以及其他平台认证数据等。

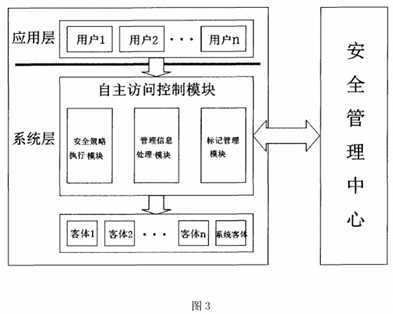

[0060] 如图3和图4,本发明的支持跨平台统一管理的自主访问控制方法主要分为两方面:自主访问控制决策和自主访问控制执行。安全管理中心还包括用于管理实施对计算环境、区域边界和通信网络统一的自主访问控制安全策略模块、系统安全策略模块以及审计模块,所述自主访问控制安全策略模块包括主客体标记模块和自主访问控制模块,所述自主访问控制模块调用主客体标记模块判断主体访问请求。

[0061] 如图3,自主访问控制模块包括全策略执行模块、管理信息处理模块和标记管理模块。其中,自主访问控制决策部分主要为自主访问控制执行部分提交的资源访问信息提供决策支持,自主访问控制决策实现对主客体标记信息和安全策略信息的检索,并根据资源访问的主客体信息以及安全策略信息决定对资源的访问方式;自主访问控制执行部分在操作系统层捕获资源访问信息,并将访问信息提交到访问控制决策部分进行裁决,根据裁决的结果决定主体对客体的访问,实现对系统重要信息的访问控制。

[0062] 安全管理中心连接到系统环境中,管理实施对计算环境、区域边界和通信网络统一的自主访问控制安全策略,确保系统配置完整可信,确定用户操作权限,实施全程审计追踪,是提供各项安全管理功能配置接口,完成授权、策略管理、策略请求和处理的关键部件,也是实现支持跨平台统一管理的自主访问控制的核心环节。在自主访问控制系统中,典型应用子系统与受控终端之间通过系统调用接口,其它子系统之间则通过可靠的网络传输协议,按照规定的接口协议传输策略数据等,当应用子系统通过系统调用提出自主访问控制请求时,则系统调用入口调用安全策略执行模块,然后安全策略执行模块调用标记管理模块,执行对标记的判决并返回判决结果,安全策略执行模块则将审计信息发送给管理信息处理模块,最后,系统调用入口获取安全策略执行模块的裁决后,进入系统调用执行阶段,在系统调用执行完成后,返回应用子系统,从而保障只有符合自主访问控制策略的请求才被发送到核心层。

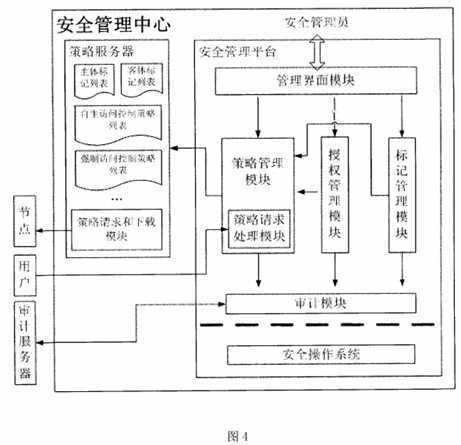

[0063] 如图5,本发明的安全管理中心连接到系统环境中,安全管理界面子模块为安全管理员提供各项安全管理功能配置接口,根据三权分立原则体现安全管理员所拥有的权限和职责;授权模块完成对用户相关权限的管理;标识管理模块负责安全管理中心所辖的所有主客体资源的标记;策略管理子模块提供的接口函数负责安全策略的制定和维护,同时负责安全策略服务器的管理和维护;策略请求处理模块接收主客体标记和授权请求信息,然后将请求用户提出的策略请求信息转发给特权用户或特权机构,由这些特权用户对客体安全标识进行设定,返回给策略请求处理模块,然后提交给策略管理模块完成策略服务器中策略内容的更新。此外,安全策略由策略服务器的策略下载模块发送给安全管理中心管辖的节点、区域边界和网络设备,安全管理员的操作行为被审计模块记录并发送给审计服务器。

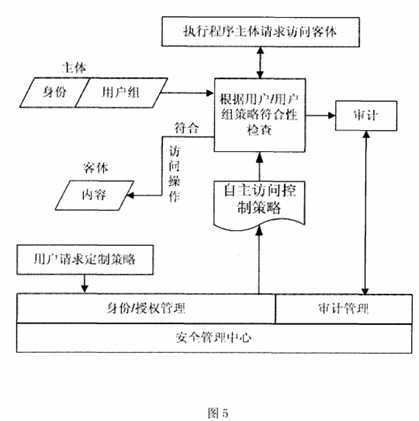

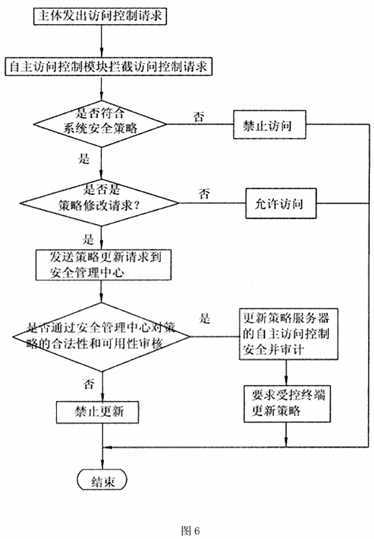

[0064] 如图5和图6,本发明的支持跨平台统一管理的自主访问控制系统的自主访问控制方法,所述服务器和连接服务器的计算机终端作为安全管理中心管理的受控终端,所述的自主访问控制方法包括如下步骤:

[0065] (I)、主体发出访问控制请求;

[0066] (2)、自主访问控制模块拦截该访问控制请求,并检查访问控制请求是否符合系统安全策略,若是进入下一步骤,若否,禁止访问,并进入步骤(8);

[0067] (3)检查是否是策略修改请求,若是,进入下一步骤,若否,允许访问,并进入步骤⑶;

[0068] (4)发送策略更新请求到安全管理中心;

[0069] (5)安全管理中心对策略更新请求的合法性和可用性进行审核,若通过审核,则进入下一步骤,若否,则禁止更新,进入步骤(8);

[0070] (6)更新策略服务器的自主访问控制安全策略并审核;

[0071] (7)要求受控终端更新策略;

[0072] (8)结束。

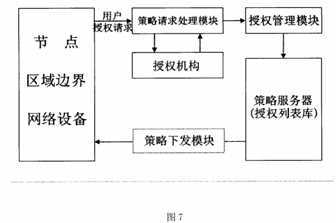

[0073] 如图7,本发明的系统策略配置流程(是否是上述的自主访问控制总体流程中的最后步骤(3)中,当用户请求订制策略时,系统所需要进行的策略配置流程?),包括如下步骤:

[0074] (I)、策略请求处理模块接收到对用户的授权请求信息,发送给授权机构审批;

[0075] (2)、授权机构处理后将授权信息返回给策略请求和处理模块;

[0076] (3)、策略请求处理模块将授权信息发送给授权管理模块;

[0077] (4)、授权管理模块根据当前用户授权列表库对授权请求信息进行检查,保证用户授权信息符合规则,授权管理模块调用策略管理模块更新策略服务器中的用户授权列表;

[0078] (5)、通知策略下发模块重新下发用户授权列表;

[0079] (6)、用户授权列表被发送到节点、区域边界和网络设备,更新各安全部件的用户授权列表。

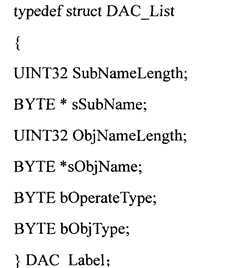

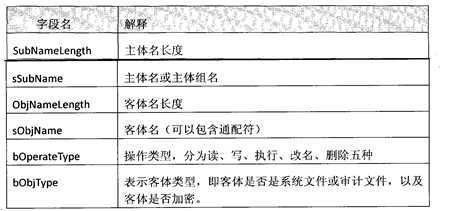

[0080] 其中,策略格式说明如下:

[0081] 主客体标记列表:

[0082]

[0083] 对字段名的解释:

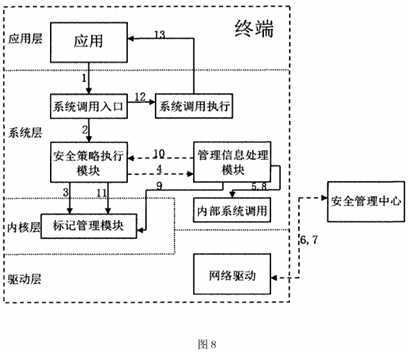

[0086] 如图8,需要说明的是,在本图8中的数字标记用以表示各程序模块的工作流程顺序。在发明的具体实施例的描述中,是以Linux操作系统平台的环境下的计算机终端作为举例的图示和说明,本领域的技术人员根据本发明的说明可以得知,本发明在其他操作系统例如Windows操作系统等操作系统的平台中同样予以适用,在此不再赘述。本发明的自主访问控制方法的系统安全策略载入流程由一个策略更新请求信号触发时,例如系统访问到一个无安全标识客体的挂载新存储设备触发,所述服务器和计算机终端作为安全管理中心的受控终端,所述的系统安全策略的载入方法包括如下步骤:

[0087] (I)、安全管理中心向受控终端发出策略更新请求,明确更新的策略版本;

[0088] (2)、受控终端通过安全策略执行模块接收策略更新请求;

[0089] (3)、安全策略执行模块调用标记管理模块检查现有策略版本情况;

[0090] (4)、当标记管理模块返回的现有策略版本低于更新版本时,策略执行模块向管理信息处理模块发送策略申请审计信息,并进入等待更新状态;

[0091] (5)、管理信息处理模块通过内核系统调用向安全管理中心发送策略申请数据包;

[0092] (6)、网络驱动将策略申请数据包发送到安全管理中心;

[0093] (7)、安全管理中心接收到策略申请数据包后,向节点子系统发送对应的安全策略数据包;

[0094] (8)、管理信息处理模块通过内核系统调用获取安全策略数据包,并对其进行解密操作和完整性检查操作;

[0095] (9)、管理信息处理模块通过标记管理模块策略载入接口,将安全策略载入标记管理模块的策略缓存;

[0096] (10)、管理信息处理模块通知安全策略执行模块的策略更新完成;

[0097] (11)、安全策略执行模块再度调用标记管理模块,完成安全策略符合性检查操作;

[0098] (12)、检查通过后、系统恢复正常运行状态,如检查失败,则发送失败的审计信息给安全管理中心,要求安全管理中心进行策略检查,并再次更新。

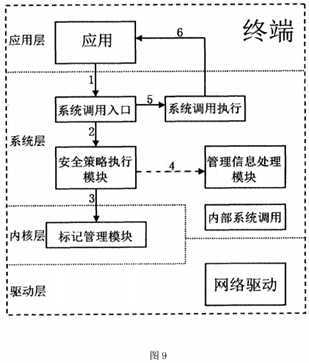

[0099] 如图9,需要说明的是,在本图9中的数字标记用以表示各程序模块的工作流程顺序。本发明的系统访问控制执行流程可以分为以下几个步骤:

[0100] (I)、应用子系统通过系统调用提出访问控制请求;

[0101] (2)、系统调用入口调用安全策略执行模块;

[0102] (3)、安全策略执行模块调用标记管理模块,执行标记管理判决函数,并返回判决结果;

[0103] (4)、安全策略执行模块将审计信息发送给管理信息处理模块;

[0104] (5)、系统调用入口获取安全策略执行模块的裁决函数后,进入系统调用执行阶段;

[0105] (6)、系统调用执行完成后,返回应用子系统。

[0106] 综上所述,本发明是基于现有技术:

[0107] 一、安全标记:计算机信息系统中可信计算机维护的与主体及其控制的存储客体(例如:进程、文件、段、设备)相关的敏感标记。这些标记是实施自主访问控制的基础。

[0108] 二、自主访问控制:自主访问控制是指客体的属主能够决定其他用户对该客体的访问权限,在本发明中,客体的属主可以通过安全管理中心将策略广播到整个信息系统中,信息系统是指所有终端的集合。目前,一些操作系统实现了基于"权限位"的自主访问控制机制,但其访问控制粒度粗,无法适用于安全性要求较高的场合。

[0109] 本发明通过所设置的安全管理中心的自主访问控制模块针对访问请求的访问客体的进程、文件等进行策略检查,通过自主访问控制策略模块使得访问客体的属主能够决定其他用户对该客体的访问权限,使用户对自己创建的客体具有各种访问操作的权限,并能将这些权限的部分或全部授予其他用户,其中,自主访问控制主体的粒度为用户级,客体的粒度为文件、数据库表级或记录、字段级,自主访问操作包括对客体的创建、读、写、修改和删除等。可以对文件、记录等细粒度的客体的自主访问控制,适用于安全性要求较高的场合,保障客体访问的安全性的同时,提高访问控制的灵活。

[0110] 因此,本发明实现了细粒度的客体访问控制,对不符合系统自主访问控制策略的行为进行检查,并向管理中心发送订制策略请求,通过策略服务器中的自主访问控制安全策略,并调用策略符合性检查模块检查,对符合自主访问策略的访问进行调整,控制进程对文件的操作,提高系统安全的可靠性,保护信息系统的机密性及完整性不受破坏,增强系统安全自主控制的灵活性。

[0111] 本发明的上述实施例仅用以说明本发明的原理和结构,本领域技术人员据此所作任何之显而易见之变换实施者,均在本发明的保护范围之内。·

SRC=https://www.google.com/patents/CN102916952A

支持跨平台统一管理的自主访问控制方法及系统,布布扣,bubuko.com

标签:style blog http color 使用 文件 数据 ar

原文地址:http://www.cnblogs.com/coryxie/p/3923626.html