标签:控制 test windows 制作 摄像头 lock 调用 not 对比

20145239杜文超《网络对抗技术》- 恶意代码分析

实验后回答问题

1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

(1)使用计划任务schtasks指令动态监控系统运行

(2)使用sysmon工具动态监控系统运行

2.如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

(1)使用systracer工具进行快照分析注册表信息、文件行为等信息的变化

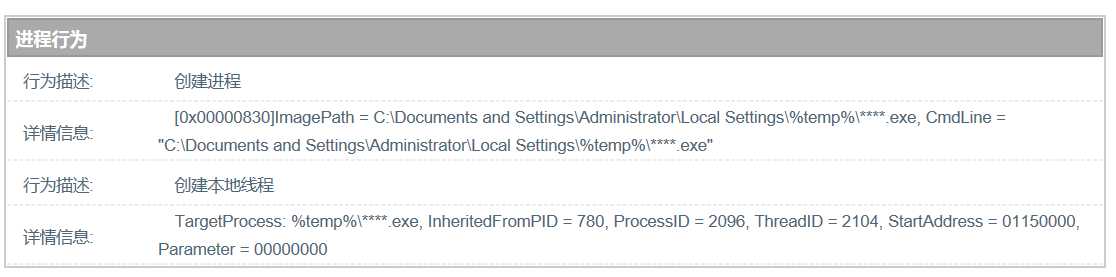

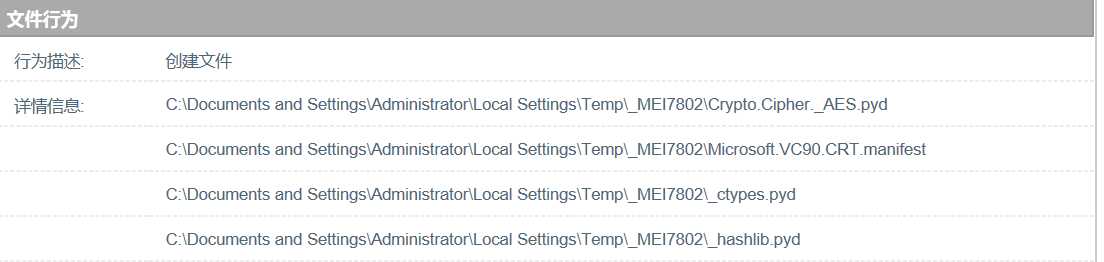

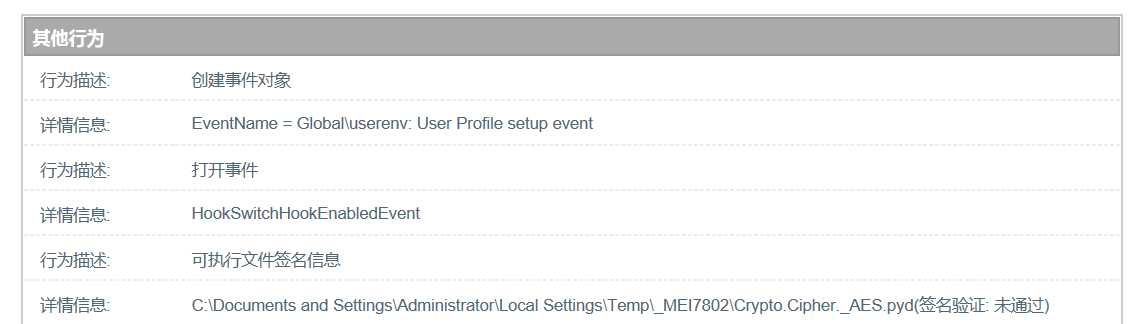

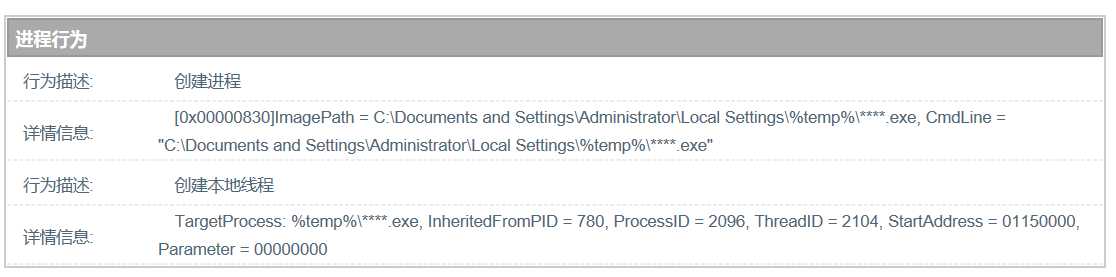

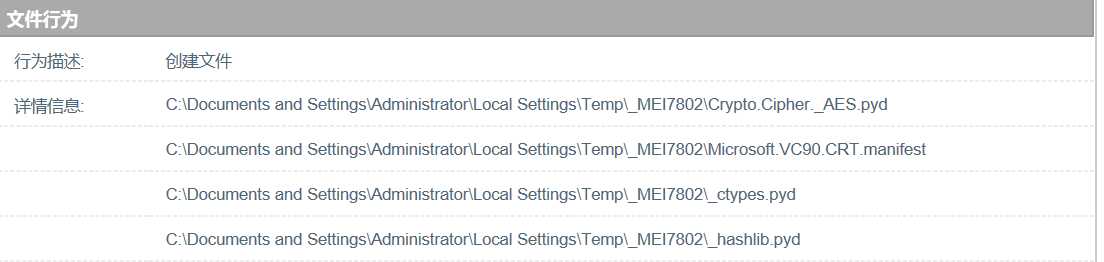

(2)把程序放在virscan上检测查看行为报告

实验总结与体会

这次的实验我认识并学会了许多恶意代码的检测监控软件,熟悉了他们的用途和使用方法,也从前两次恶意代码的制作者的角色转变为一个防御者的角色。这使我对恶意代码的认识更加深入,对其防范和检测有了更多经验。

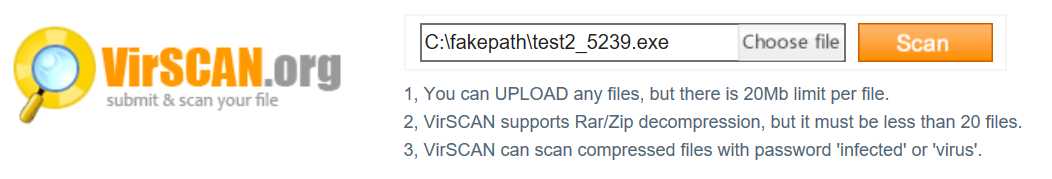

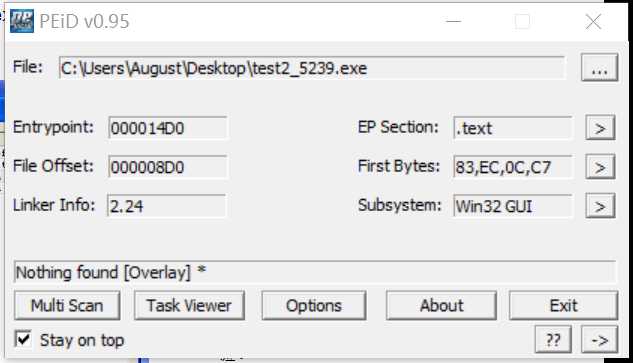

恶意代码静态分析

1、使用http://www.virscan.org/网站

- 以免杀实验中实验中使用Veil-Evasion生成的test2_5239为例:

- 这个代码由PACKER:UPolyX v0.5加的壳。

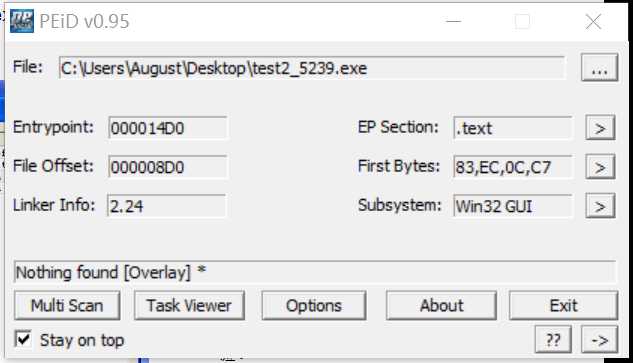

2、使用PEiD查壳工具分析软件

- 奇怪的是结果是nothing found,翻看了同学的博客发现大家的结果大同小异,查不出问题的原因可能是这可能是一个压缩壳工具。

恶意代码动态分析

1、使用计划任务schtasks

- 建立netstatlog.bat文件netstat5239.bat(重命名时注意是把拓展文件名txt改成bat),用于记录联网内容:

date /t >> d:\netstat5239.txt

time /t >> d:\netstat5239.txt

netstat -bn >> d:\netstat5239.txt

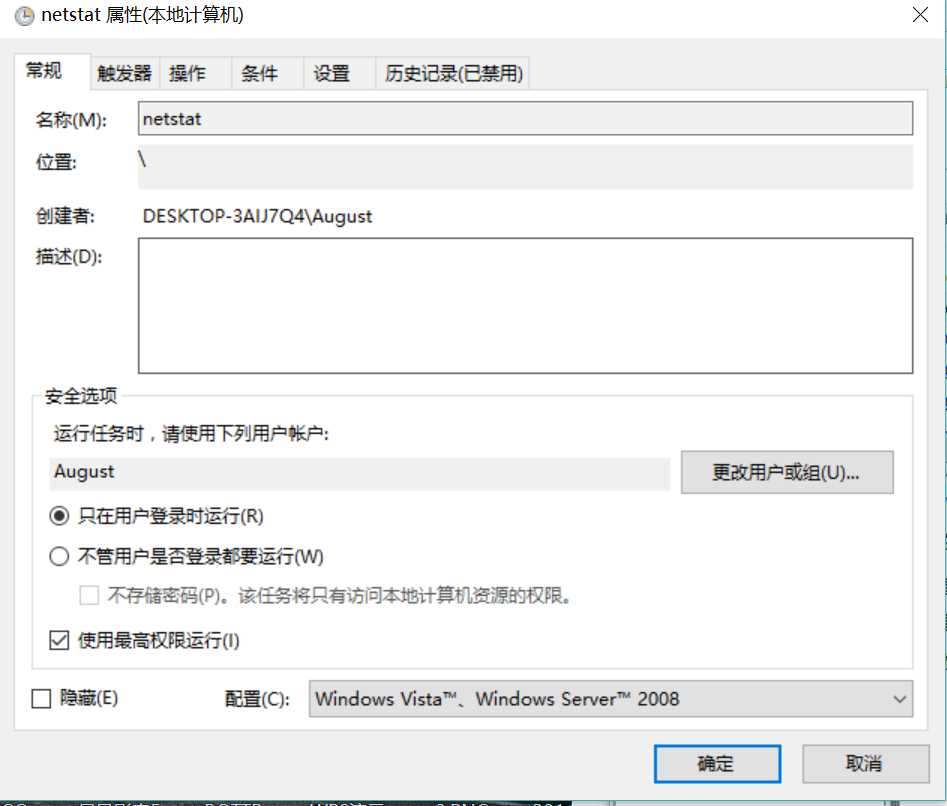

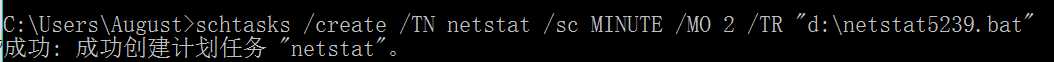

- 在命令行中输入指令schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "d:\netstat5239.bat"创建任务,每隔两分钟记录联网内容

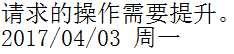

- 但是要注意你用cmd创建的这个触发器可能会有权限不够的情况

- 这时你可以进入控制面板、管理工具、任务计划程序库找到这个触发器,并且勾选最高权限,这样就可以了。

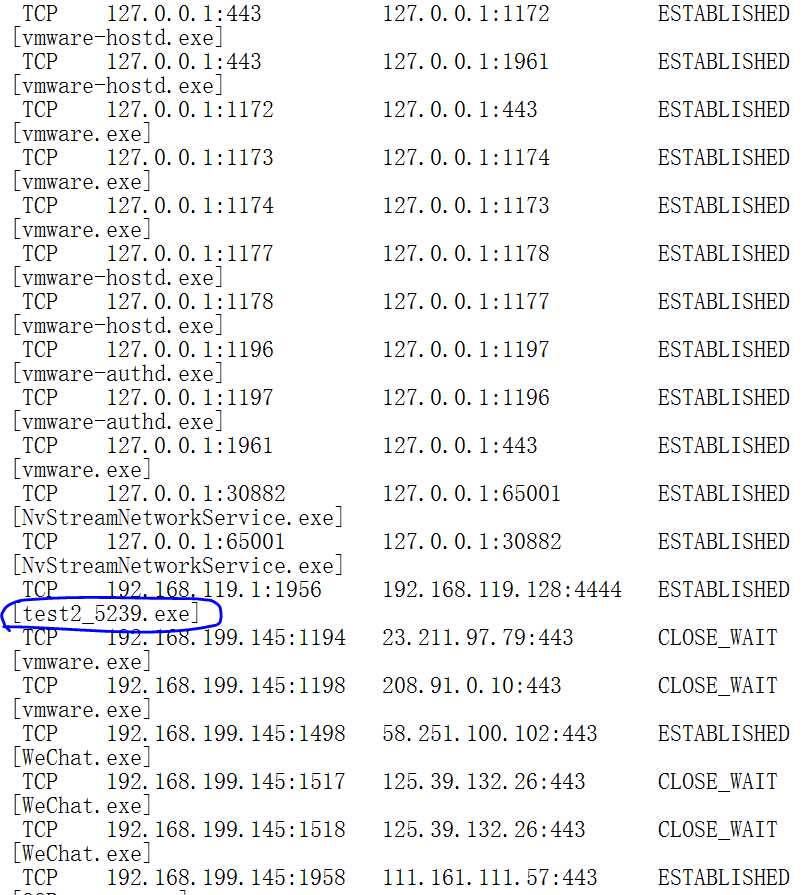

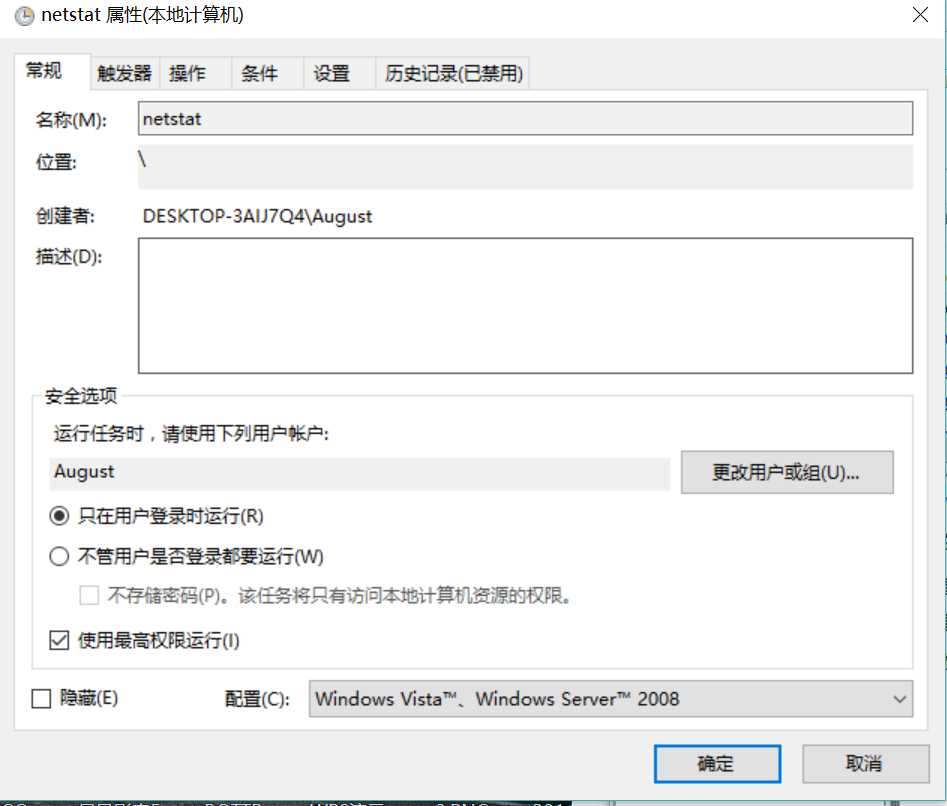

- kali回连后门后查看监控记录,发现了恶意代码的可疑行为:

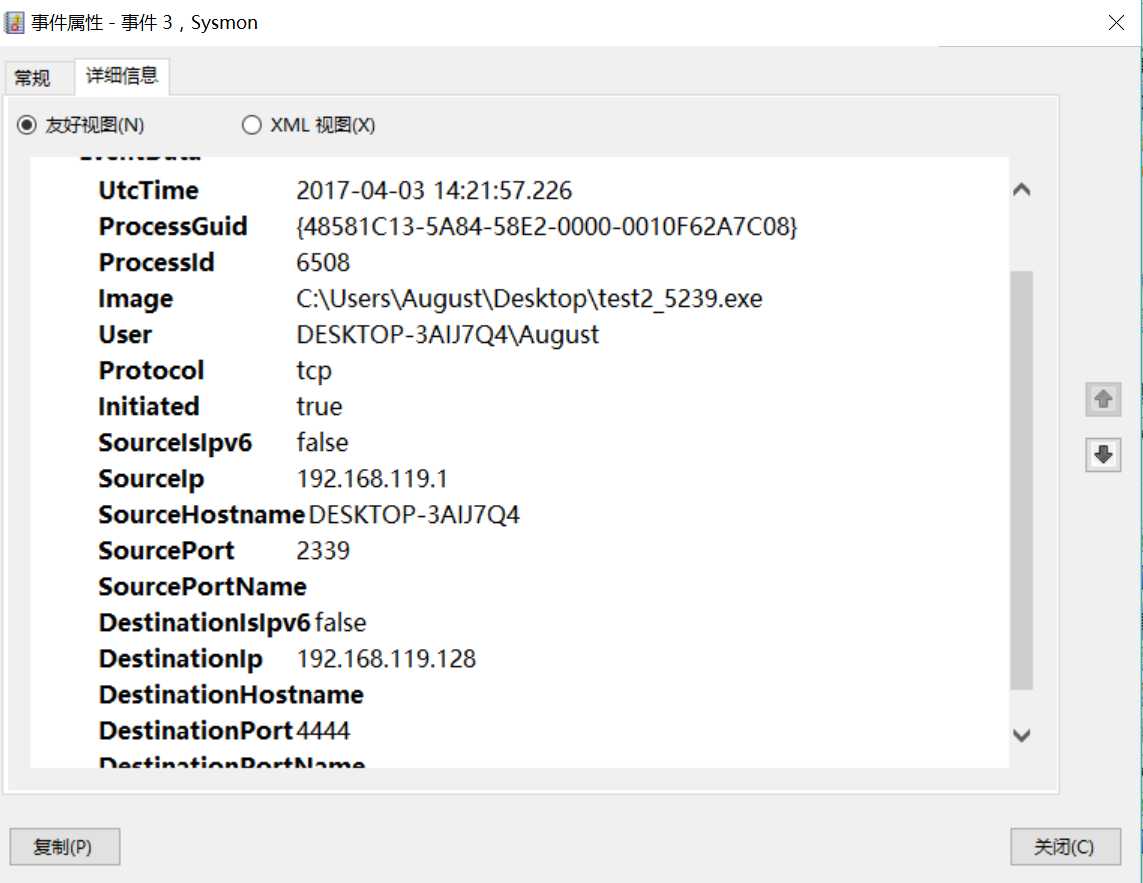

2、sysmon工具监控系统运行

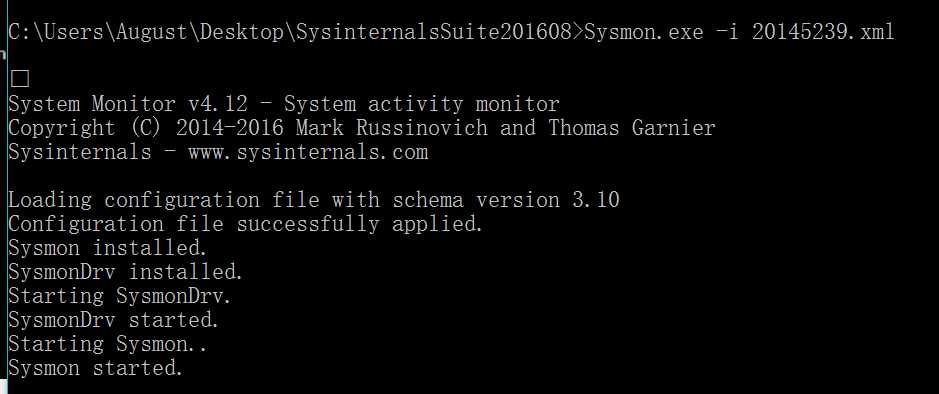

- 在Sysmon.exe目录下建立文件:20145239.xml,输入老师给出的代码

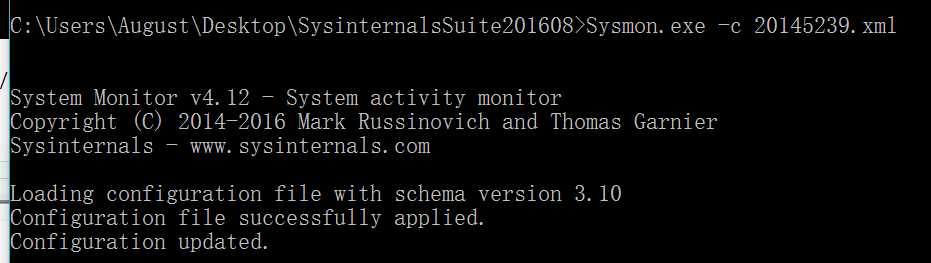

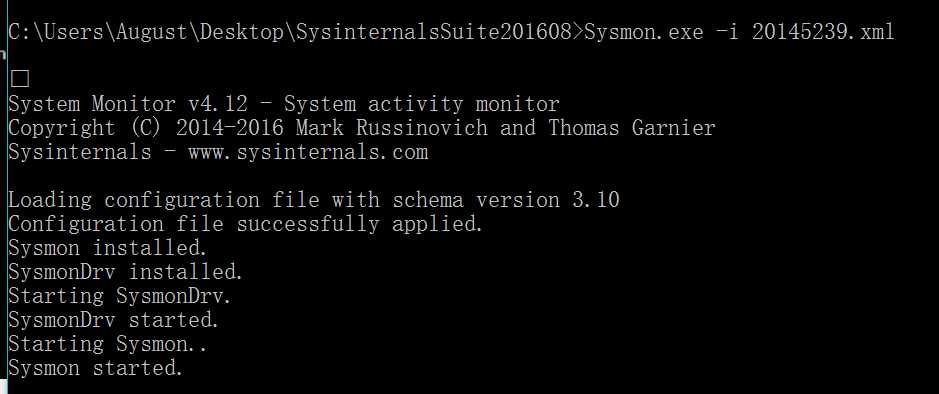

- 管理员身份运行CMD,输入指令:Sysmon.exe -i 20145239.xml,进行安装,并配置xml:Sysmon.exe -c 20145239.xml

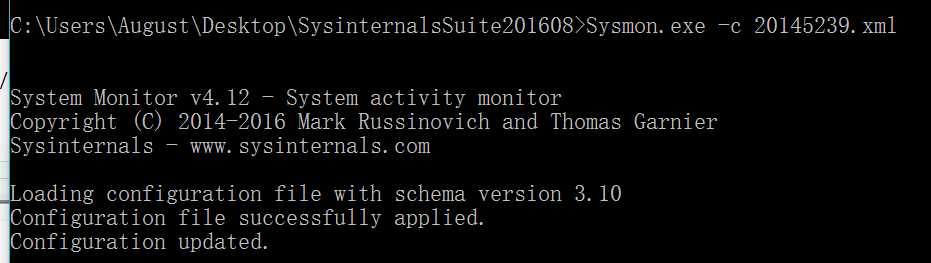

- 设置好上述,可以进入Applications and Services Logs/Microsoft/Windows/Sysmon/Operational查看日志,需等待加载,回连并查找可疑的后门程序

- 被我的火眼金睛发现了

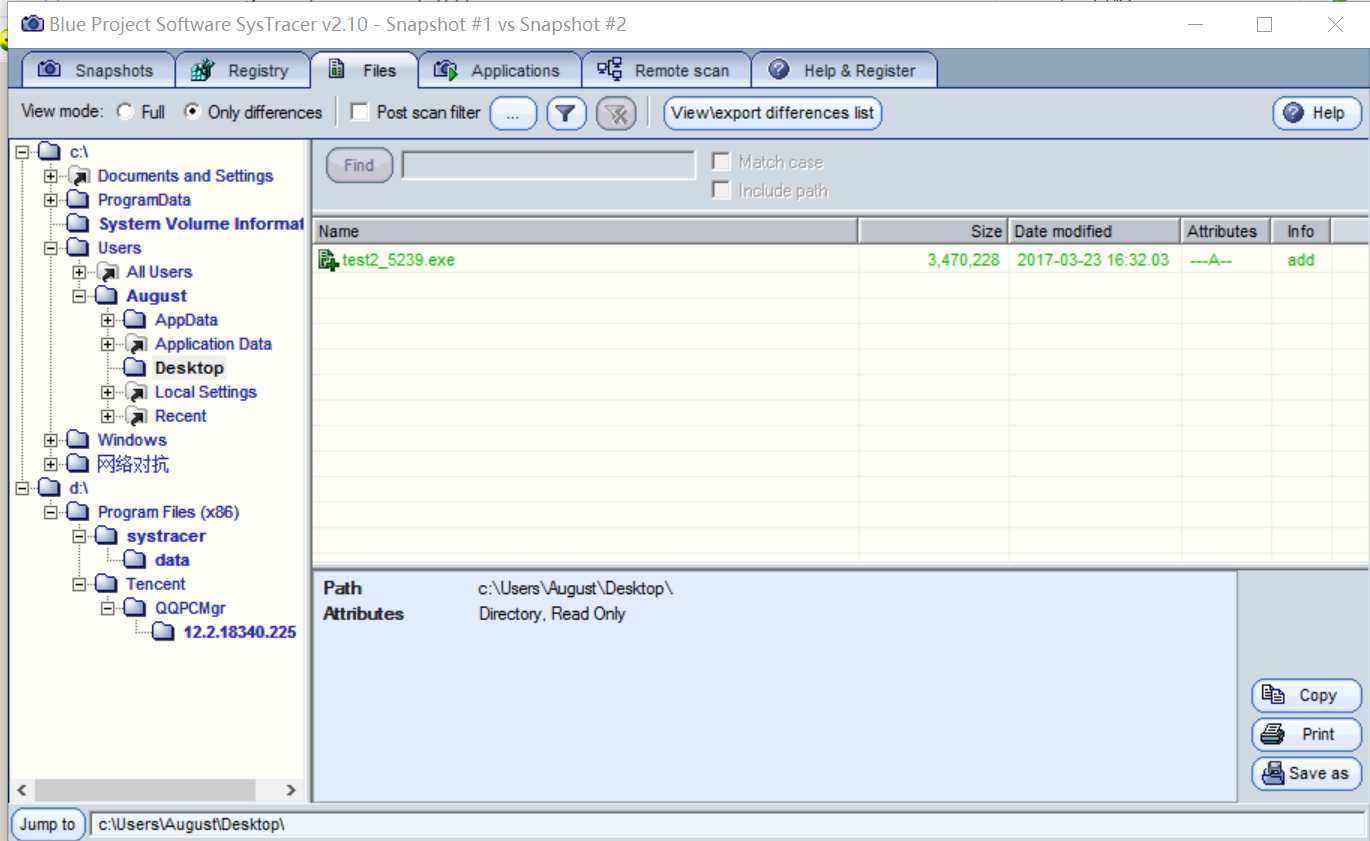

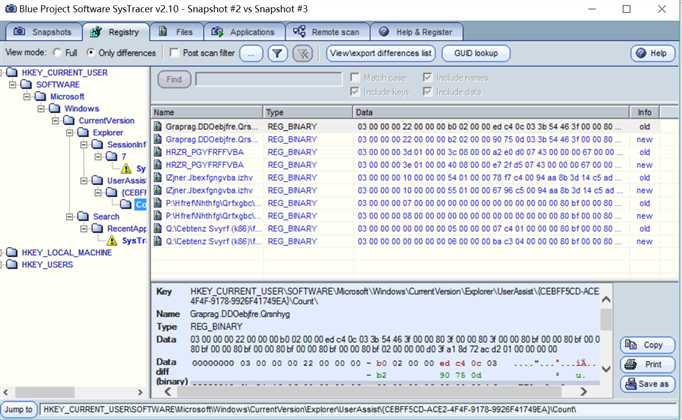

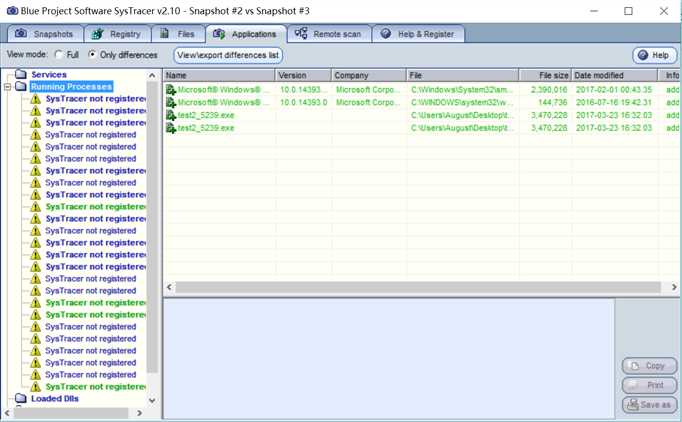

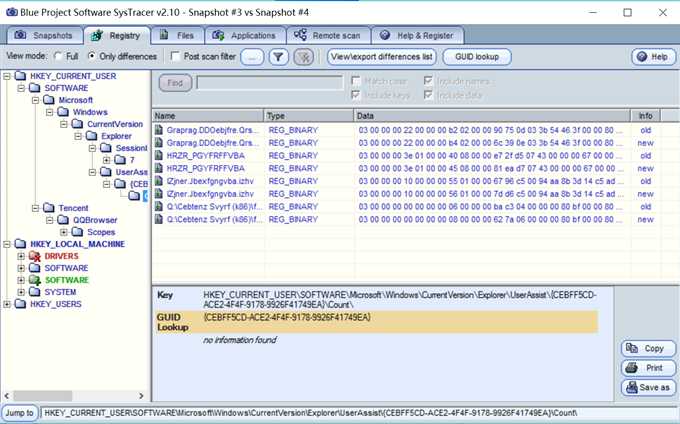

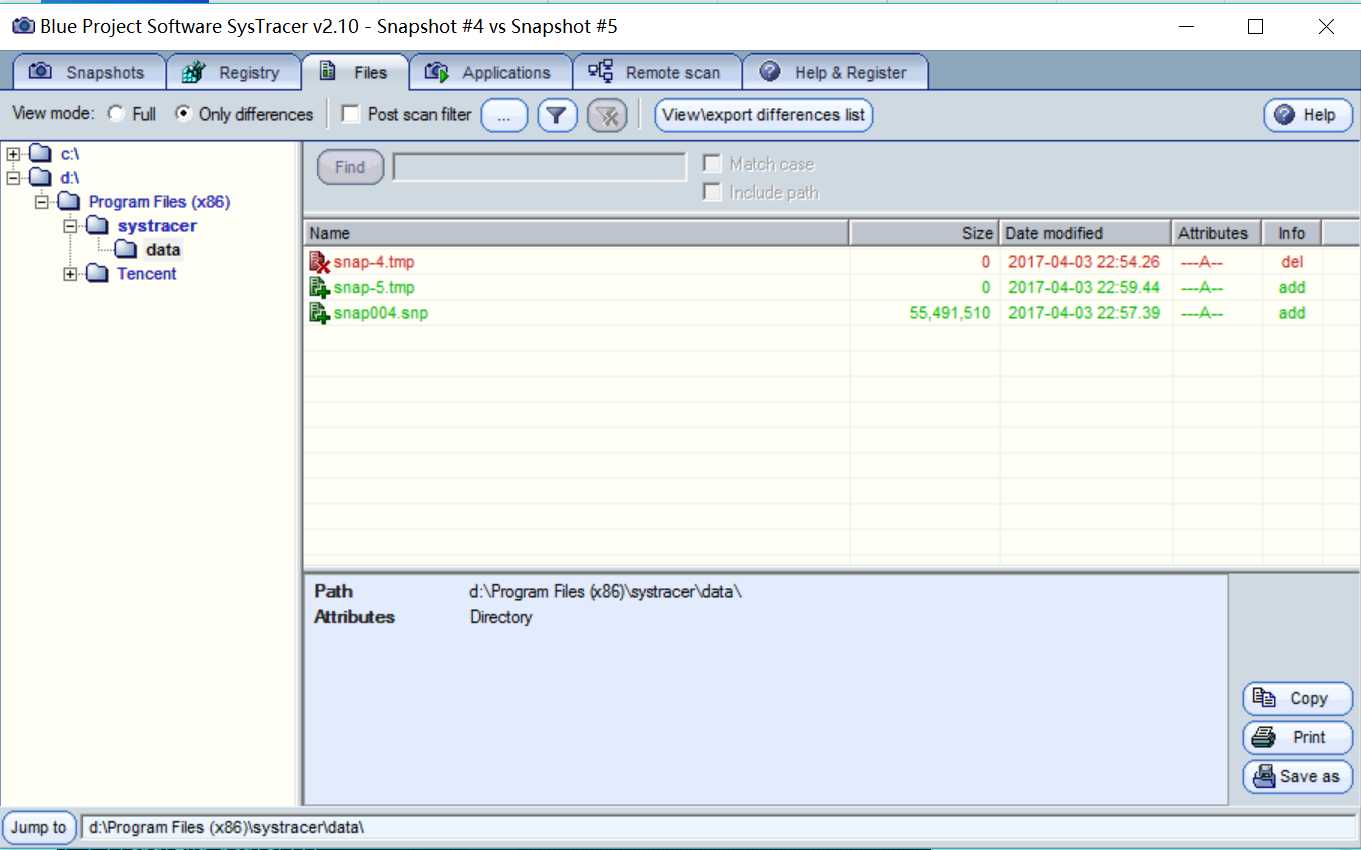

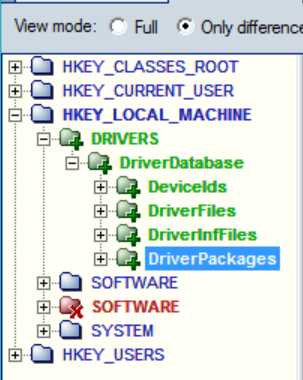

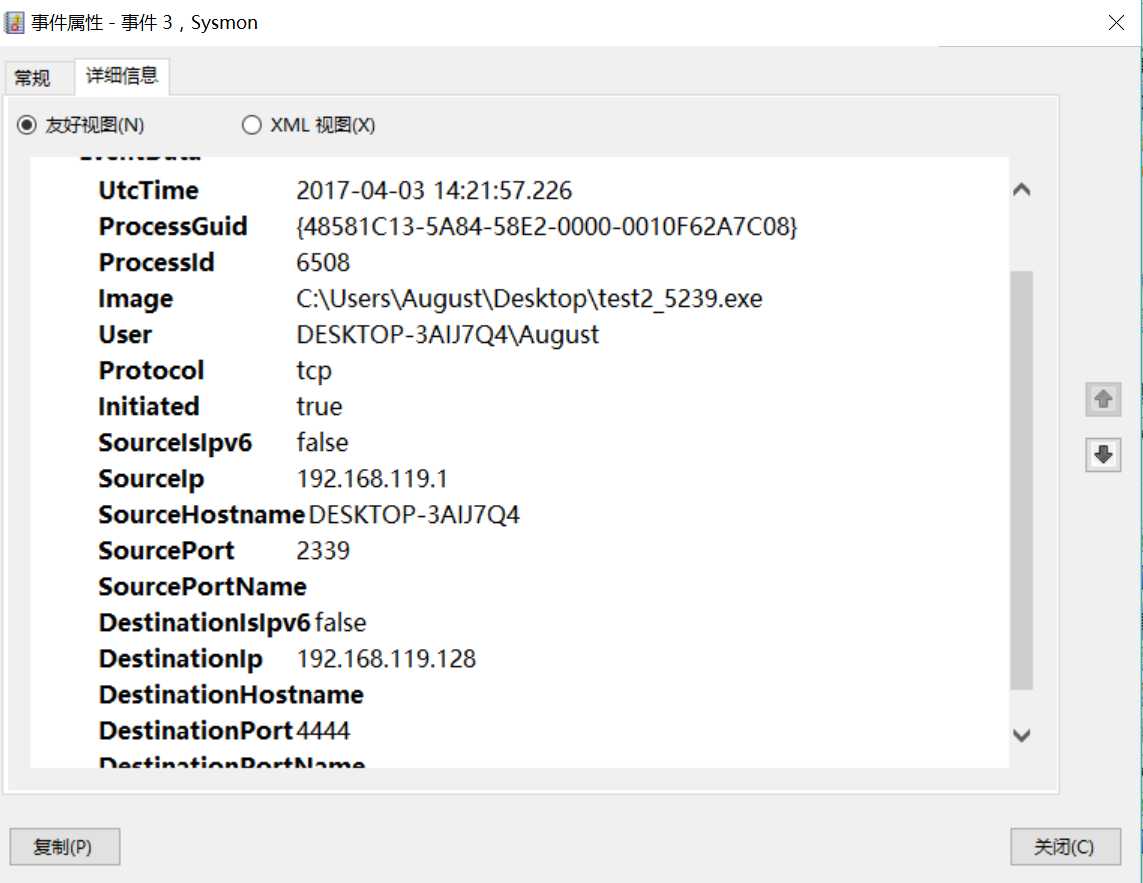

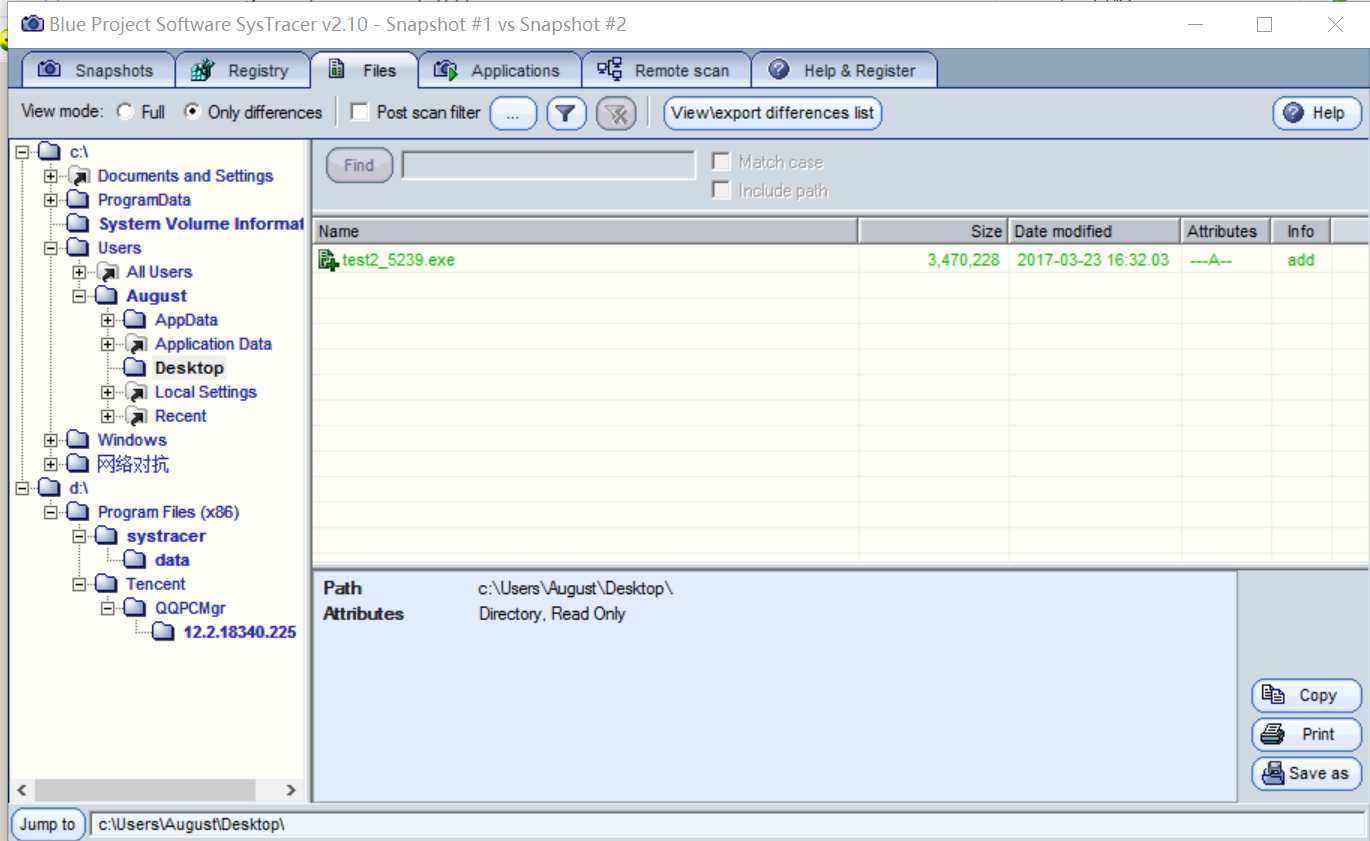

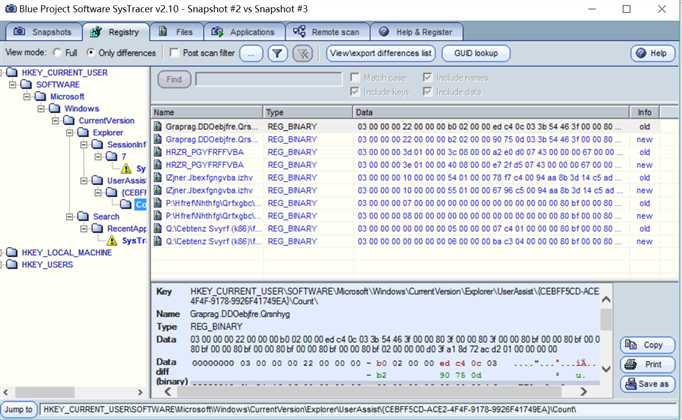

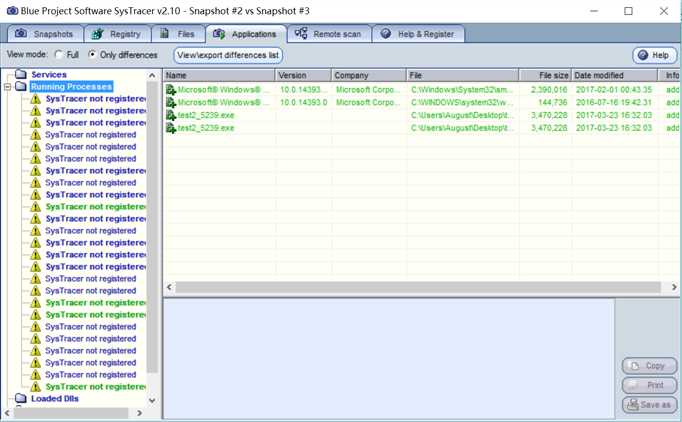

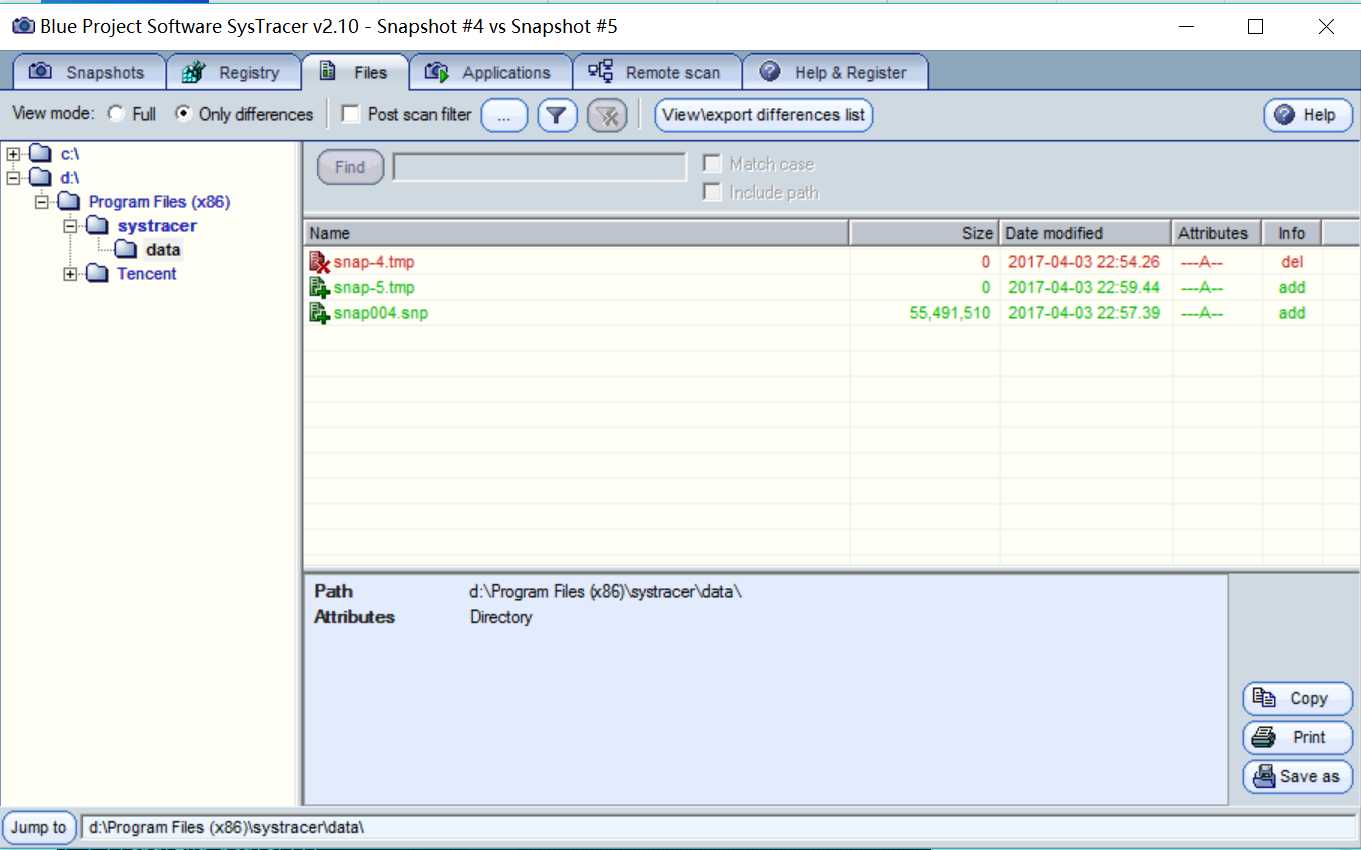

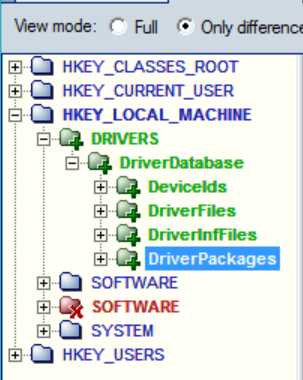

3、使用SysTracer工具分析恶意软件

1.一开始在目标主机上进行快照保存为Snapshot #1;

2.在虚拟机中生成后门软件,将文件传到目标主机后快照保存为Snapshot #2;

3.在虚拟机开启监听的情况下,在目标主机运行后门程序后快照保存为Snapshot #3;

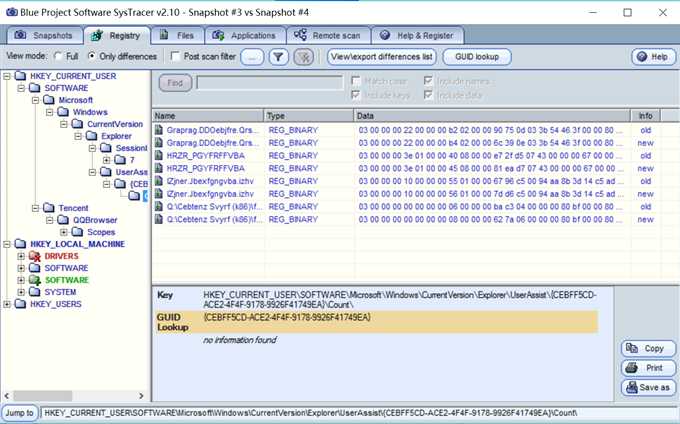

4.在虚拟机对目标主机进行截图后在目标主机中快照保存为Snapshot #4;

5.在虚拟机获取目标主机摄像头并拍照后在目标主机快照保存为Snapshot #5.

- 用摄像头拍照后,发现新增了照片,驱动列表也有变化,应该是调用了摄像头的驱动。

20145239杜文超《网络对抗技术》- 恶意代码分析

标签:控制 test windows 制作 摄像头 lock 调用 not 对比

原文地址:http://www.cnblogs.com/dwc929210354/p/6664137.html

![]()

![]()