标签:alt textfield 在线 cti 原创 查看 png value arc

工具:

IE11.0 , CHROME 35.0.1916.114 m , DREAMWEAVER8.0 , MICROSOFT VISUAL STUDIO 2010 ,

www.cmd5.com MD5解密 ,tool.chinaz.com Unicode编码转换工具。

第0关:

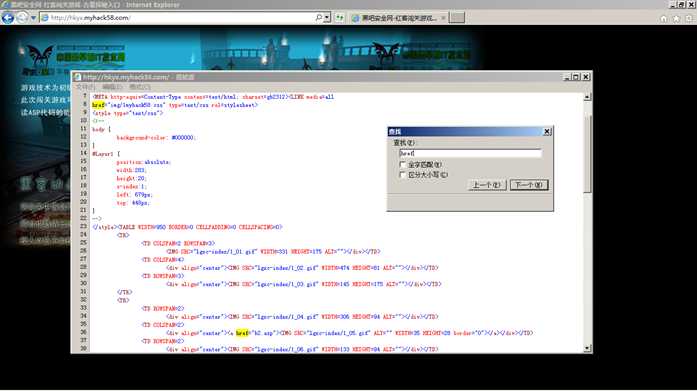

1、IE打开页面,查看源。如果该页面中有跳转到下一关的入口,那么在源码中就有下一页面的URL。href 属性就是用于指定超链接目标的 URL。通过在源码中查找“href”,定位到如下语句:

<div align="center"><a href="b2.asp"><IMG SRC="lgxc-index/1_05.gif" WIDTH=35 HEIGHT=28border="0"></a></div></TD>

意思是 “上级目录/lgxc-index/1_05.gif”这个图片指向 “上级目录/b2.asp ”这个链接。

2.1、在地址栏键入hkyx.myhack58.com/lgxc-index/1_05.gif查看该图片。图片显示楼梯后侧守卫的头部。返回,点击相应位置,跳转。

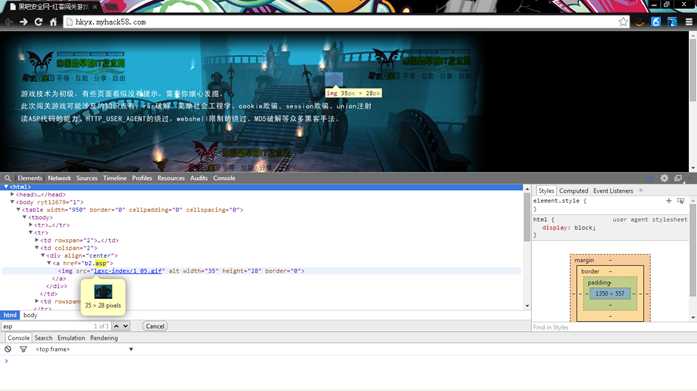

2.2 Chrome 审查元素。因为CHROME的“开发者工具”有自动定位的功能。直接定位到楼梯后侧守卫的头部。点击相应位置,跳转。

第1关:

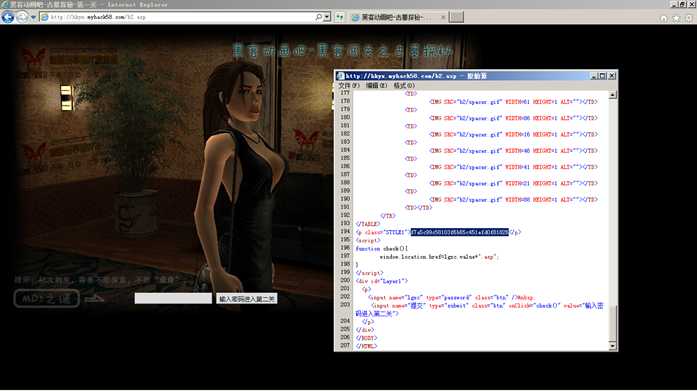

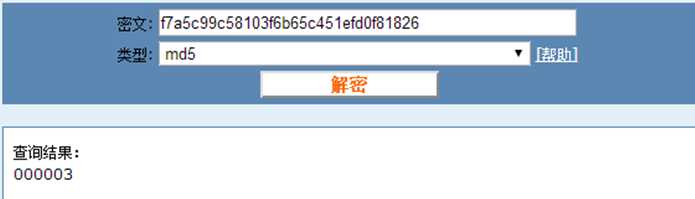

1、查看源,发现字符串“f7a5c99c58103f6b65c451efd0f81826”,在页面的提示下,用在线MD5解密工具对其解密,得到如下的000003。

2、在页面文本框中输入000003,回车跳转。

3、在提示中提到9位数字和社会工程学,猜想是QQ号。

4、在黑吧安全网中看到多数地方出现的同一个QQ号。尝试键入并回车,跳转。

第3关:

1、跳转后之后是自动跳转页面。

2、按esc键来中断页面的跳转。

3、查看源,发现如下方法:

<script>

document.oncontextmenu=function(){return false};

var a,b,c,d,e,f,g;

a = 2.0030315;

b = a * 2;

c = a + b;

d = c / b + a;

e = c - d * b + a;

f = e + d /c -b * a;

g = f * e - d + c * b + a;

a = g * g;

a = Math.floor(a); //取整数部分,过关密码为a的值

function check(){

if(textfield.value==a){

window.location.href=a + ".asp";

}else{

alert("密码错误");

return false;

}

}

</script>

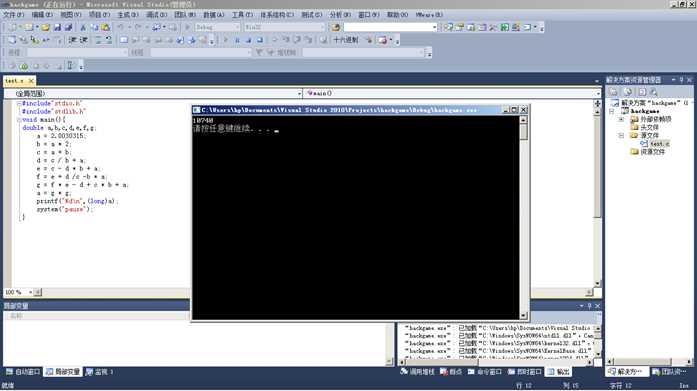

4、将该方法中的语句稍作修改,在VISUAL STUDIO2010中实现。执行结果如下:

5、在文本框中键入10740,回车跳转

第4关:

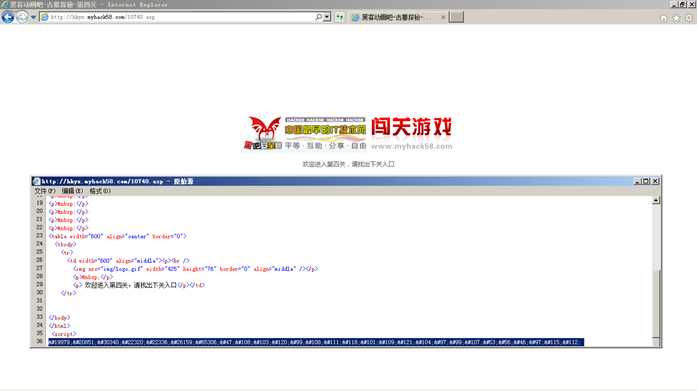

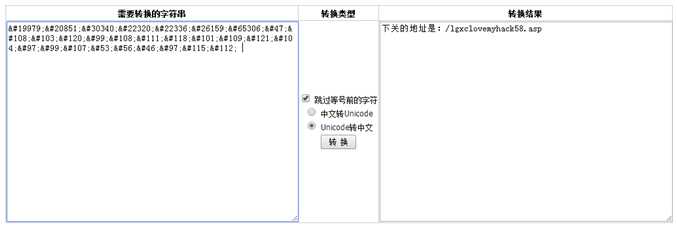

1、查看源,发现一组类似Unicode的串。

下关的地址是:/lgxclovemyhack58.asp

2、用Unicode编码转换工具对上面的串进行转换,得到如下一个地址。

3、在IE地址栏中输入hkyx.myhack58.com/lgxclovemyhack58.asp,回车跳转

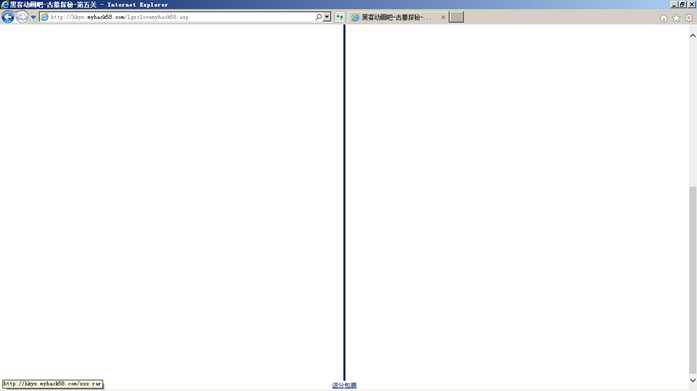

第5关:

1、查看源,发现页面设计者在页面中用<p> 元素定义有很多段落,且每段都只有 空格占位符。肯定是设计者有意为之,且还有“送分包裹”不在页面中显性的显示出来。显然是被设计者隐藏在诸多空格的下面。

2、从页面上方开始选中,自上而下刷黑,发现“送分包裹”超链接。

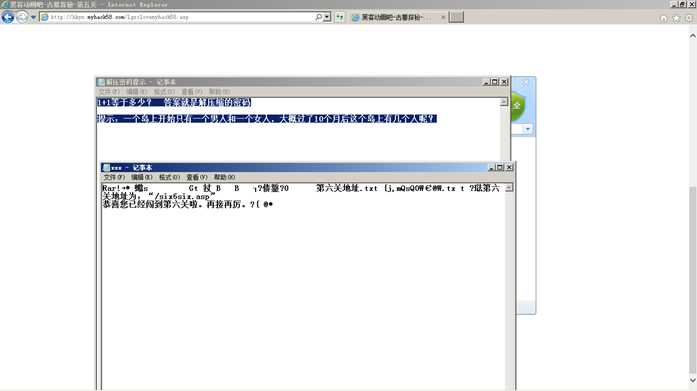

3、链接指向一个名为XXX.RAR的文件。下载并打开。在输入答案(解压密码:3)后,得到下一关的地址。

4、在IE地址栏中输入hkyx.myhack58.com/six6six.asp,回车跳转。

第6关:

在提示下,将当前关的地址稍作修改得到hkyx.myhack58.com/seven7seven.asp。尝试输入地址栏,回车跳转。

第7关:

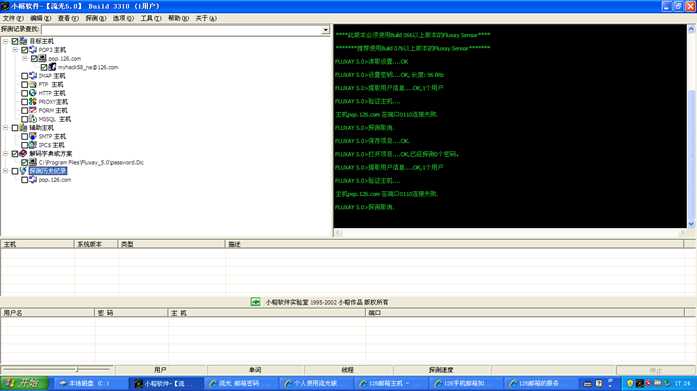

/* 尚不知到第七关中提到的myhack58_na@126.com的密码。*/

/*下面是我在虚拟环境下用流光5.0暴破的过程,连接不上主机*/

/*上网搜索了一下“老no的全称”,结果看到了别人的解答过程,其用”noangle”作为密码进入了邮箱。在黑吧安全网中确实有一个活跃度非常高的版主叫“noangel”*/

/*尝试用“noangel”进入邮箱,提示密码错误。*/

/*用别人在myhack58_na@126.com中拿到的第八关的地址,进入*/

*第八关:

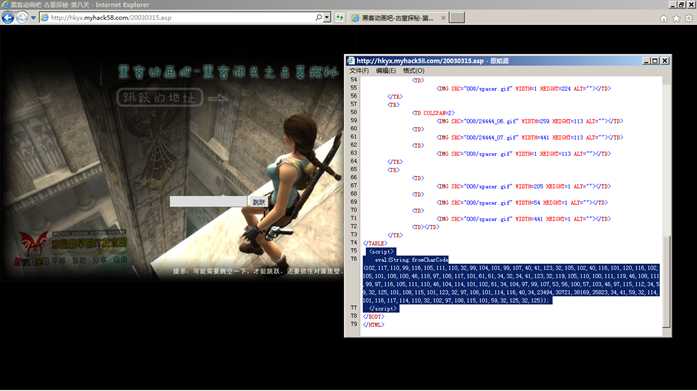

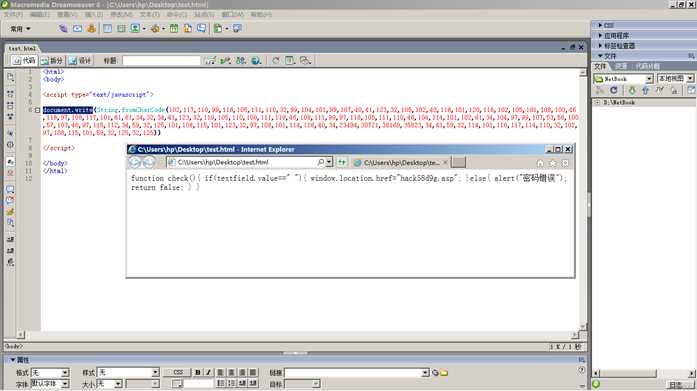

1、查看源,发现方法如下:

<script>

eval(String.fromCharCode(102,117,110,99,116,105,111,110,32,99,104,101,99,107,40,41,123,32,105,102,40,116,101,120,116,102,105,101,108,100,46,118,97,108,117,101,61,61,34,32,34,41,123,32,119,105,110,100,111,119,46,108,111,99,97,116,105,111,110,46,104,114,101,102,61,34,104,97,99,107,53,56,100,57,103,46,97,115,112,34,59,32,125,101,108,115,101,123,32,97,108,101,114,116,40,34,23494,30721,38169,35823,34,41,59,32,114,101,116,117,114,110,32,102,97,108,115,101,59,32,125,32,125));

</script>

2、eval()的功能是把对应的字符串解析成JS代码并运行,fromCharCode() 可接受一个指定的 Unicode 值,然后返回一个字符串。

3、用DREAMWEAVER8.0编写一个.html,使用方法document.write(),让上面的unicode值以字符串的形式在浏览器中显示出来。得到如下结果:

4、上述语句的意思是,如果文本框中的值是空格,则跳转至/hack58d9g.asp,否则提示“密码错误”。

5、在文本框中键入一个空格,回车跳转。

6、页面提示错误。

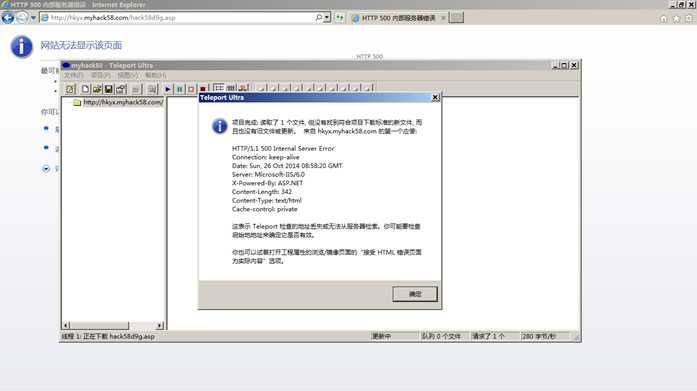

7、尝试用Teleport Ultra 下载hkyx.myhack58.com/hack58d9g.asp,结果返回Interal Server Error(内部服务器错误)。

至此我的闯关结束。

标签:alt textfield 在线 cti 原创 查看 png value arc

原文地址:http://www.cnblogs.com/d0main/p/6666461.html