标签:win smon 注册 font 木马程序 image 应用 检测 symbol

实验内容

schtasks、Sysmon对电脑进行系统检测,并分析。

对恶意软件进行静态分析,直接上传到网上,或者利用peid等软件。

对恶意软件进行动态分析,使用systracer,以及wireshark分析。

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

schtasks,Sysmon监控

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

wireshark抓包,systracer查看注册表信息

无聊是真的无聊。这实验没啥意思。当然了,之前的有意思的我也没啥兴趣。机械地完成吧。

静态分析看不懂,汇编反汇编语言飘过的主儿。

动态分析soeasy

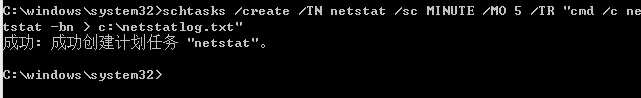

1、使用\schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "cmd /c netstat -bn > c:\netstatlog.txt" 创建计划任务 "netstat"。 结果如下图所示:

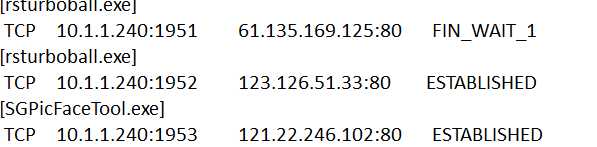

2、在c盘目录下就可以看到netstatlog.txt的内容查看有哪些进程在联网

3、进一步处理,将netstatlog.txt文件输出中可以看到时间。依次在命令行中输入:

date /t

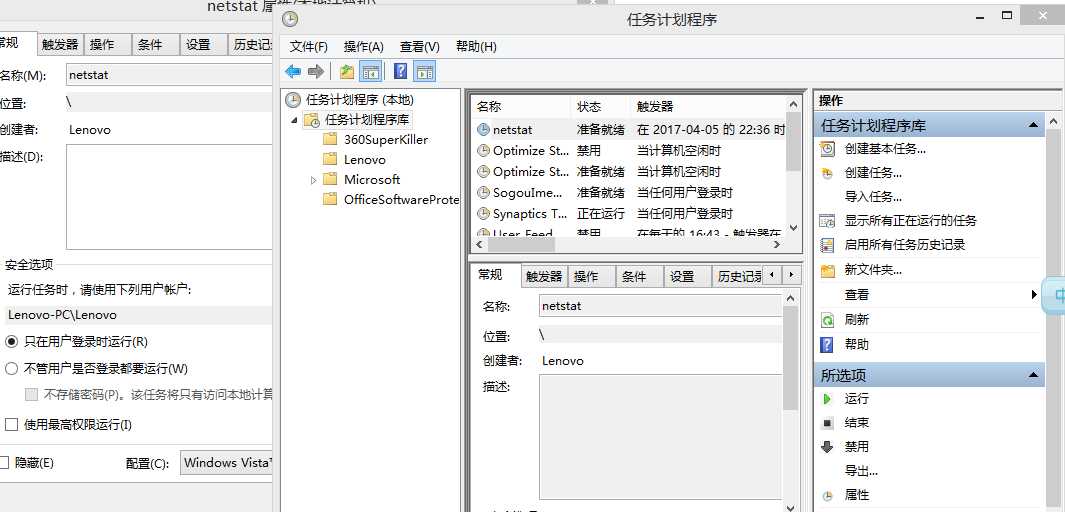

开始输入“任务计划”打开任务计划程序的图形界面

在任务计划程序库中可以找到我们建立的netstat

在该任务下点击属性,编辑操作,将"cmd /c netstat -bn > c:\netstatlog.txt"替换为“c:\netstatlog.bat

4、进一步查看联网的程序

1、在c盘建立文件C:\Sysmoncfg.tx

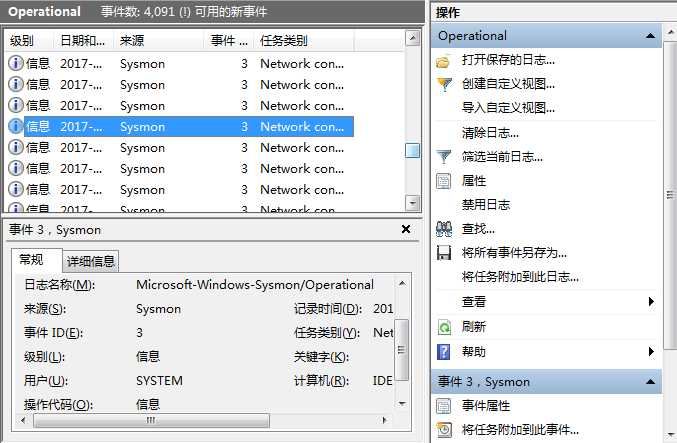

2、在老师给出的连接上下载sysmon6,之后在命令行中输入:Sysmon.exe -i C:\Sysmoncfg.txt。成功界面如下图:

3、之后在开始中输入:事件查看日志,

打开“应用程序和服务日志->Microsoft->Windows->Sysmon->Operational

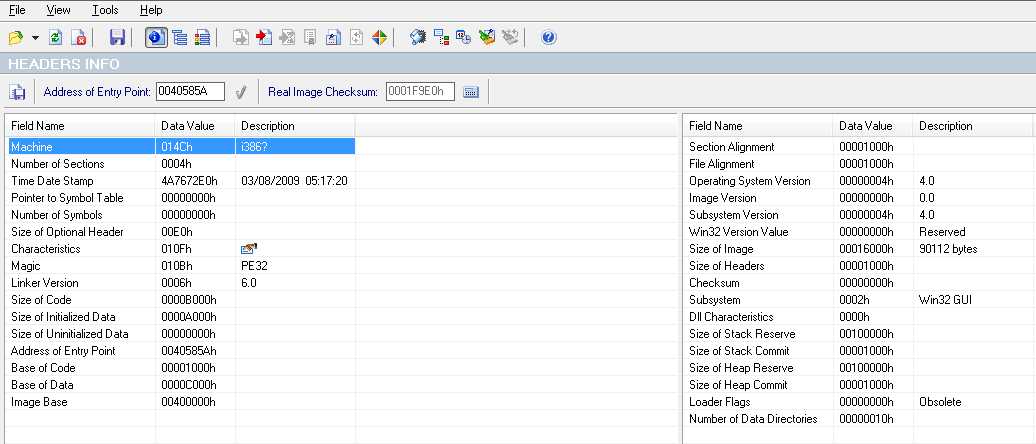

1、木马文件各个属性值

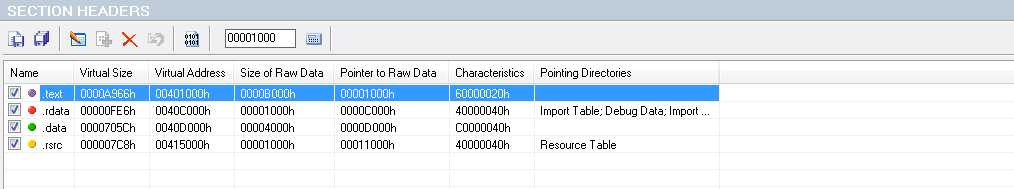

2、各个section的属性值

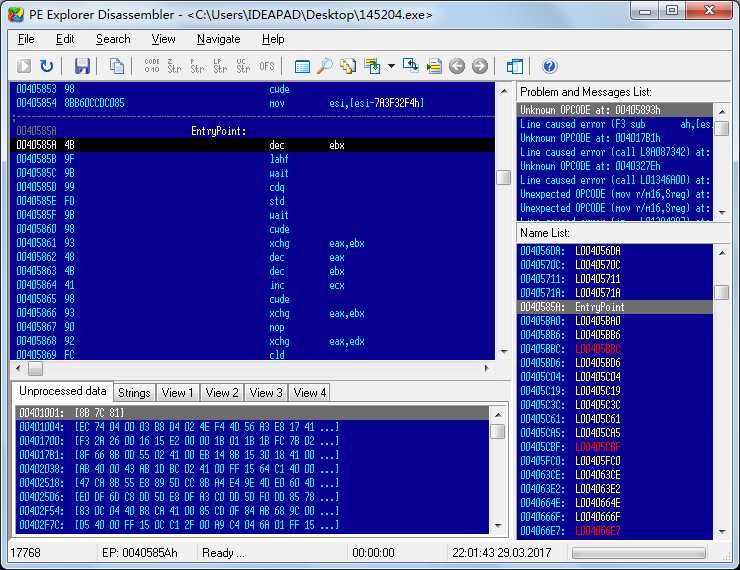

3、反汇编结果

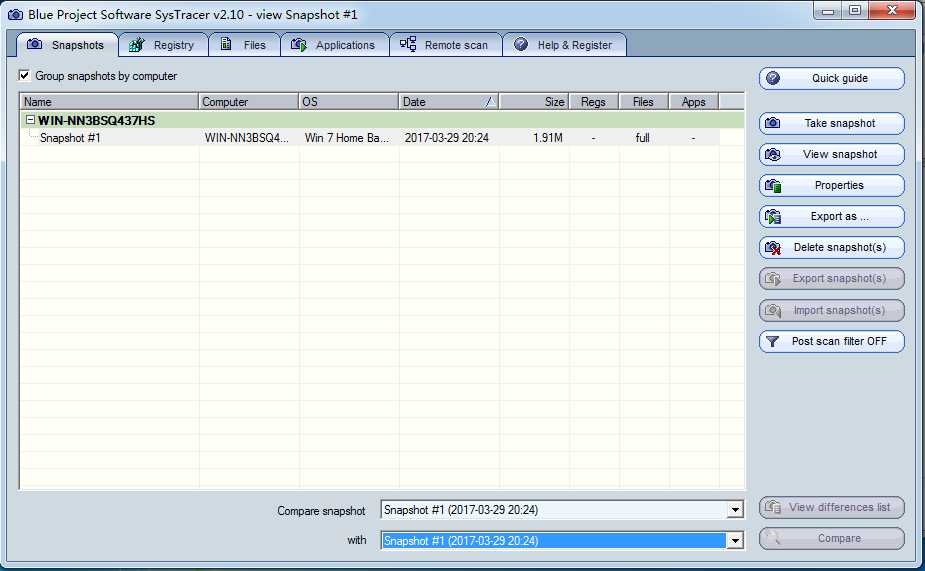

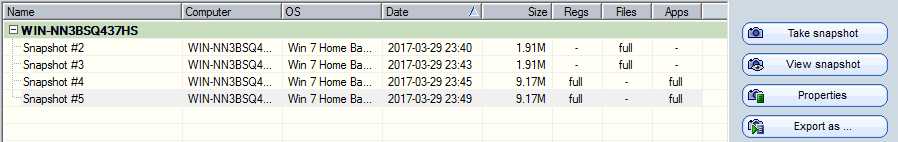

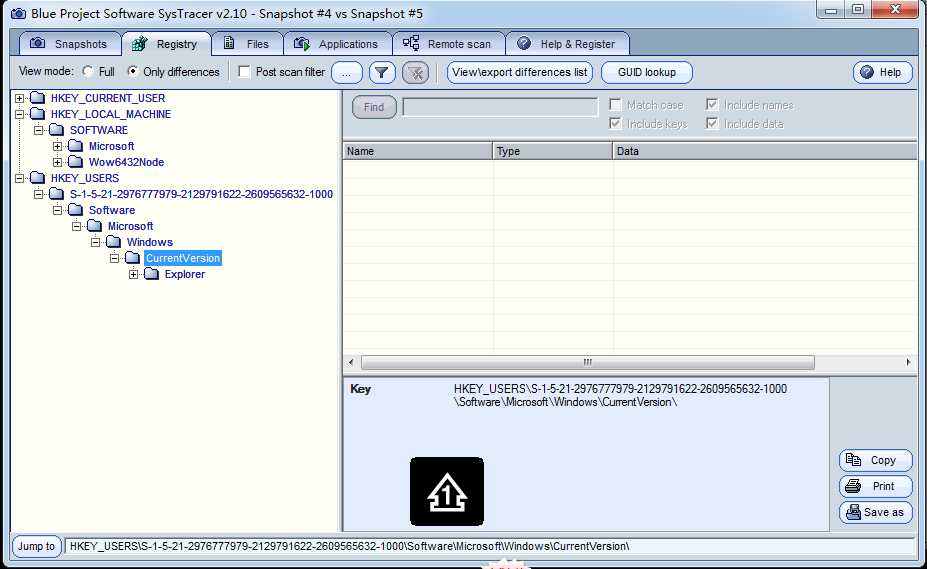

快照1是在木马程序已经在本机后的状态

快照2是启动回连kali时检测到的信息

下面是比对的结果

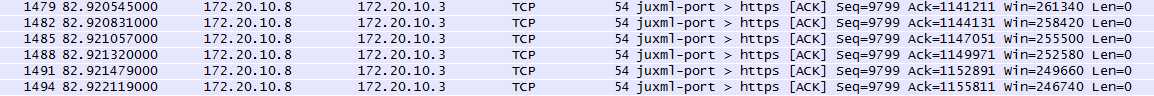

虚拟机和主机之间的三次握手:

虚拟机与主机之间网络的复杂链接

标签:win smon 注册 font 木马程序 image 应用 检测 symbol

原文地址:http://www.cnblogs.com/20145207lza/p/6671271.html