标签:计算机 system 代码 remote 全局 手动 查看 导入 动态

关于样例代码的导入函数。利用Dependency Walker查看。一提到调用函数就要想到Dependency Walker这款工具,它的功能十分强大。

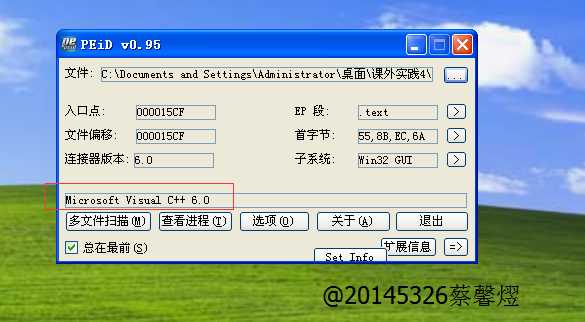

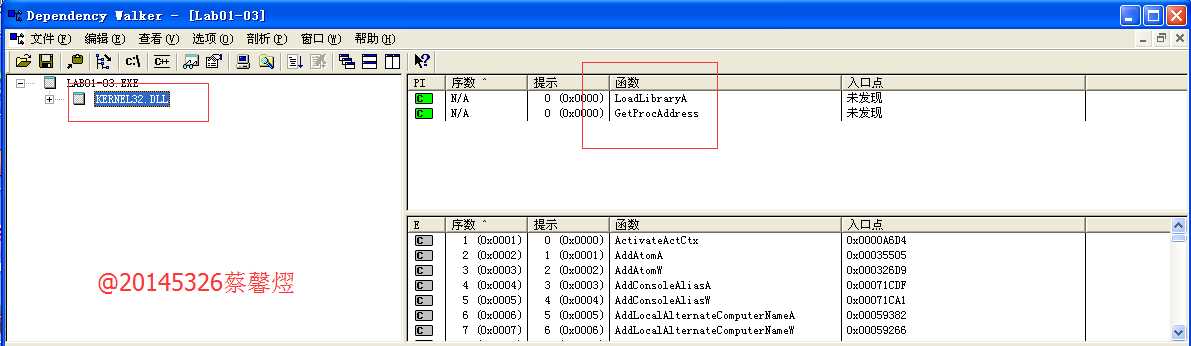

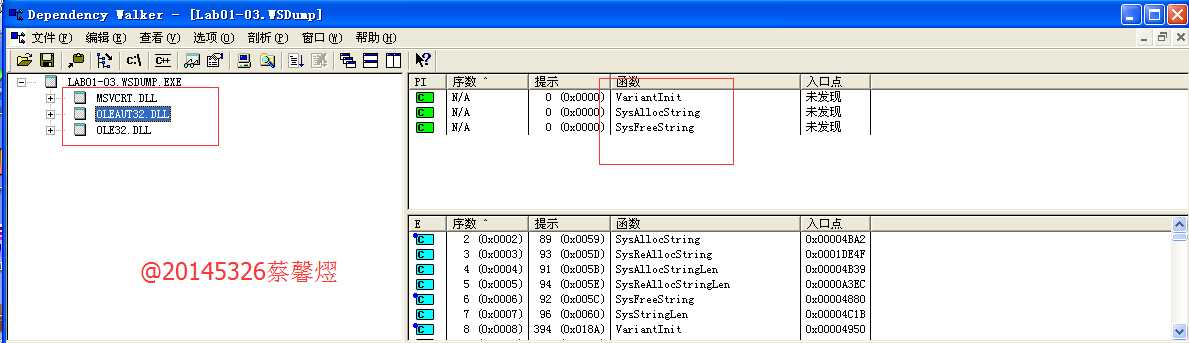

lab01-03.exe的导入函数:

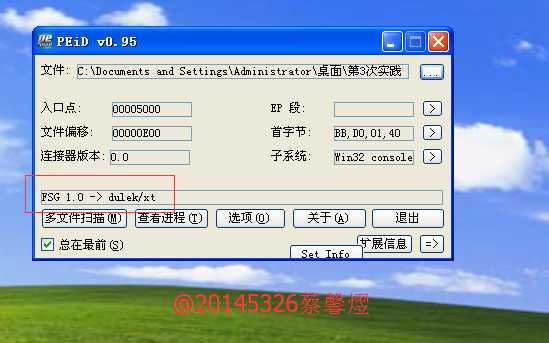

我们可以发现样例代码脱壳后,导入函数也产生了变化。

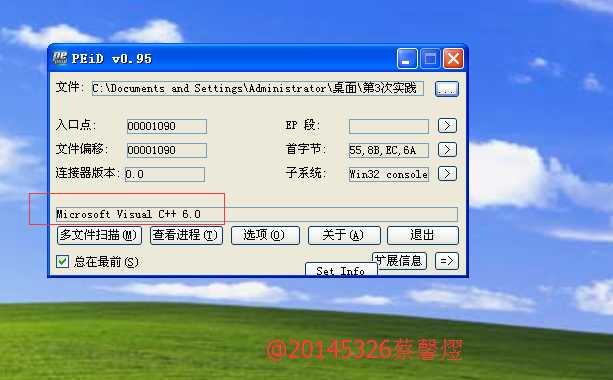

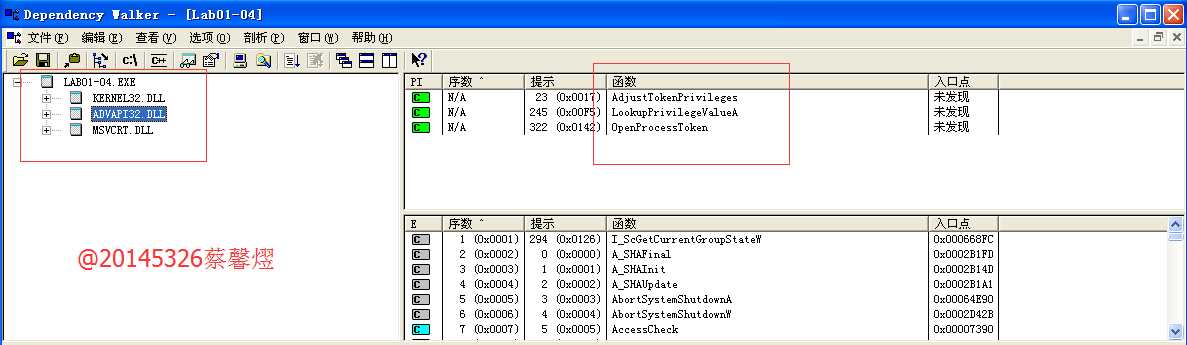

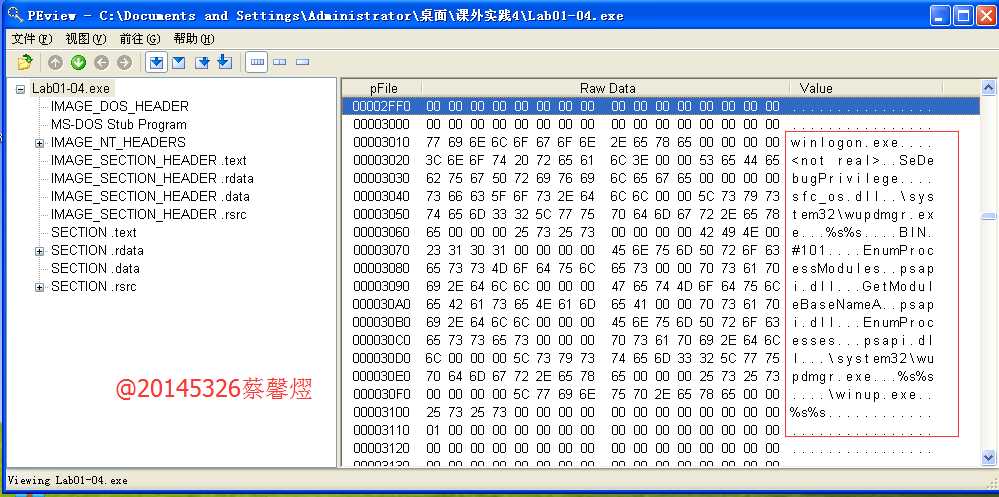

lab01-04.exe的导入函数:

lab01_04.exe中有三个dll文件:KERNEL32.DLL、ADVAPI32.DLL和MSVCRT.DLL。

KERNEL32.DLL中的一些关键导入函数:

ADVAPI32.DLL中的一些关键导入函数:

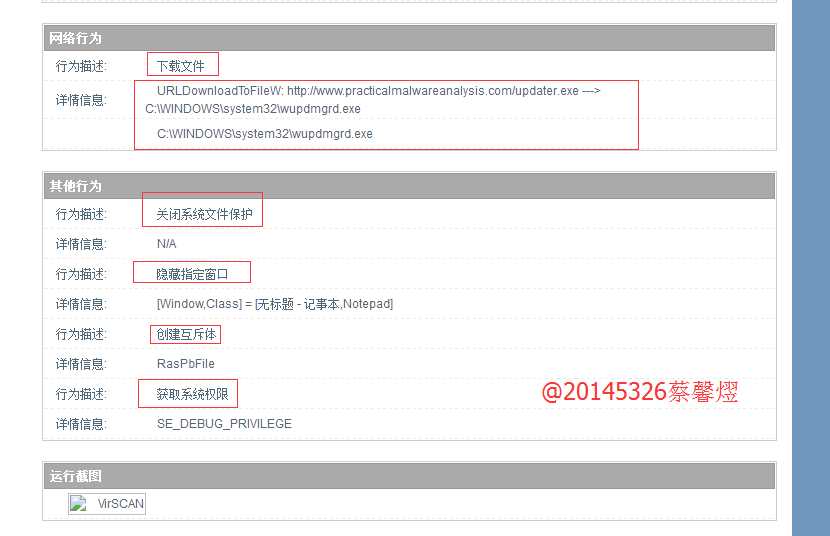

根据ADVAPI32.DLL导入函数,我们可以判断这个程序应该是进行了提权的操作。再结合KERNEL32.DLL的导入函数,通过FindResource找到一个资源、然后用LoadResource将指定资源装载到全局存储器,然后将其写在其它位置,并用WinExec执行这个文件。

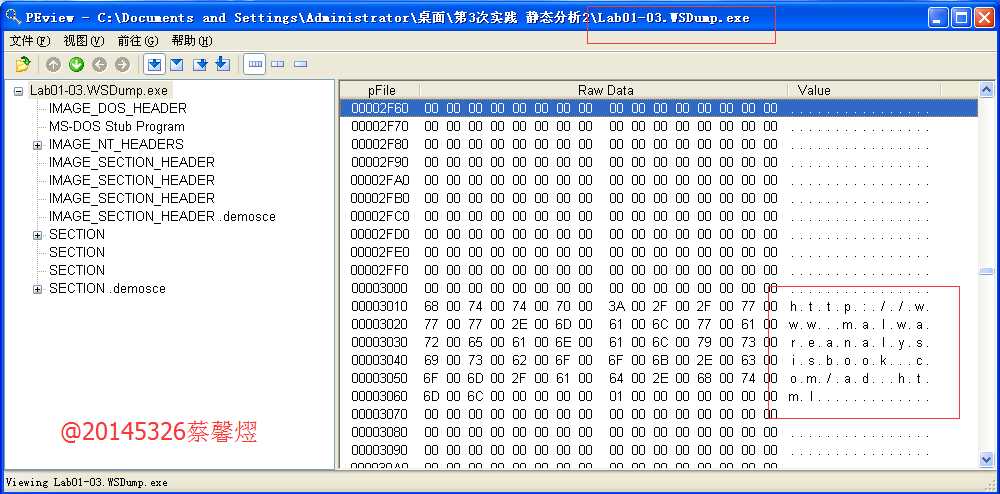

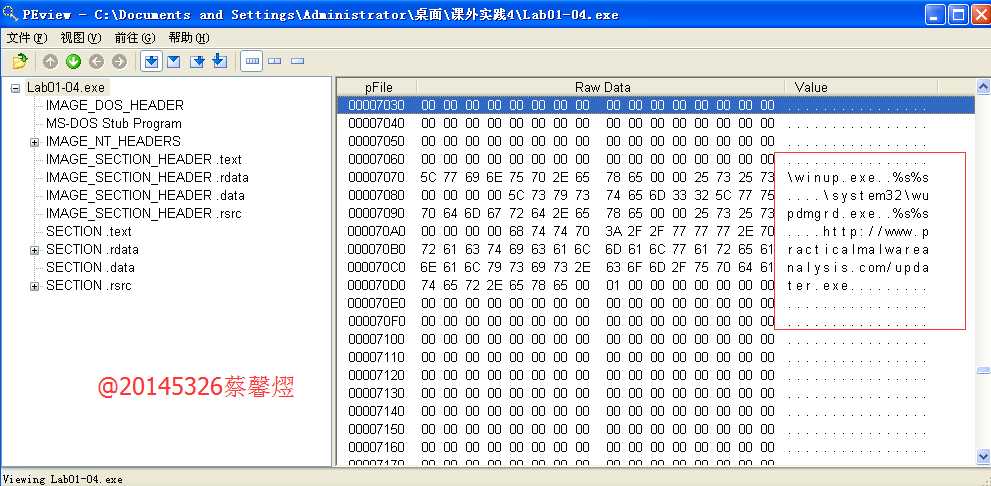

用来在被感染主机上进行该恶意代码的查找的线索。利用PEview查看。

lab01-03.exe

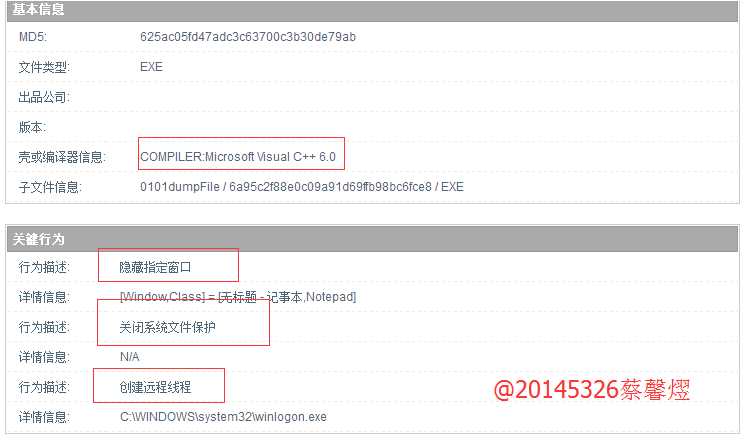

我们可以看到\system32\wupdmgrd.exe和http://www.practicalmalwareanlysis.com/updater.exe两个字串。wupdmgrd.exe是windows update manger的缩写,是Windows自动升级程序。说明代码很有可能从该网站地址中下载了一个恶意代码,其运行后很有可能在\system32\目录下创建或覆盖一个wupdmgrd.exe文件。

标签:计算机 system 代码 remote 全局 手动 查看 导入 动态

原文地址:http://www.cnblogs.com/cxy1616/p/6684601.html