标签:访问 实践 命名 poi misc 软件 src mac 文件

(1)通常在什么场景下容易受到DNS spoof攻击

(2)在日常生活工作中如何防范以上两攻击方法

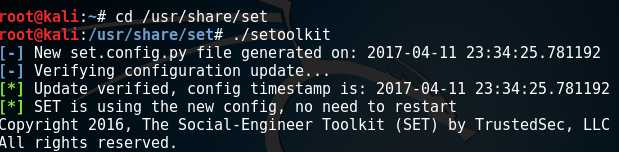

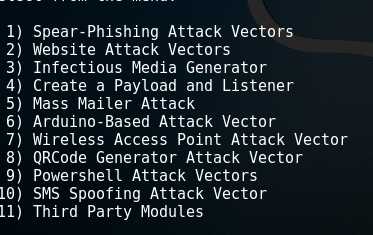

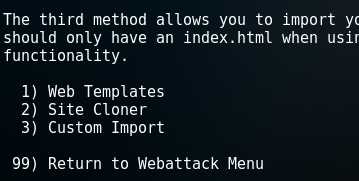

攻击方法选择 Social-Engineering Attacks,我选得是 2.网站攻击 ,然后选择site clone;最后设置kali的ip和教务处网址

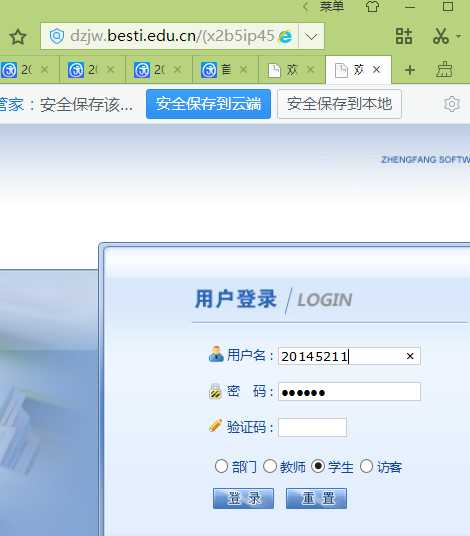

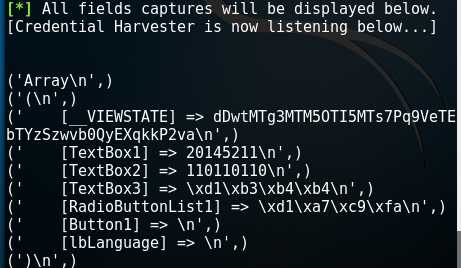

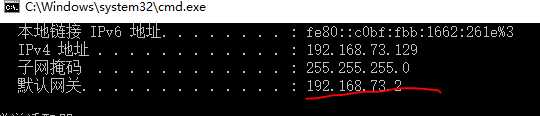

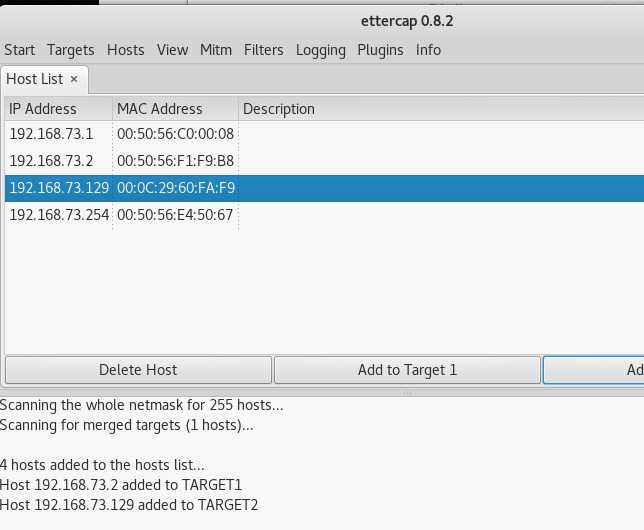

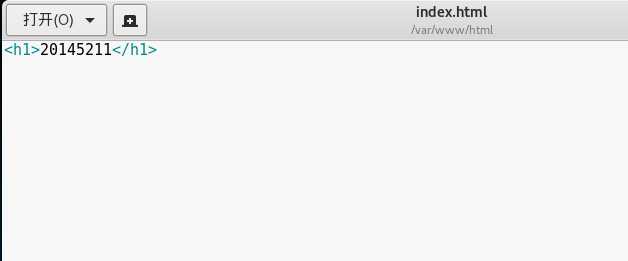

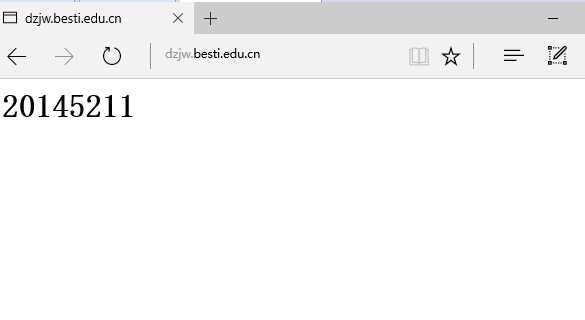

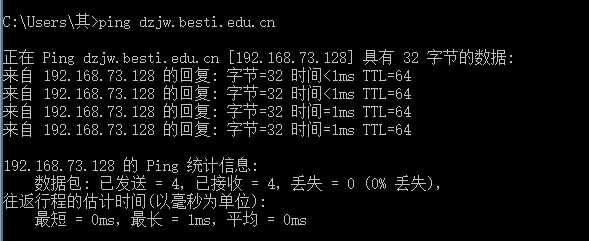

var/www/html下会产生一个攻击时间命名的文件,和一个index.html。一开始index.html直接打开的话,是阿帕奇的页面;在我们攻击完后会变成教务处的网页ifconfig eth0 promisc指令把kali变成混杂模式,然后启动apache2,接着打开ettercap的图形界面。配置完毕之后,在host里面进行扫描并列出主机表,可以看见列出了所有在线的ip及MAC地址。将网关添加Add to target 1,我的是192.168.73.2,将靶机ipAdd to target 2。有些人不知道怎么看网关,因为用的是一个局域网,在Windows下ipconfig,可以看到网关

20145211黄志远 《网络对抗》Exp7 网络欺诈技术防范

标签:访问 实践 命名 poi misc 软件 src mac 文件

原文地址:http://www.cnblogs.com/nostalgia-/p/6798148.html