标签:命名标准 global 搜索 microsoft ati 项目 系统 images control

我们再构建job时,需要对Jenkins的用户进行权限的控制,所以我写了一篇关于Jenkins 权限控制的策略

配置路径:系统管理->Configure Global Security->勾选Enable security

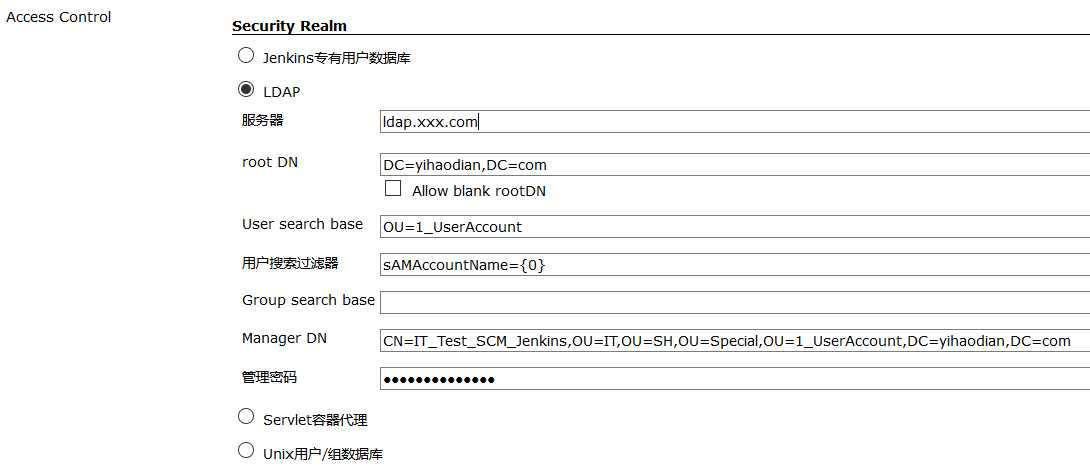

2.1 LDAP配置

路径:Access Control->Security Realm->勾选LDAP,配置如下:

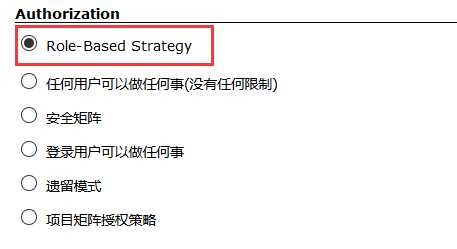

3.1 role-base权限控制

路径:Access Control->Authorization->勾选Role-Based Strategy

我定义了5种角色:

基于“Role-Based Strategy”分别配置全局&项目级别的权限组。

4.1 全局权限组

4.2 项目权限组:

标签:命名标准 global 搜索 microsoft ati 项目 系统 images control

原文地址:http://www.cnblogs.com/zhangqigao/p/6881625.html