标签:工具 can 做了 vmware form 第一个 双击 分析 roc

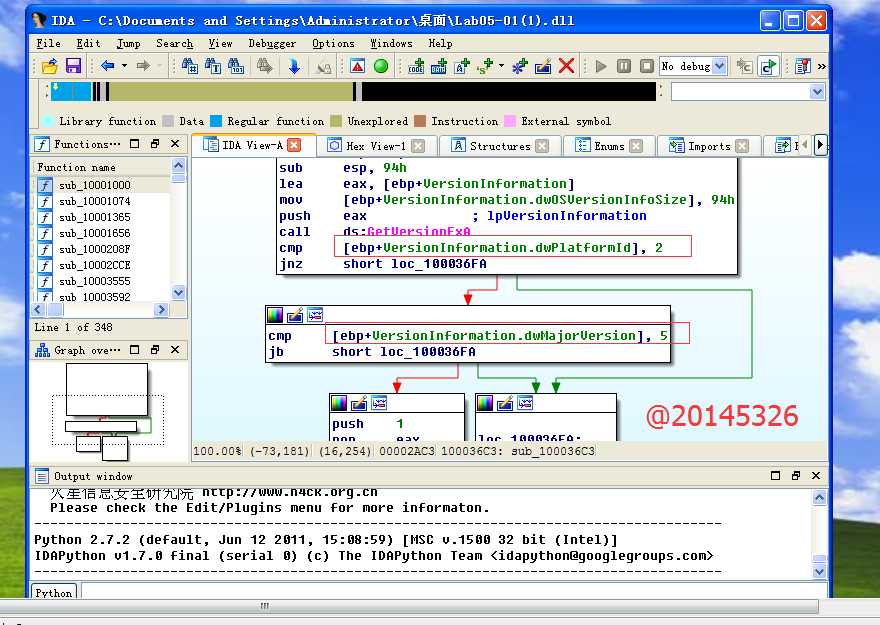

majorversion与5进行比较, majorversion的值如果大于5的话,那说明它是Vista及以上的操作系统。 majorversion的值如果小于等于5的话,那说明它是Vista以下的操作系统。(根据MSDN得知)

《Microsoft Developer Network》(简称MSDN),是微软的一个期刊产品,专门介绍各种编程技巧。同时它也是独立于Microsoft Visual Studio制作的唯一帮助。目前大部分文章存放在MSDN的网站上,任何人可以免费参阅。

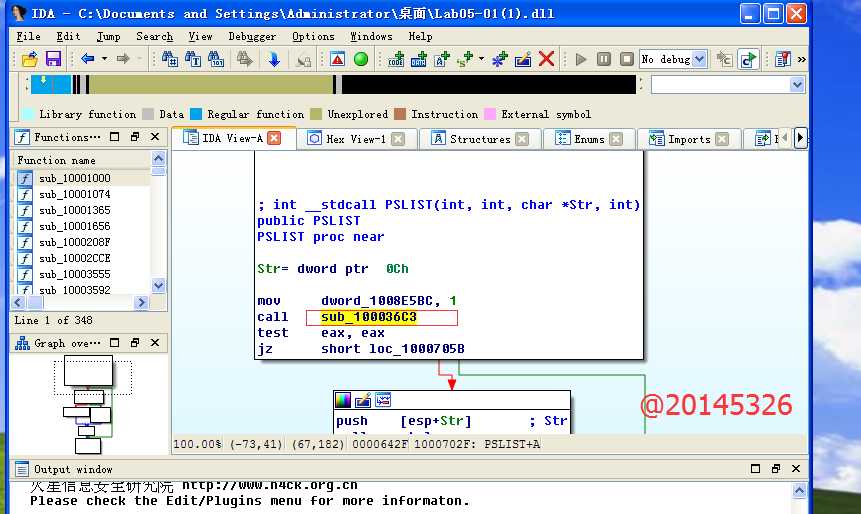

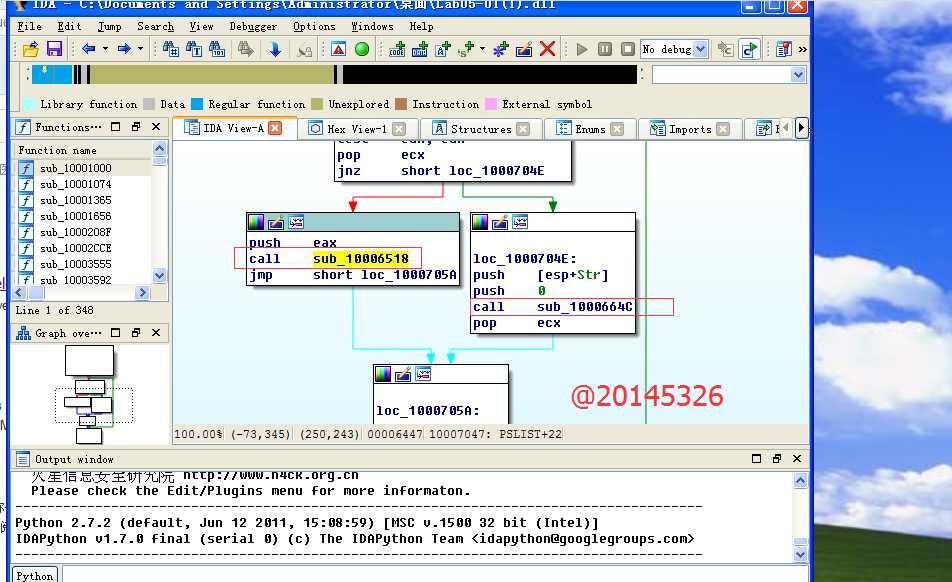

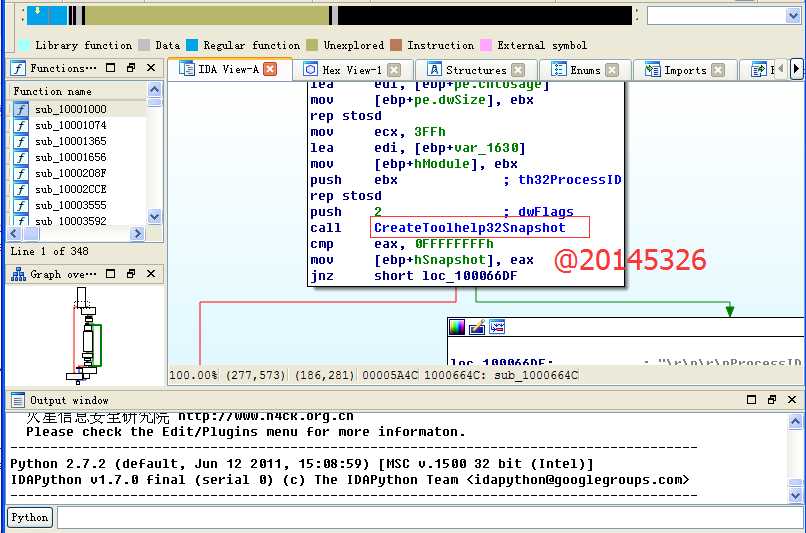

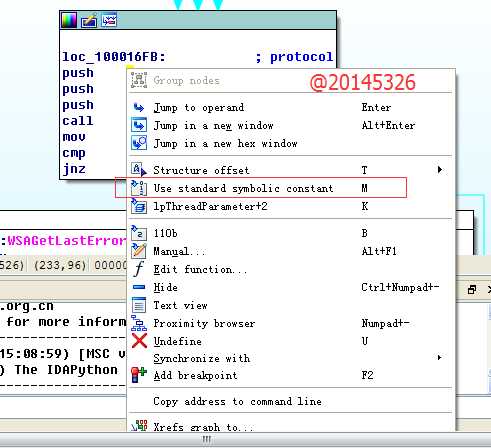

再往下看,点击左边那个call语句。

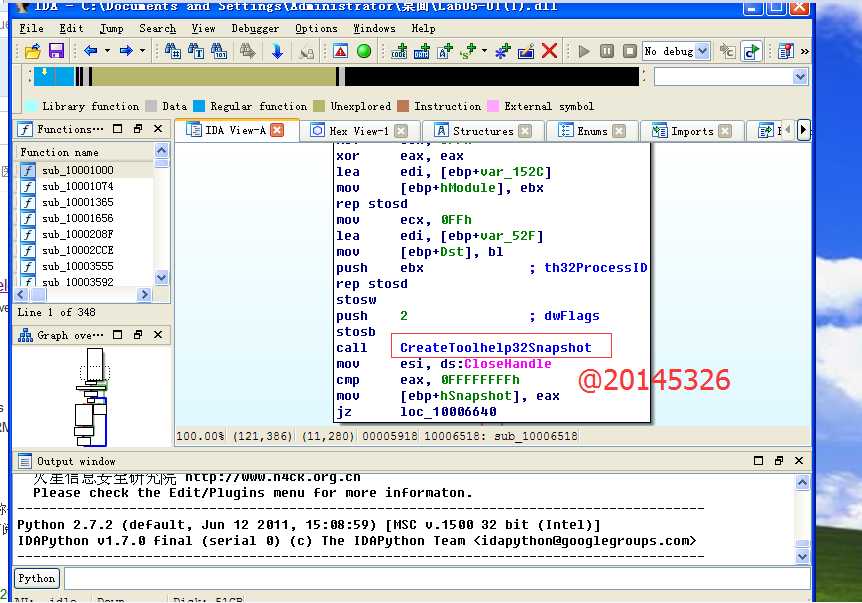

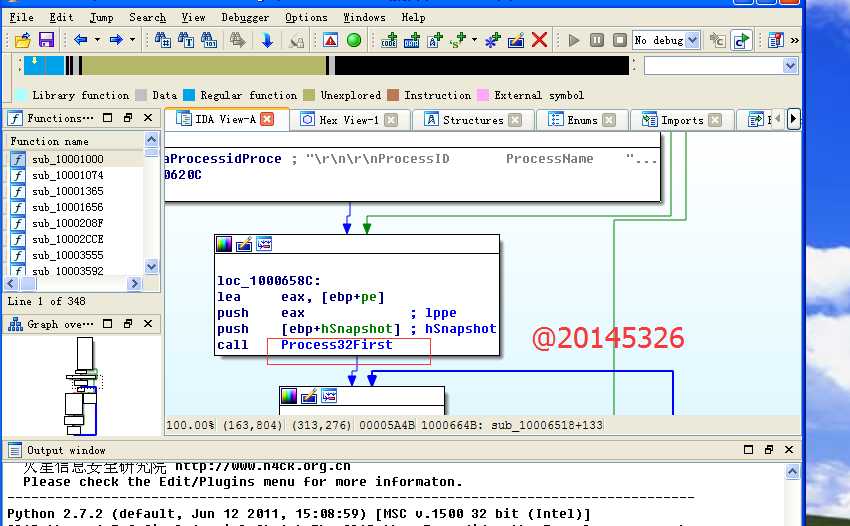

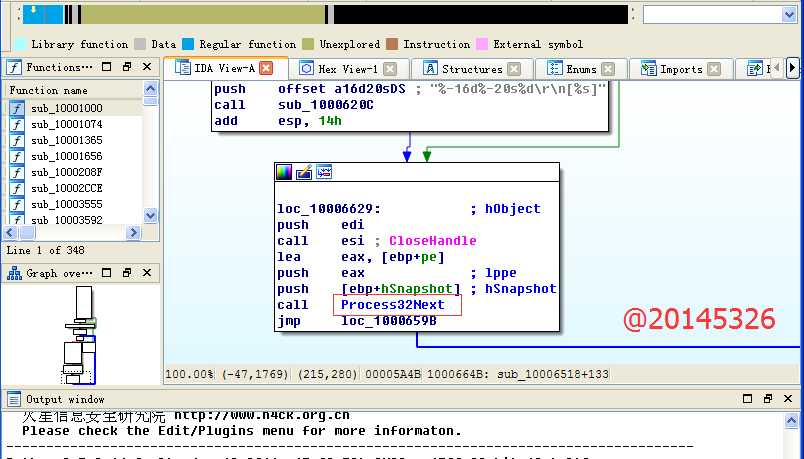

发现里面有个叫CreateToolhelp32Snapshot的API函数。这个API函数可以获取我们系统中的进程列表。它一般是与Process32First和Process32Next这样不断的循环,从而获取我们系统中的进程信息。

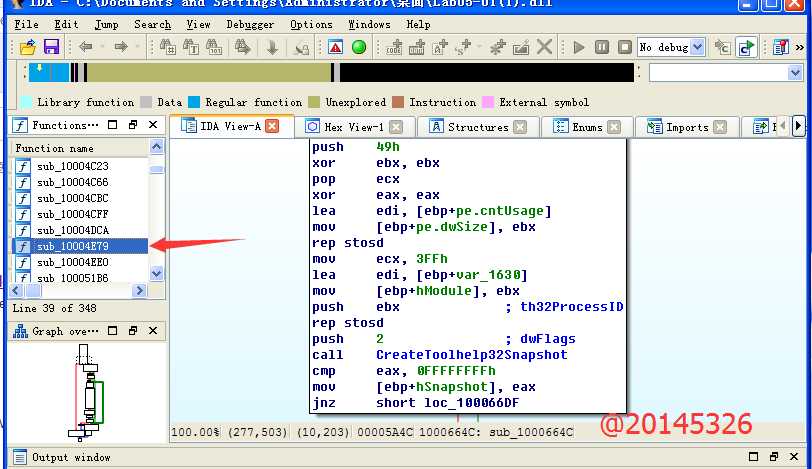

再看看右边的call,我们同样也发现了这样一个API函数,用于获取我们系统中的进程信息。

标签:工具 can 做了 vmware form 第一个 双击 分析 roc

原文地址:http://www.cnblogs.com/cxy1616/p/6886354.html