标签:mask 判断 连接数 方向 man direct 遍历 日期 时区

防火墙类型

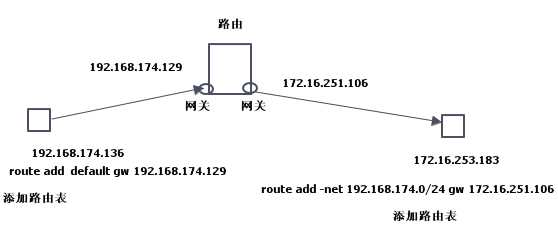

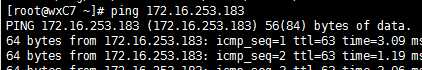

网络层的防护墙:包过滤器

代理服务防火墙

主机防火墙和网络防火墙

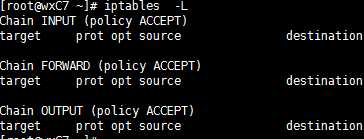

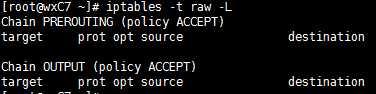

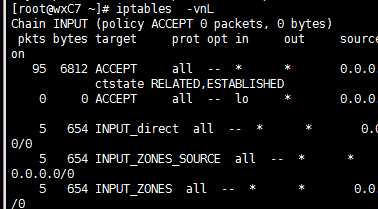

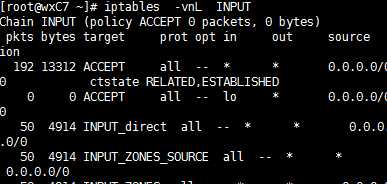

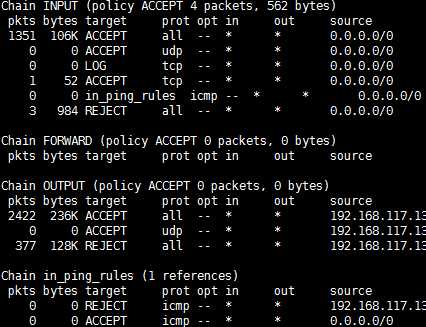

Iptables的组成

添加规则的考量点

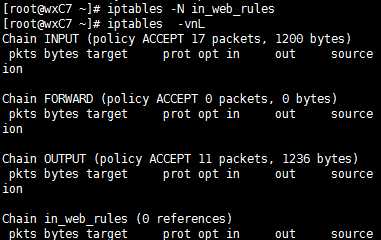

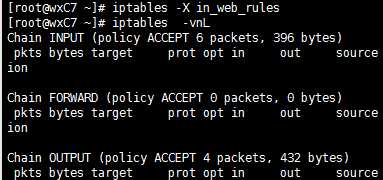

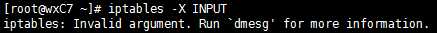

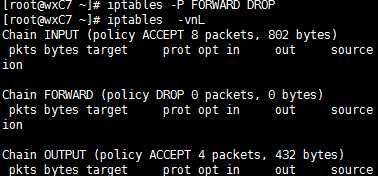

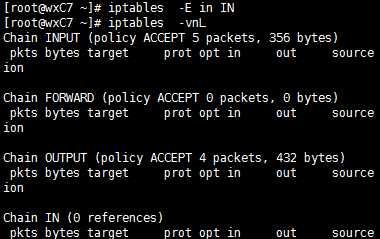

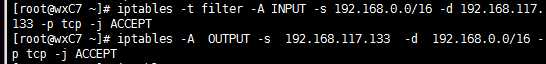

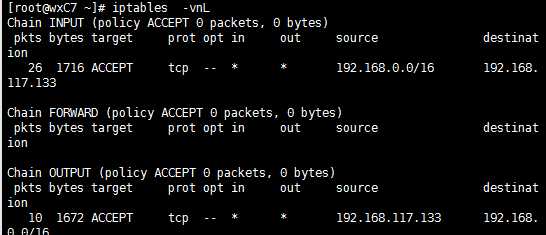

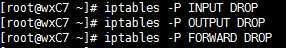

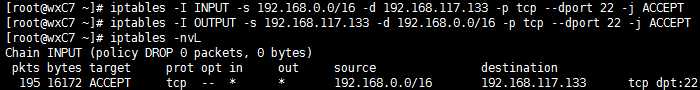

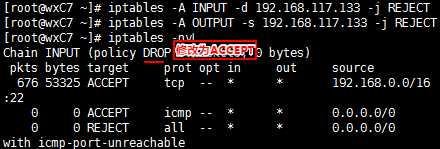

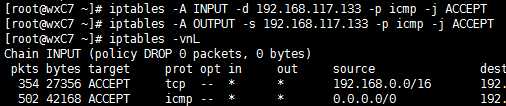

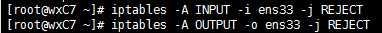

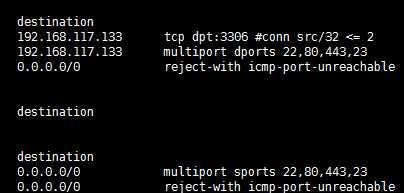

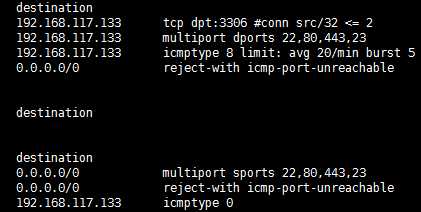

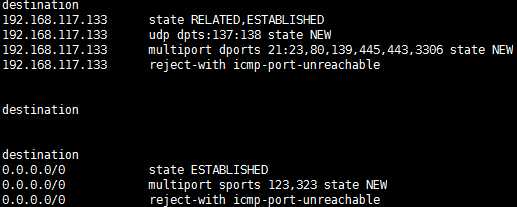

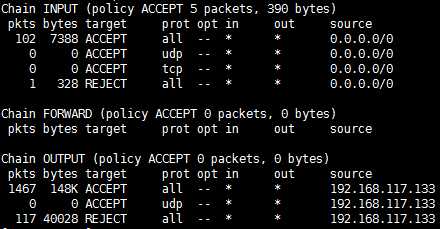

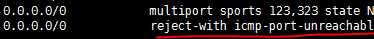

ipatables 命令

匹配条件:

标签:mask 判断 连接数 方向 man direct 遍历 日期 时区

原文地址:http://www.cnblogs.com/Xun1521/p/7010937.html