标签:资料 admin 网站 农夫 企业网站 text nose 搜索 center

摘抄自【29期】帮你打开挖洞大门之情报收集——十八分享 漏洞银行大咖分享

1、 为啥我挖不到漏洞?

乌云镜像

子域,端口

2、 为啥我找不到后台?

其他端口(inurl:8080 intitle:管理)

子域

IIS短文件名

3、 为啥我拿不下权限?

端口(8080)

弱口令(admin admin)

爆破

社工

我们需要做什么?

1、 whois信息—手机号,QQ号,邮箱,社工(国内外)

2、 ip信息—端口,旁站,真实IP,服务,中间件,C段

3、 子域名信息--容易忽视子域名,脆弱点

4、 目录信息—敏感目录,CMS识别,robots文件

5、 备案信息—DNS,企业资料,历史漏洞

6、 信息泄露+微信公众号+APP

7、 综合情报收集工具

寻址真实IP

1、多ping检验CDN的存在 http://ping.chinaz.com/

2、绕过CDN的方法 http://www.cnblogs.com/Jochebed/p/5801546.html

端口信息

1、 开放端口

2、 敏感端口可做端口爆破+端口渗透

http://www.91ri.org/15441.html

IP信息

服务+版本:

1、 nmap

2、 公布漏洞 https://www.exploit-db.com/

中间件

1、 apache、tomcat、nginx、jboss

2、 找到相应端口

子域名信息

1、 爆破

nosec平台(可以扫描企业网站的各种信息)

2、 爬虫

3、 SEO方法

4、 域传送漏洞

Dog axfr @<dns服务器><待查询域名>

目录信息

敏感目录:

1、 御剑—admin,fck,eweb,public,BURP 200 302 404 403

2、 burp—爬行方式

3、 robots—使用百度,谷歌,必应换着查

CMS识别

1、 robots.txt

2、 找到相应端口

3、 火狐插件

4、 白盒审计+历史漏洞

备案信息

DNS解析记录:

1、 dns.chinaz.com

2、 找真实IP

企业资料+历史漏洞

1、 企业查询

2、 企业历史漏洞

信息泄露+微信公众号+APP

信息泄露

1、 github泄露

2、 svn源代码泄露

3、 rsync未授权

微信公众号收集:

1、 公众号搜索

2、 公众号测试(设置手机代理)

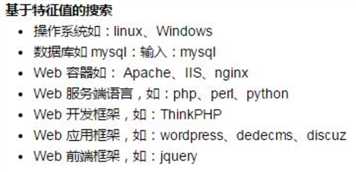

综合信息收集:

1、傻蛋

2、zoomeye

3、shodan

https://www.shodan.io/search?query=php

IP:X.X.X.X port:445

标签:资料 admin 网站 农夫 企业网站 text nose 搜索 center

原文地址:http://www.cnblogs.com/zhaijiahui/p/7129080.html