标签:style blog http color io 使用 strong ar for

ArcGIS for Server使用AD中的用户配置

默认情况下,ArcGIS Server使用内置存储模式来管理用户和角色。该模式使用基于文件格式来存储信息。当然,ArcGIS Server也支持将用户和角色信息由第三方接管,如使用企业系统中的用户和角色。目前支持的企业用户系统有LDAP和Windows AD。LDAP是一种标准的目录服务协议,有开源实现版本和商业版本可供选择。windows AD其实也是一种目录服务。如果使用第三方的用户体系,ArcGIS Server只能以只读模式管理用户和角色。

第三方用户体系接管的方式有两种:同时接管用户和角色;只接管用户,角色仍用ArcGIS Server自带的内置存储。

ArcGIS for Server安装版本:10.2.2,安装在非域环境下的机器上,默认方式安装。安装完成后,将机器添加到域环境中。

如果是在域环境下的机器上,使用本地账号安装ArcGIS Server应该也是可行的,这种情况未做测试。

注意:在测试中发现,如果Server所在的机器未添加到域环境中,使用域账号可正常访问域中共享的目录,但设置Server由AD接管用户时,始终提示连接失败。

登陆ArcGIS for Server Manager站点,打开安全性à设置,修改配置设置信息。

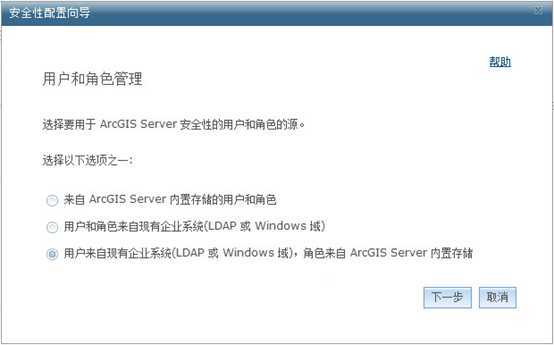

(1)选择使用AD接管用户,角色仍用默认方式

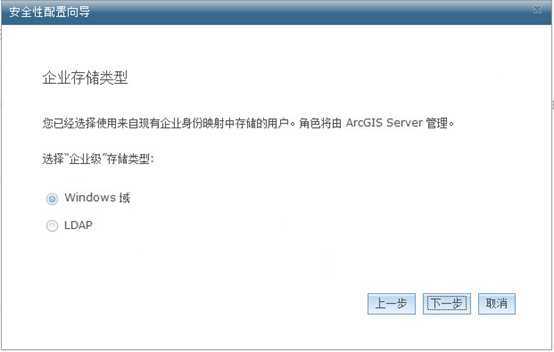

(2)选择Windows域

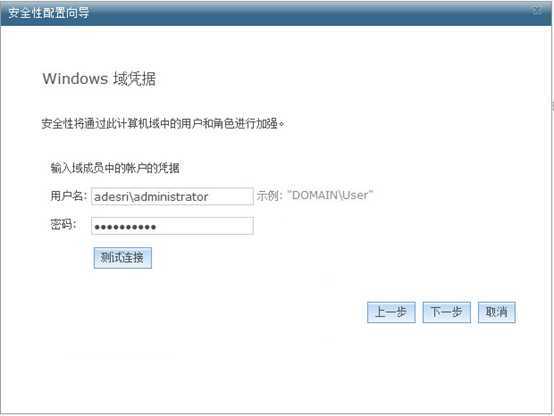

(3)输入域管理员账号

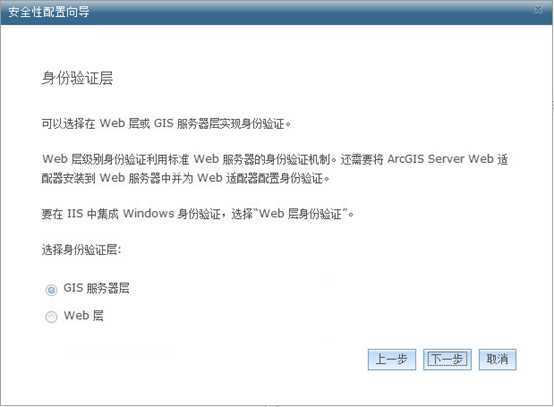

(4)ArcGIS Server的身份验证有两种方式:ArcGIS Server令牌身份验证证和Web服务器身份验证。对应这里的GIS服务器层验证和Web层验证。Web层验证需要Web Adaptor支持。简单点,这里选择GIS服务器层验证。

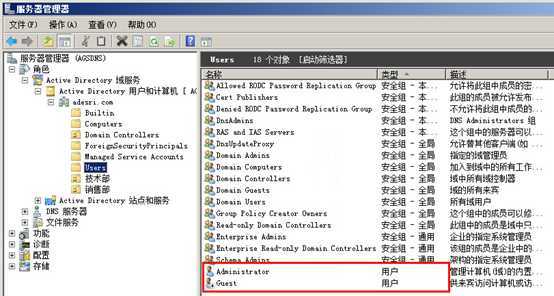

(5)设置完成,打开用户信息,可查看读取自AD中的用户

注意:上述用户只有hany和xinli是我自定义的用户,其他用户来自AD机器上默认用户。在AD用户下却未找到krbtgt用户。

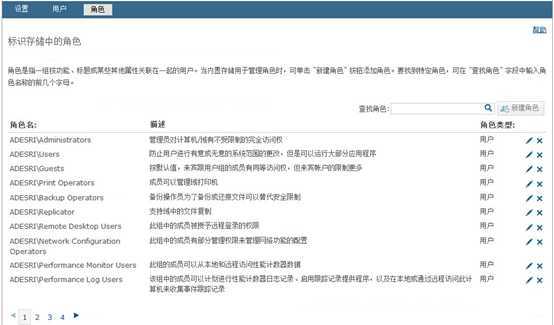

ArcGIS Server配置使用AD中的用户和角色与上述步骤一样。配置完成可查看角色信息。

注意:Server中读取的角色来自AD中Builtin和Users下的本地域安全组、全局安全组和通用安全组。

ArcGIS Server 提供了自定义 ASP.NET 提供程序来支持嵌套组。

(1)验证 ArcGIS Server .NET 扩展模块支持要素是否安装在托管服务器的计算机上。可通过启动 ArcGIS Server 安装程序,并检查所选的待安装功能列表来执行此操作。

(2)打开 ArcGIS Server admin目录。

(3)选择securityàconfigàupdateIdentityStore。

在User Store Configuration下输入:

{

"type": "ASP_NET",

"class": "AGSMembershipProvider.AGSADMembershipProvider",

"properties": {

"adminUserPassword": "[user password]",

"adminUser": "[domain]\\[user name]"

}

}

在Role Store Configuration下输入:

{

"type": "ASP_NET",

"class": "AGSMembershipProvider.AGSADRoleProvider",

"properties": {

"adminUserPassword": "[user password]",

"adminUser": "[domain]\\[user name]"

}

}

(4)点update即可。

(1)设置Server以支持AD 中的嵌套组。

(2)登陆托管AD的机器,打开服务器管理器下的AD用户信息。

(3)找到Server安全配置中指定的域账号的组织单位,打开账号属性。

(4)在账号下,打开登陆到,将Server所在的机器添加进去。

注意:这方式只允许该账号访问指定机器。

?

?

?

?

标签:style blog http color io 使用 strong ar for

原文地址:http://www.cnblogs.com/xinligis/p/3950837.html