标签:cal grub加密 es2017 密码 vim shell tle 一个 删掉

今天小编示范如何破解root口令,以及进行grub加密后再次破解口令的实验。

一、三步破解root口令

流程:启动系统时,设置其运行级别1,进入单用户模式。

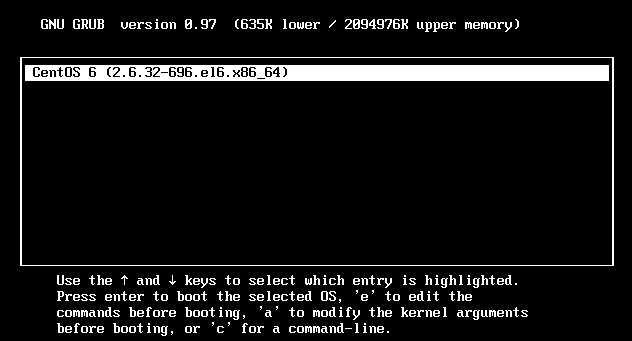

① 编辑grub菜单(选定要编辑的title,而后使用e命令)

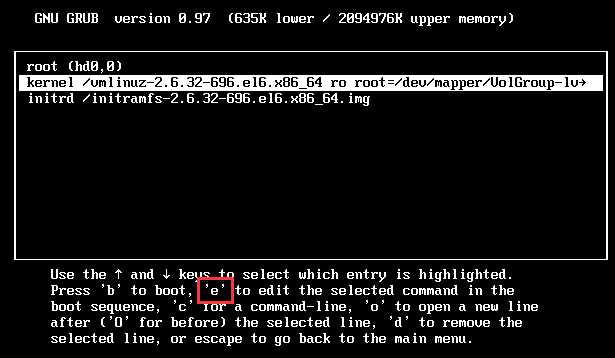

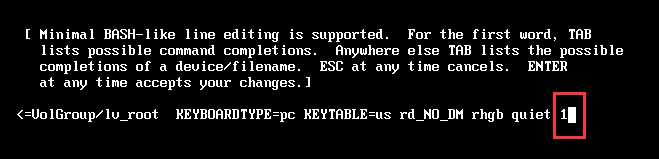

② 在选定的kernel后附加 1, s, S或single都可以(小编这里附加1)

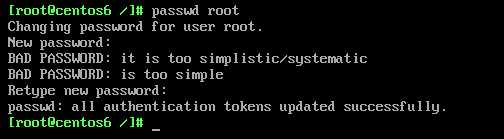

③ 在kernel所在行,键入“b”命令,重启后passwd直接修改root口令,就这样快速的破解了没加密的口令。

为了防止别人用上面的三步曲来破解我们的口令,我们可以进行grub加密,虽然并不能真正做到安全防护,但还是比‘赤裸裸的虚拟机’要好一点。

二、grub加密

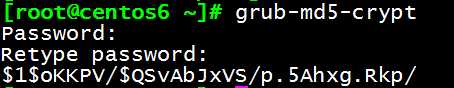

① 先输入密码123456生成一个对应的grub口令(小编这里是随便输的密码哈)

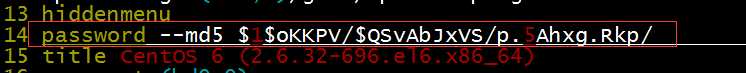

② Vim /etc/grub.conf 加入设置密文密码保护的这一行,把上面生成的grub口令粘贴至此

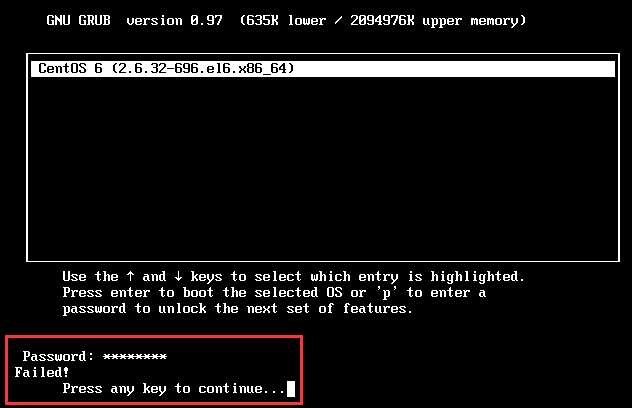

③ 保存退出后,再次重启,我们发现不输入密码进不去,输错了也肯定进不去,而且也无法进入单用户模式了。这样相比较而言,是不是安全了一点呢。

三、破解grub加密口令

那么在加密的这种情况下,我们如何破解呢,步骤如下

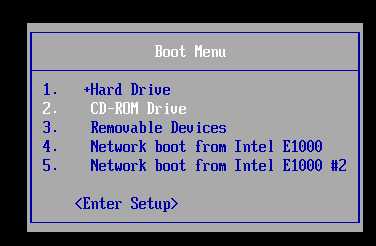

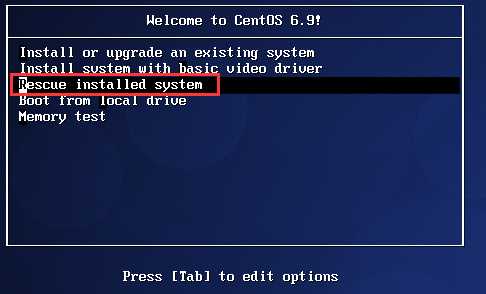

① 光盘启动

② 进入救援模式

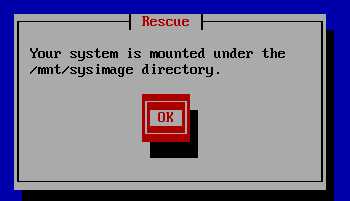

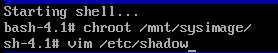

③ 开启一个shell后,我们首先要切根,因为系统自动把根挂载到/mnt/sysimage上了

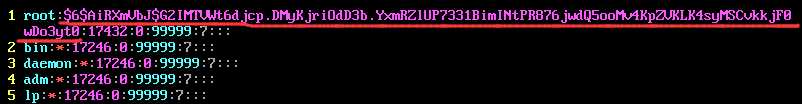

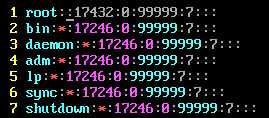

④ 编辑/etc/shadow,直接删除root口令,就是把下面一串全部删掉

⑤ 再次重启,可以直接登录,连密码都不用了。

小小实验,希望大家玩的开心!!

标签:cal grub加密 es2017 密码 vim shell tle 一个 删掉

原文地址:http://www.cnblogs.com/Qian-free/p/7581428.html