标签:change window 内核 model ros lync put 轻量 利用

Struts2漏洞已成高校网络安全顽疾 建议学校加大信息系统巡查力度

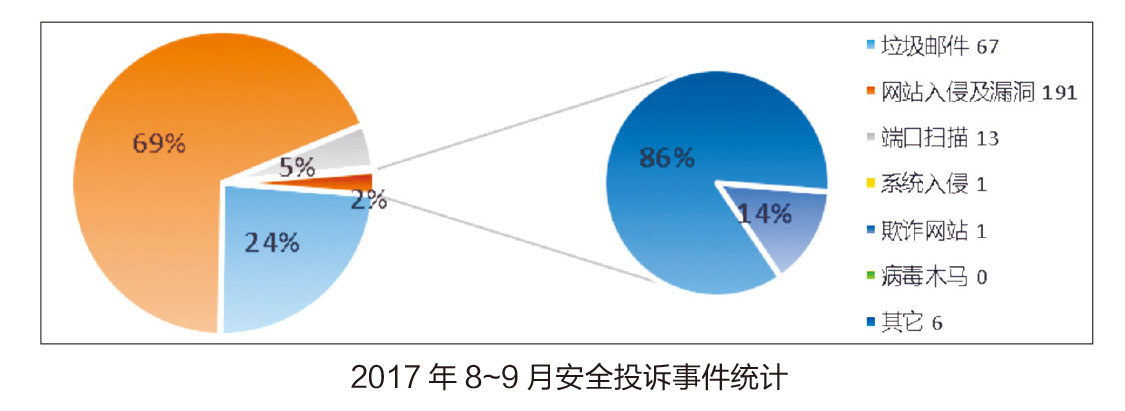

9月教育网运行正常,未发现影响严重的安全事件。近期安全形势较为严峻,学校要加大安全巡查的力度,对学校的信息系统进行排查,对于那些有严重安全隐患的信息系统必须及时采取技术措施进行防范,如果信息系统仅是对校内提供服务,建议采取校内限制访问的措施,来降低被攻击的风险。

近期新增严重漏洞评述:

1.微软9月的例行安全公告中修复了其多款产品存在的81个安全漏洞(严重等级的21个),涉及的产品包括,IE浏览器、Edge浏览器、Windows内核、微软Office办公软件、Adobe的Flash播放器、LyncSkype、微软Exchange服务器和.NETFramework。其中需要特别关注的是.NET Framework远程执行代码漏洞(CVE-2017-8759),当Microsoft.NET Framework处理不受信任的输入时,存在远程执行代码漏洞。成功利用使用.NET框架软件中此漏洞的攻击者可以控制受影响的系统,进而使用当前用户的权限执行任意命令,因此对那些用户权限配置较低的用户,该漏洞的危害性要低很多。攻击者可以通过引诱用户点击特定的恶意文档来触发漏洞,目前网络上已经检测到利用该漏洞进行的攻击。建议用户尽快使用系统的自动更新功能进行更新。

2.Apache Struts2 REST插件存在S2-052远程代码执行漏洞,Struts2是第二代基于Model-View-Controller(MVC)模型的Java企业级Web应用框架,并成为国内外较为流行的容器软件中间件。

Xstream是一种OXMapping技术,是用来处理XML文件序列化的框架,在将JavaBean序列化或将XML文件反序列化的时候,不需要其他辅助类和映射文件。Struts2的REST插件使用带有XStream例程的XStreamHandler执行反序列化操作,但在反序列化过程中未做任何类型过滤,导致攻击者可能在反序列化XML负载时构造恶意的XML内容执行任意代码。目前该漏洞的利用代码已经在网络上被公布,并且网络上已经检测到针对该漏洞的大量扫描。不过从目前网络扫描的统计情况看,启用了该插件的Struts2网站的比例数量较低。建议使用了Struts2框架的网站管理员在条件允许的情况下尽快升级Struts2的版本到最新,下载地址:https://cwiki.apache.org/confluence/display/WW/Version+Notes+2.5.13。

3.蓝牙(Bluetooth)协议被曝出存在多个安全漏洞,由于是协议漏洞,会影响大部分使用了蓝牙功能的操作系统,包括安卓、IOS、Windows、Linux等。攻击者可通过蓝牙(Bluetooth)协议远程不经过任何传统网络介质发起攻击,此类攻击形式被命名为“BlueBorne”。目前各操作系统均已针对漏洞进行了修补,用户只需更新操作系统版本即可,如果暂时无法更新操作系统版本(如手机),建议临时禁用蓝牙功能。

4.Apache Tomcat是轻量级的Web服务,用于支持JSP的网站开发环境,在高校内使用的范围较为广泛。Apache Tomcat7.0.81之前的版本中存在信息泄露与远程代码执行漏洞(CVE-2017-12616、CVE-2017-12615),当Tomcat中启用了VirtualDirContext时,攻击者将能通过发送精心构造的恶意请求,绕过设置的相关安全限制,或是获取到由VirtualDirContext提供支持资源服务的JSP源代码,从而造成代码信息泄露。如果Tomcat运行在Windows操作系统时,且启用了HTTPPUT请求方法(例如,将readonly初始化参数由默认值设置为false),攻击者将有可能通过精心构造的攻击请求数据包向服务器上传包含任意代码的JSP文件,JSP文件中的恶意代码将能被服务器执行,导致服务器上的数据泄露或获取服务器权限。使用了Tomcat作为Web服务程序的管理员应该尽快下载最新版本安装,下载地址:http://tomcat.apache.org/download-70.cgi#7.0.81。

安全提示

Struts2框架的漏洞一直是高校网络中存在的安全顽疾,由于学校中有很多信息系统在开发阶段使用了Struts2作为底层框架,而后期运行的人员并不清楚底层架构无法判断漏洞是否存在,如果开发人员离职或是停止技术支持,那漏洞就可能长期存在。建议学校能够组织相关力量对管辖范围内的信息系统进行排查,确认使用了Struts2框架的网站数量,并记录在案,对这些网站进行长期的跟踪监测,避免相关漏洞被人非法利用。

作者单位为中国教育和科研计算机网应急响应组

CCERT月报:Struts2漏洞已成高校网络安全顽疾(转)

标签:change window 内核 model ros lync put 轻量 利用

原文地址:http://www.cnblogs.com/wecare/p/7793667.html