标签:web xpl log 通知 系统文件 文本框 结束进程 格式 攻击

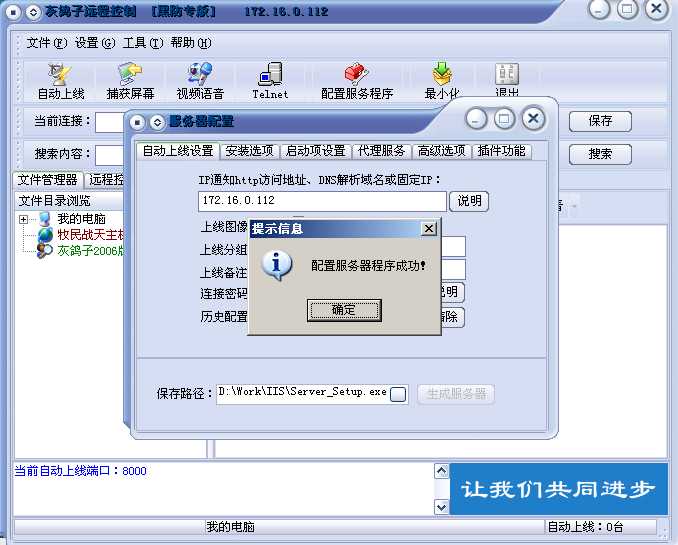

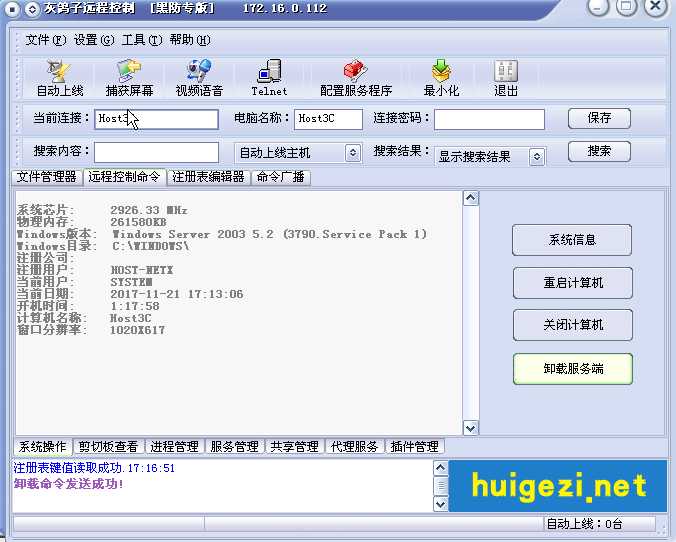

配置服务程序 → 服务器配置 → 自动上线设置“IP通知http访问地址、DNS解析域名或固定IP”文本框中输入本机IP地址 → 编写生成网页木马的脚本,植入木马

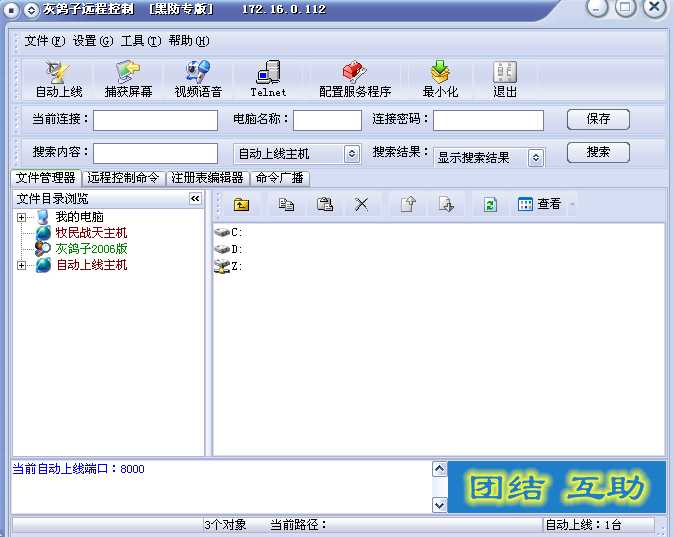

主机A等待“灰鸽子远程控制”程序主界面的“文件管理器”属性页中“文件目录浏览”树中出现“自动上线主机”时通知主机B。

主机B查看“进程监控”、“服务监控”、“文件监控”和“端口监控”所捕获到的信息。

主机A操作“灰鸽子远程控制”程序来对主机B进行文件管理(对该文件进行重命名)在主机B上观察文件操作的结果。

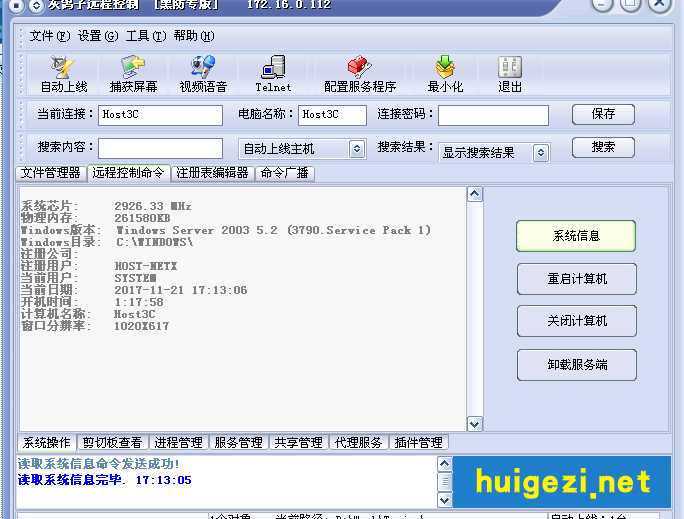

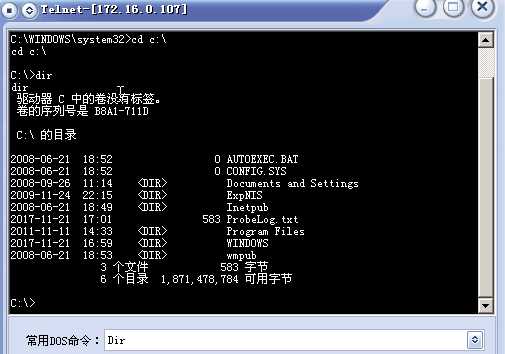

主机A查看的操作系统信息

主机B电脑上查询的系统信息

主机A操作“灰鸽子远程控制”程序对主机B启动的进程进行查看。

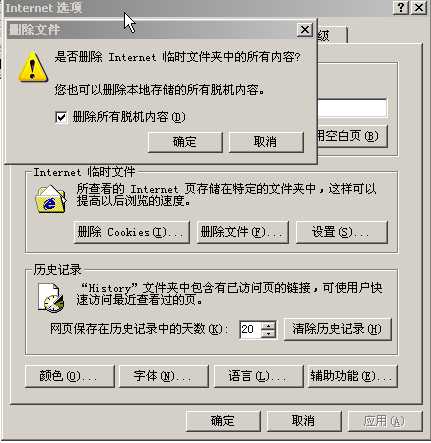

主机A单击“注册表编辑器”属性页,在左侧树状控件中“远程主机”(主机B)注册表的“HKEY_LOCAL_MACHINE\Software” 键下,创建新的注册表项;对新创建的注册表项进行重命名等修改操作;删除新创建的注册表项,主机B查看相应注册表项。

自动删除:主机A通过使用“灰鸽子远程控制”程序卸载木马的“服务器”程序。

主机A打开查看自动上线主机,已经不存在了。

2017-2018-1 20155318 20155328《信息安全技术》实验四 木马及远程控制技术

标签:web xpl log 通知 系统文件 文本框 结束进程 格式 攻击

原文地址:http://www.cnblogs.com/lxy1997/p/7912754.html