标签:job cve ptr hot mst cbo apn kvc qml

搭建一个Java环境(不知道的可以自己百度),然后就可以开始设置工作的环境,步骤如下:

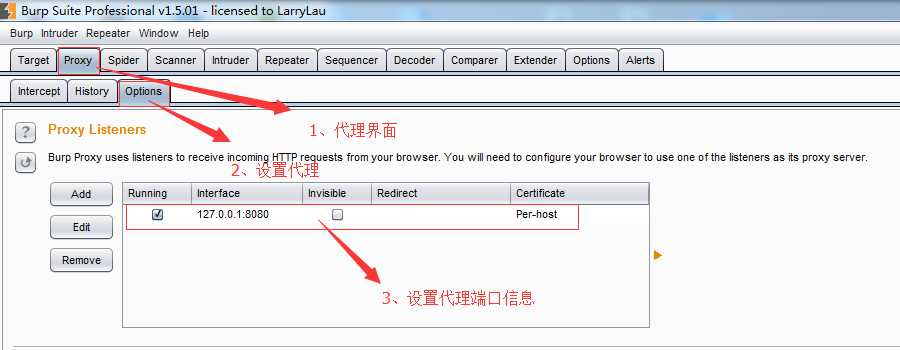

首先打开burp,进入代理设置:

如果80端口点不上,估计是80端口被占用,可试用其他端口,如8081端口。

图1

首先进入代理界面,点击图1中1的位置,然后点击进2代理的设置,然后在3处,通过左边的3个操作,设置你的代理,在这以127.0.0.1为例。

然后在游览器中设置环境(以火狐为例,其他游览器相似):

图2

如图2,点击进入选项:

图3

如图3中的步骤4和5进入代理设置:

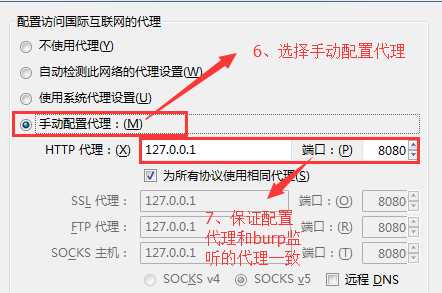

图4

点击设置以后,出现图4,选择手动设置代理如步骤6,配置代(如步骤7),保持设置的代理和burp中的一致,图中为ip127.0.0.1,端口8080。

以上是burp抓包环境设置完成。

注册账号,进入南京邮电大学攻防平台官网(http://ctf.nuptsast.com请不要攻击该平台),然后挑战第三题:

无论你如何输入,都只能输入“zhimakaime”这10个字符,或者其他10个字符,

此时我们可以通过使用burp来对该数据包抓包。在之前的设置好的环境下,进行一下操作:

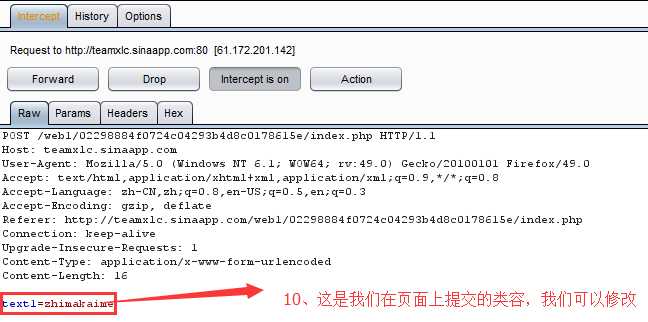

图6

进入抓包界面,如步骤8,然后打开抓包操作,如步骤9,开始对南京攻防平台第三题进行抓包,在平台上点击图5中的提交,进入burp页面:

图7

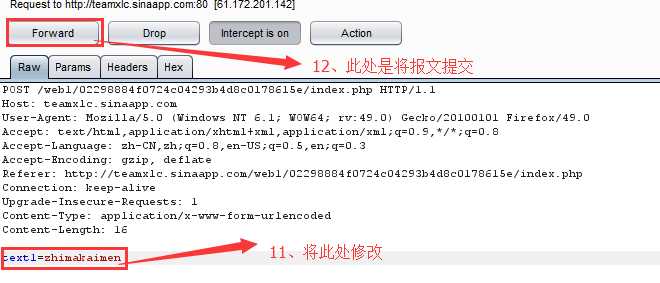

在图7处修改成“zhimakaimen”,如下图8所示:

图8

点击图8中步骤12标记处,然后一直点击至没有信息返回为止,查看攻防平台:

图9

标记处为该题的答案。

该文档为burp的使用基础,使用该文档可以进行的攻击类型有:数据未做完整性校验,伪造请求攻击,明文敏感数据传送的查看等。

标签:job cve ptr hot mst cbo apn kvc qml

原文地址:http://www.cnblogs.com/axlj/p/7965850.html