标签:服务器 存在 event 发送 其他 性能 效果 没有 加密

判断是否是病毒的方法:

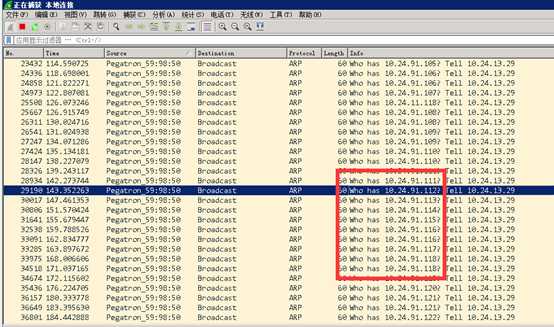

(1) arp包数据非常多

(2) 给不存在的ip地址发送arp数据包

以上两点基本定位为病毒机器

VM类型的网卡的一般为workstation 或者是 ESXi的虚拟机,如果是ESXi的机器可以与耿伟或者是赵本帅联系,询问是否有ESXi的病毒机器刚开机或者是回滚。

Pegatron 基本上就是方正的PC机器可能性多一些。

Virtualbox相关的虚拟机基本上为自己机器或者是机房PC机器上面运行的虚拟机。

如果机器名有意义基本可以定位到事发的组别。

如果无意义需要继续分析

如图示:

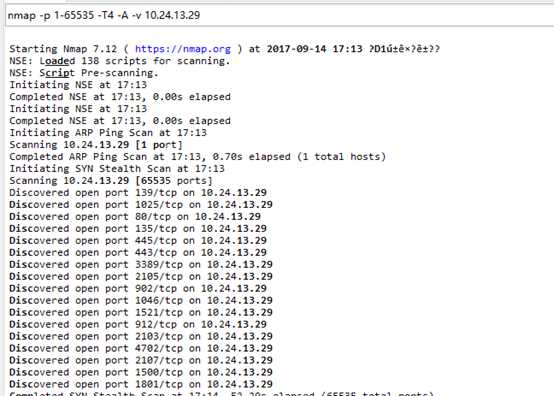

如果3389端口不开 基本上就是开发自己笔记本上面的虚拟机,基本上无法解决 除非是群发邮件

如果80端口打开 可以尝试连接客户端,查看GS用户或者是在线用户,尝试发现是谁在使用该虚拟机

如果1433或者是1521端口打开,尝试连接数据库,查看gspaudit 等的表,尝试发现是谁的虚拟机

如果开启了8080 以及其他端口 则与java 相关开发人员联系

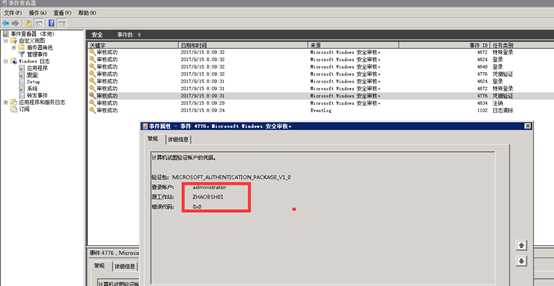

运行eventvwr 查看票据登录的安全审计记录,查看最近登录的站点名字,定位是谁在远程虚拟机。

7. 我对安全测试这一块的理解实在是太差 不知道有什么好办法能够进入到操作系统内部

也没有脚本还有其他部分, 只能够通过硬猜的方式进行处理, 效果很差

安全测试在后续的工作中非常重要 需要多学习 多积累..

标签:服务器 存在 event 发送 其他 性能 效果 没有 加密

原文地址:http://www.cnblogs.com/jinanxiaolaohu/p/7988923.html