标签:escape word www match tin routing day open 位置

实验13-1:标准ACL

Ø 实验目的

通过本实验可以掌握:

(1)ACL 设计原则和工作过程

(2)定义标准ACL

(3)应用ACL

(4)标准ACL 调试

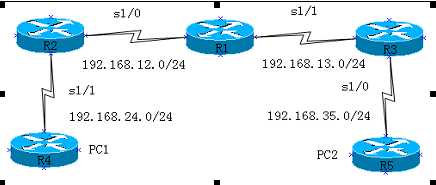

Ø 拓扑结构

本实验拒绝PC1 所在网段访问路由器R1,同时只允许主机PC2 访问路由器R1的TELNET服务。整个网络配置EIGRP 保证IP 的连通性

Ø 实验步骤

n 步骤1:配置路由器R1

R1(config)#router eigrp 90

R1(config-router)#network 192.168.12.0 0.0.0.255

R1(config-router)#network 192.168.13.0 0.0.0.255

R1(config-router)#no auto-summary

R1(config)#access-list 1 deny 192.168.24.0 0.0.0.255 //定义ACL

R1(config)#access-list 1 permit any

R1(config)#interface Serial1/0

R1(config-if)#ip access-group 1 in //在接口下应用ACL

R1(config)#access-list 2 permit 192.168.35.5

R1(config-if)#line vty 0 4

R1(config-line)#access-class 2 in //在vty 下应用ACL

R1(config-line)#password cisco

R1(config-line)#login

n 步骤2:配置路由器R2

R2(config)#router eigrp 90

R2(config-router)#no auto

R2(config-router)#network 192.168.12.0 0.0.0.255

R2(config-router)#network 192.168.24.0

n 步骤3:配置路由器R3

R3(config)#router eigrp 90

R3(config-router)#network 192.168.13.0 0.0.0.255

R3(config-router)#network 192.168.35.0 0.0.0.255

R3(config-router)#no auto-summary

n 步骤4:配置路由器R4(PC1)

Router(config)#host PC1

PC1(config)#no ip routing

PC1(config)#int s1/1

PC1(config-if)#ip add 192.168.24.4 255.255.255.0

PC1(config-if)#no sh

PC1(config)#ip default-network 192.168.24.2

n 步骤5:配置路由器R5(PC2)

Router(config)#host PC2

PC2(config)#no ip routing

PC2(config)#int s1/0

PC2(config-if)#ip add 192.168.35.3 255.255.255.0

PC2(config-if)#no sh

PC2(config)#ip default-network 192.168.35.3

Ø 实验调试

在PC1 网络所在的主机上ping 192.168.12.1,应该不通,在PC2 网络所在的主机上ping192.168.13.1,应该通,在主机PC2 上TELNET 192.168.13.1,应该成功。

n PC1#ping 192.168.12.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:

U.U.U

Success rate is 0 percent (0/5)

n PC2#telnet 192.168.13.1

Trying 192.168.13.1 ... Open

User Access Verification

Password:

R1>en

n show ip access-lists

该命令用来查看所定义的IP 访问控制列表

R1#show ip access-lists

Standard IP access list 1

10 deny 192.168.24.0, wildcard bits 0.0.0.255 (11 matches)

20 permit any (672 matches)

Standard IP access list 2

10 permit 192.168.35.5 (2 matches)

n show ip interface

R1#show ip int s1/0

Serial1/0 is up, line protocol is up

Internet address is 192.168.12.1/24

Broadcast address is 255.255.255.255

Address determined by setup command

MTU is 1500 bytes

Helper address is not set

Directed broadcast forwarding is disabled

Multicast reserved groups joined: 224.0.0.10

Outgoing access list is not set

Inbound access list is 1

实验13-2:扩展ACL

Ø 实验目的

通过本实验可以掌握:

(1)定义扩展ACL

(2)应用扩展ACL

(3)扩展ACL 调试

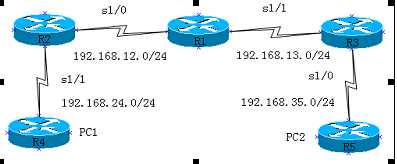

Ø 拓扑结构

本实验要求只允许PC2 所在网段的主机访问路由器R1 的WWW 和TELNET 服务,并拒绝PC1 所在网段PING 路由器R1。删除实验1 中定义的ACL,保留EIGRP 的配置。

Ø 实验过程

n 步骤1:配置路由器R1

R1(config)#no access-list 1 //删除ACL

R1(config)#no access-list 2

n 步骤2:配置路由器R2

R2(config)#acc 100 deny icmp 192.168.24.0 0.0.0.255 host 192.168.12.1

R2(config)#int s1/1

R2(config-if)#ip access-group 100 in

R2应用ACL之前,PC1能ping通R1(192.168.12.1);应用后,不能ping通了

PC1#ping 192.168.12.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:

U.U.U

Success rate is 0 percent (0/5)

n 步骤3:配置路由器R3

R3(config)#acc100 permit tcp 192.168.35.0 0.0.0.255 host 192.168.13.1 eq 23

R3(config)#acc 100 permit tcp 192.168.35.0 0.0.0.255 host 192.168.13.1 eq 80

R3(config)#int s1/0

R3(config-if)#ip access-group 100 in

//R3应用ACL之前,PC2可以telnet到R1(192.168.13.1);应用后,不能telnet

PC2#telnet 192.168.13.1

Trying 192.168.13.1 ...

% Destination unreachable; gateway or host down

【技术要点】

尽量考虑将扩展的访问控制列表放在靠近过滤源的位置上,这样创建的过滤器就不会反过来影响其它接口上的数据流。另外,尽量使标准的访问控制列表靠近目的,由于标准访问控制列表只使用源地址,如果将其靠近源会阻止数据包流向其他端口。

实验13-3:命名ACL

命名ACL 允许在标准ACL 和扩展ACL 中,使用字符串代替前面所使用的数字来表示ACL;命名ACL 还可以被用来从某一特定的ACL 中删除个别的控制条目,这样可以让网络管理员方便地修改ACL。

Ø 实验目的

通过本实验可以掌握:

(1)定义命名ACL

(2)应用命名ACL

2.拓扑结构

实验步骤

本实验给出如何用命名ACL 来实现实验13-1 中和实验13-2 中的要求

n 在路由器R1上配置命名的标准ACL 实现实验13-1 的要求

R1(config)#ip access-list standard stand

R1(config-std-nacl)#deny 192.168.24.0 0.0.0.255

R1(config-std-nacl)#permit any

R1(config)#interface Serial1/0

R1(config-if)#ip access-group stand in

R1(config)#ip access-list standard class

R1(config-std-nacl)#permit 192.168.35.5

R1(config-if)#line vty 0 4

R1(config-line)#access-class class in

n 在路由器R1 上查看命名访问控制列表

R1#show ip access-lists

Standard IP access list class

10 permit 192.168.35.5

Standard IP access list stand

10 deny 192.168.24.0, wildcard bits 0.0.0.255

ermit any (48 matches)

n 在路由器R2 和R3 上配置命名的扩展ACL 实现实验11-2 的要求

R2(config)#ip access-list extended ext1

R2(config-ext-nacl)#deny icmp 192.168.24.0 0.0.0.255 host 192.168.12.1

R2(config-std-nacl)#permit ip any any

R2(config)#interface Serial1/1

R2(config-if)#ip access-group ext in

R3(config)#ip access-list extended ext2

R3(config-ext-nacl)#permit tcp 192.168.35.0 0.0.0.255 host 192.168.13.1 eq 23

R3(config-ext-nacl)#permit tcp 192.168.35.0 0.0.0.255 host 1.1.1.1 eq 80

R3(config-std-nacl)#permit ip any any

R3(config)#interface Serial1/0

R3(config-if)#ip access-group ext2 in

附加:基于时间ACL应用例子

R3(config)#time-range time //定义时间范围

R3(config-time-range)#periodic weekdays 8:00 to 18:00

R3(config)#access-list 111 permit tcp host 172.16.3.1 host 2.2.2.2 eq telnet

time-range time //在访问控制列表中调用time-range

标签:escape word www match tin routing day open 位置

原文地址:http://www.cnblogs.com/zhongguiyao/p/8012374.html