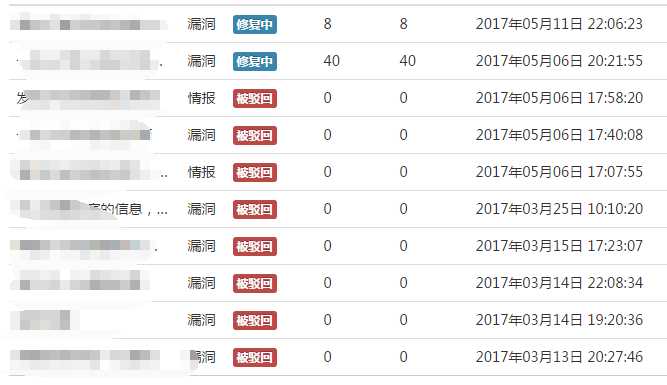

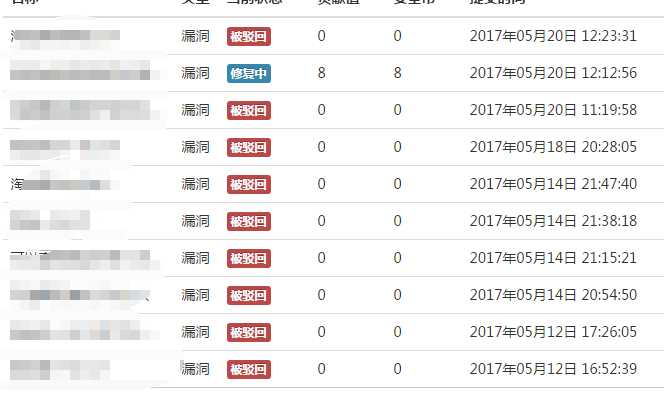

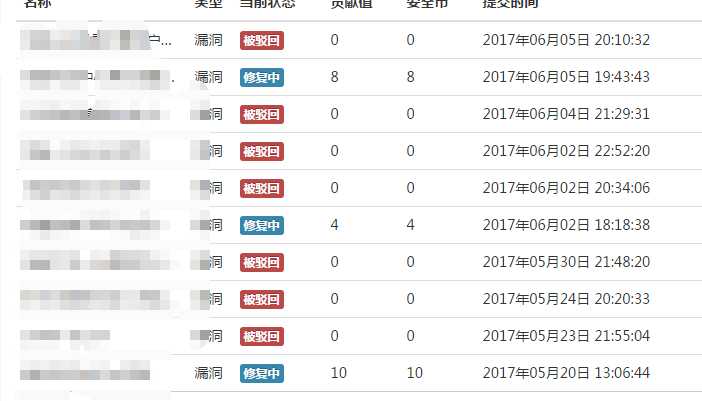

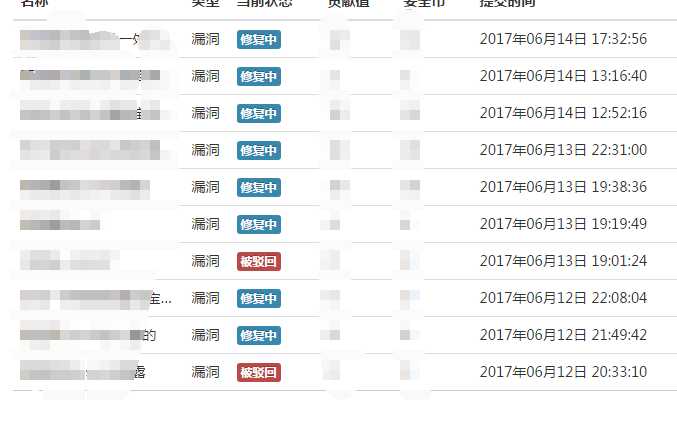

转瞬间挖洞九个月了。从当初的一窍不通到现在的懵懂无知,整个人变化了很多,成长的道路上认识了很多朋友,学习安全也有两年有余了,以前的历史就不谈了,咱就总结这一年。

我越来越有信心挖掘下去了,M师傅是我的精神支柱,后来每天我都会找M师傅交流技术,我当初一直觉得自己很废,帮不上M大哥什么忙,后来慢慢的在技术探讨和思路分享上,我们都彼此进步并且飞快成长:

真理:有框就插,通用XSS语句

”><script>alert(1)</script>

“><img src=x onerror=alert(1)>

如何挖掘信息泄露?

1.关注图片,关注商家或者用户图片,追寻源头!尝试遍历ID

2.网站交互页面的时候,打开浏览器选择F12,看API接口,查看是否存在信息泄露如泄露UserID但是用户名是马赛克限制的也算漏洞!

如何挖掘信息遍历漏洞?

注意如下参数如:userId NickName orderid这些参数,尝试去遍历这些参数,遍历成功都是高危漏洞!

FD是最好的信息泄露工具

有用户的汇集的地方就很可能存在漏洞

场景购买东西评论处(最好先下订单)

比如ID泄露例子如下:

userid=xxxxxxxxx

典型的漏洞!

再危害大一点就是orderid订单号泄露!

也有可能马赛克的旺旺号泄露变成明文

购买东西每个下的订单都是不安全的,有很多地方可以遍历!或者买不同的东西处存在下订单的CSRF

关于越权!

1.越权始终围绕着增删改查,假如你对删除帖子处抓包,抓包是GET类型数据包,那么就复制get类型url地址切换到另一个地址访问,如果操作成功代表越权!

2.很多时候你对增删改查进行抓包的时候,很多时候都是POST类型数据包,这时候只需要登录另一个账号替换另一个账号的cookie值,替换cookie操作成功即代表越权成功!

3.针对系统地址或者是后台地址的越权,可以直接访问等

关于jsonp跨域和劫持

URL地址是Callback=jsonp这种类型的格式很有可能存在漏洞!

可以本地构造代码让其余人访问可能全部中枪

参考代码:

<script>

function qunarcallback(json){

alert(JSON.stringify(json))

}

</script>

<script src="https://www.jiyoujia.com/youjia/profile/review.json?_ksTS=1497882698509_3398&callback=qunarcallback&_output_charset=utf-8&fmt=data"></script>

Jsonp劫持就是去掉referer或者伪造referer访问泄露敏感信息

CSRF挖掘

CSRF就是没有token就是艹!除非网站本身不支持跨域这种操作!

CSRF挖掘的小技巧

CSRF围绕着功能点

常见的:关注别人,收藏文章/收藏商品处存在

CSRF 评论别人 保存信息/内容

弹幕评论无token直接发送!

比较忽略的CSRF地方:

1.短信验证CSRF 输入手机号码然后抓包验证,发现没有token那么就直接构造然后替换手机号码如果成功就是CSRF漏洞 百分之99

2.发布消息 发布一个帖子处抓包无token,那么就很可能存在CSRF 触发率还是蛮高的

3.删除订单 CSRF orderid= 替换

4.下订单处CSRF 购买东西,抓包提交订单很有可能没有token然后就可以直接构造

在漏洞挖掘的时候假如无token但是有Sign的话,Sign就相当于token啊!

一般提交订单他开头部分就是_tb_token=

CSRF漏洞就是别人能远程操作成功就算CSRF漏洞了!

越权的详细说明:链接:https://pan.baidu.com/s/1o7XZ00M 密码:onnc

已经写成doc文件了!

暂时就分享这么多!

2018年新计划:

学好java,一门心思的学一门编程,而不是学几门编程!深知一个人学几门编程语言学到最后到头来啥都不擅长的痛苦!增大学习知识面,扩展广度的同时发展深度。短时间内补上一些短板!争取明年暑假找个安全实习工作,锻炼下自己!尝试挖掘更多的高危漏洞,关注一些高危点,多看书多看乌云,永远不忘乌云前辈的恩德。用java写扫描器,完善自己未完成的梦想。

融入更多漏洞挖掘平台,不单单是阿里,尝试漏洞盒子,腾讯,百度等平台的挖掘!永远保持求知若饥,虚心若愚的心态。

就这样!