声明: 本实验均在H3C模拟器上进行,实际以组网需求为准

一、IKE野蛮模式及NAT穿越配置

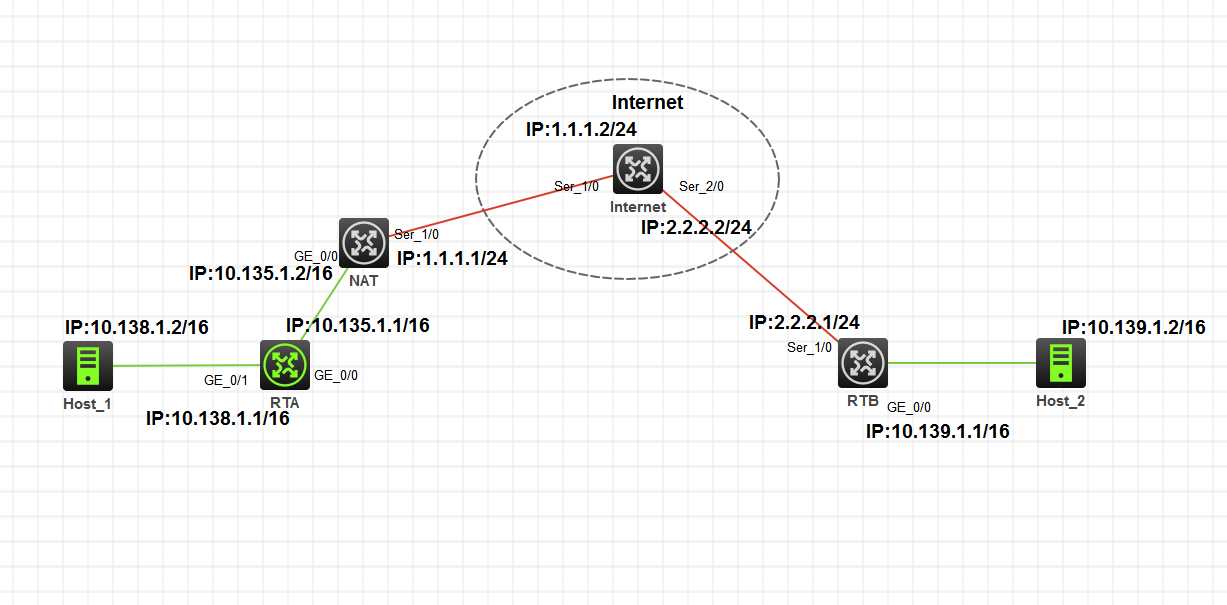

1.组网图

2.组网需求

RAT在NAT网关内侧,要求在RTA与RTB之间建立IPSec隧道,对Host_1所在子网10.138.0.0/16和

Host_2所在子网10.139.0.0/16之间数据进行保护。具体要求如下:

- 协商双方使用缺省的IKE提议

- 协商方式为野蛮模式协商

- 第一阶段协商的认证方法为预共享密钥认证

3.配置步骤

配置RTA

//配置一条ACL,定义要保护10.138.0.0/16子网与10.139.0.0/16子网之间的数据流

<RTA>sys

[RTA]acl advanced 3001

[RTA-acl-ipv4-adv-3001]rule 0 permit ip source 10.138.0.0 0.0.255.255 destination

10.139.0.0 0.0.255.255

[RTA-acl-ipv4-adv-3001]quit

//创建并配置IPSec安全提议,采用安全协议为ESP,认证算法为3DES,加密算法为SHA1

[RTA]ipsec transform-set tran_a

[RTA-ipsec-transform-set-tran_a]protocol esp

[RTA-ipsec-transform-set-tran_a]esp encryption-algorithm 3des-cbc

[RTA-ipsec-transform-set-tran_a]esp authentication-algorithm sha1

[RTA-ipsec-transform-set-tran_a]quit

//创建并配置IKE keychain,名称为keychain_a,对端IP地址为2.2.2.1/24,使用预共享密钥为

//明文201507079

[RTA]ike keychain keychain_a

[RTA-ike-keychain-keychain_a]pre-shared-key address 2.2.2.1 255.255.255.0 key

simple 201507079

[RTA-ike-keychain-keychain_a]quit

//创建并配置IKE profile,名称为profile_a,引用IKE keychainkeychain_a,协商模式为野蛮

//模式,匹配本端身份的规则为FQDN, 名称为www.rta.com,对端身份规则为IP地址2.2.2.1/24

//FQDN是实体在网络中的唯一标识,由一个主机名和一个域名组成,形式为

//hostname@domainname,参照match remote命令

[RTA]ike profile profile_a

[RTA-ike-profile-profile_a]keychain keychain_a

[RTA-ike-profile-profile_a]exchange-mode aggressive

[RTA-ike-profile-profile_a]local-identity fqdn www.rta.com

[RTA-ike-profile-profile_a]match remote identity address 2.2.2.1 255.255.255.0

[RTA-ike-profile-profile_a]quit

//创建并配置一条IKE协商方式的安全策略,名称为policy_a,顺序号为1

[RTA]ipsec policy policy_a 1 isakmp

//对端地址为2.2.2.1

[RTA-ipsec-policy-isakmp-policy_a-1]remote-address 2.2.2.1

//引用安全提议为tran_a

[RTA-ipsec-policy-isakmp-policy_a-1]transform-set tran_a

//指定引用ACL 3001

[RTA-ipsec-policy-isakmp-policy_a-1]security acl 3001

//指定引用IKE profile为profile_a

[RTA-ipsec-policy-isakmp-policy_a-1]ike-profile profile_a

[RTA-ipsec-policy-isakmp-policy_a-1]quit

//在接口g0/0上应用IPSec安全策略policy_a

[RTA]int g0/0

[RTA-GigabitEthernet0/0]ipsec apply policy policy_a

[RTA-GigabitEthernet0/0]quit

//配置到Host_2所在子网的静态路由

[RTA]ip route-static 10.139.0.0 255.255.0.0 2.2.2.1

RTB配置:

//创建并配置IPSec安全提议,采用安全协议为ESP,加密算法为3des,认证算法为sha1

[RTB]ipsec transform-set tran_a

[RTB-ipsec-transform-set-tran_a]protocol esp

[RTB-ipsec-transform-set-tran_a]esp encryption-algorithm 3des-cbc

[RTB-ipsec-transform-set-tran_a]esp authentication-algorithm sha1

[RTB-ipsec-transform-set-tran_a]quit

//创建并配置IKE keychain,名称为keychain_a,对端IP为1.1.2.1,预共享密钥为明文

//201507079

[RTB]ike keychain keychain_a

[RTB-ike-keychain-keychain_a]pre-shared-key address 1.1.2.1 255.255.255.0 key

simple 201507079

[RTB-ike-keychain-keychain_a]quit

//创建并配置IKE profile,名称为profile_a

[RTB]ike profile profile_a

//指定引用IKE keychain为keychain_a

[RTB-ike-profile-profile_a]keychain keychain_a

//协商方式为野蛮模式

[RTB-ike-profile-profile_a]exchange-mode aggressive

//配置匹配对端身份的规则为FQDN,名称为www.rta.com

[RTB-ike-profile-profile_a]match remote identity fqdn www.rta.com

[RTB-ike-profile-profile_a]quit

//创建并配置IKE协商方式IPSec安全策略模板,名称为temp_a,顺序号为1

[RTB]ipsec policy-template temp_a 1

//引用安全提议为tran_a

[RTB-ipsec-policy-template-temp_a-1]transform-set tran_a

//IPSec本端IP为2.2.2.1

[RTB-ipsec-policy-template-temp_a-1]local-address 2.2.2.1

//引用IKE profile为profile_a

[RTB-ipsec-policy-template-temp_a-1]ike-profile profile_a

[RTB-ipsec-policy-template-temp_a-1]quit

//引用IPSec安全策略模板创建一条IKE协商方式的IPSec安全策略,名称为policy_a,顺序号为1

[RTB]ipsec policy policy_a 1 isakmp template temp_a

//在街口s1/0应用安全策略policy_a

[RTB-Serial1/0]ipsec apply policy policy_a

[RTB-Serial1/0]quit

//配置Host_1所在子网的静态路由

[RTB]ip route-static 10.138.0.0 255.255.0.0 1.1.2.1

配置NAT:

//配置一条ACL,允许子网10.138.0.0/16的数据流通过

<NAT>sys

[NAT]acl basic 2017

[NAT-acl-ipv4-basic-2017]rule permit source 10.138.0.0 0.0.255.255

//创建NAT地址池

[NAT]nat address-group 0

[NAT-address-group-0]address 1.1.1.3 1.1.1.5

[NAT-address-group-0]quit

//在接口s1/0上启用NAT

[NAT]int s1/0

[NAT-Serial1/0]nat outbound 2017 address-group 0

[NAT-Serial1/0]quit

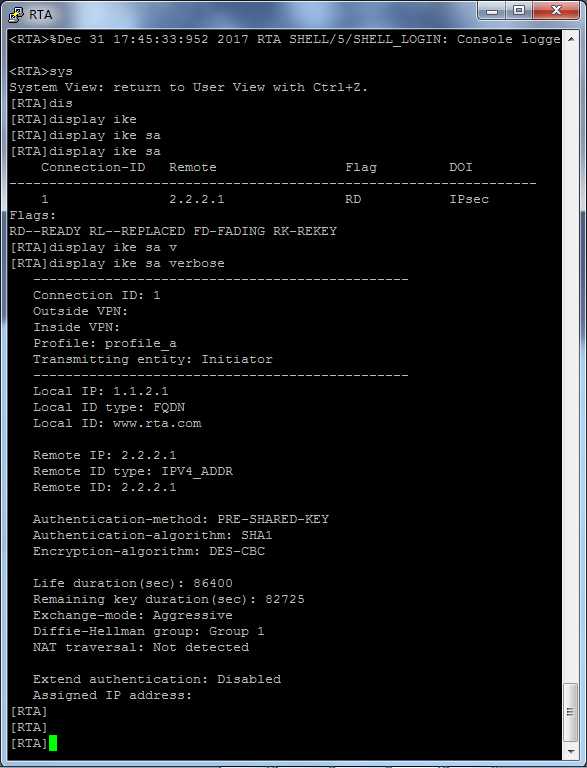

4.验证配置

子网10.138.0.0/16向子网10.139.0.0/16发送数据,触发IKE协商,查看RTA上IKE第一阶段协商

成功后生产的IKE SA

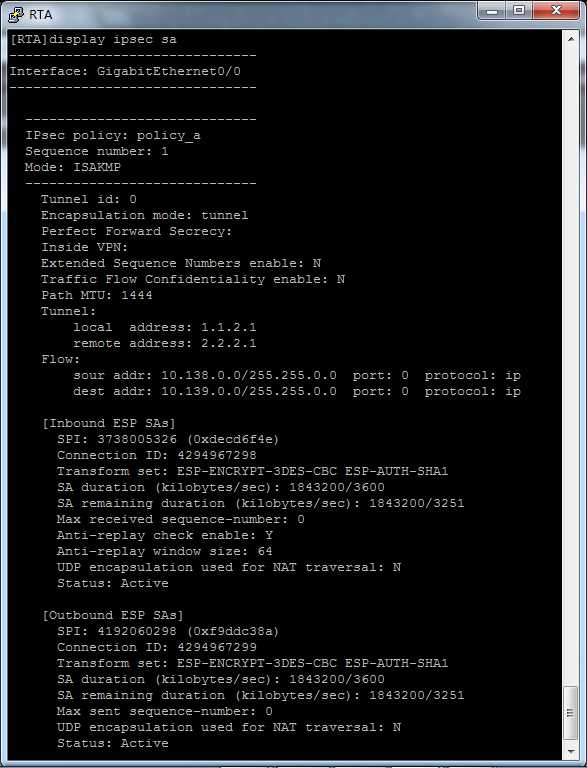

查看IKE第二阶段协商生成的IPSec SA

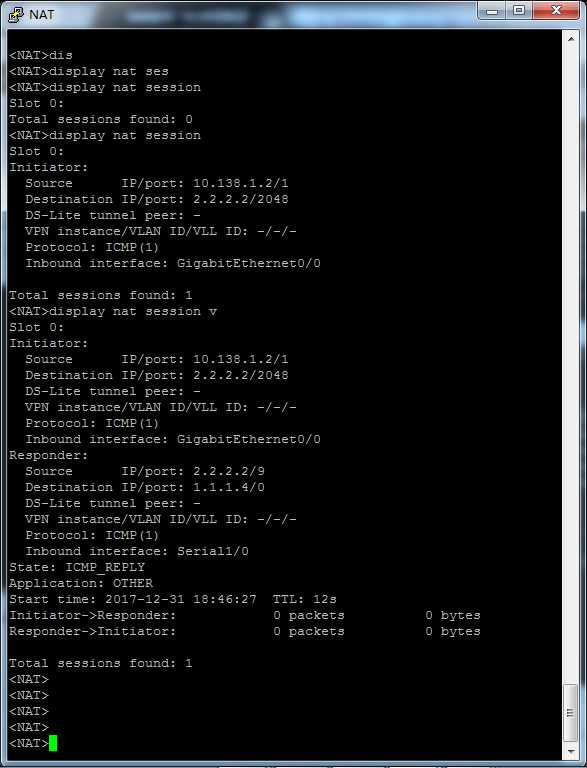

查看NAT转换信息

注:

参考来源有:

H3C网络学院系列教材 路由与交换技术 第一卷 (下册)